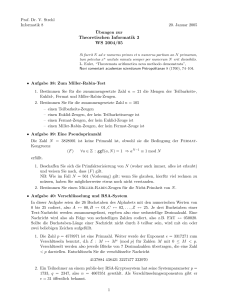

Algorithmische Kryptographie - Lehrstuhl Informatik 1 - RWTH

Werbung