Authentizität und Integrität von Teilnehmerdaten in sozialen

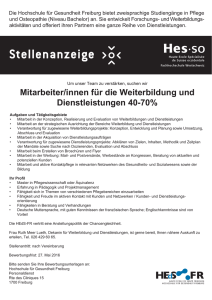

Werbung