Allgemeiner Teil

Werbung

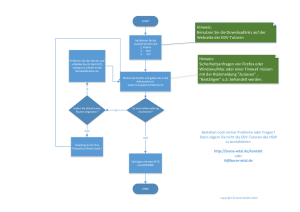

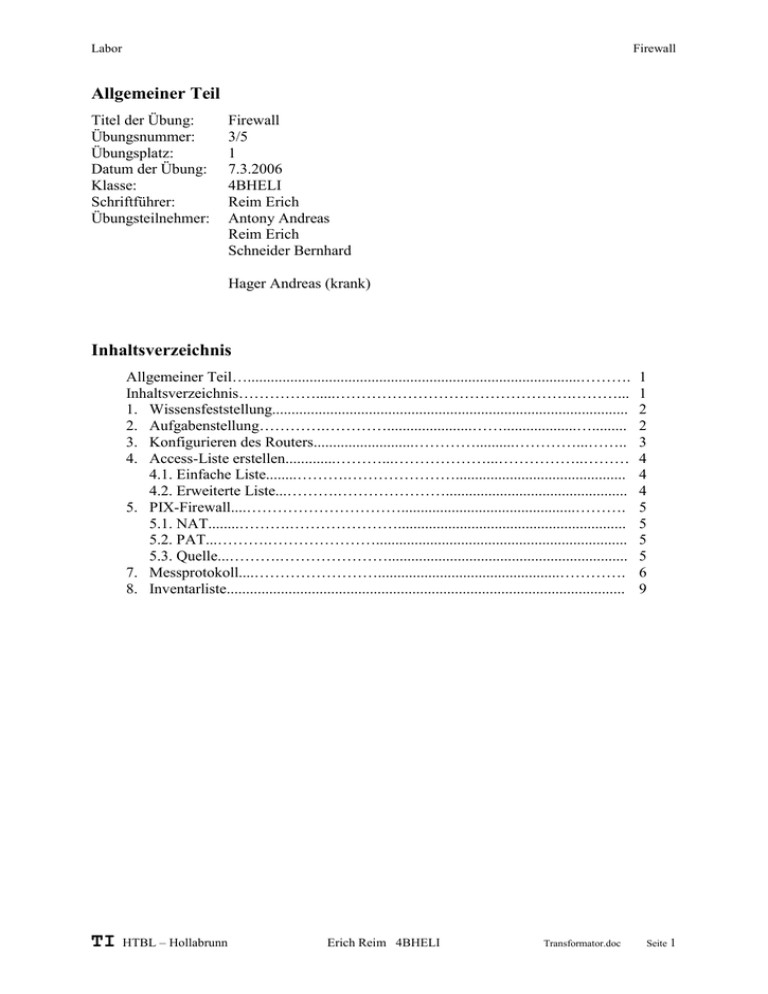

Labor Firewall Allgemeiner Teil Titel der Übung: Übungsnummer: Übungsplatz: Datum der Übung: Klasse: Schriftführer: Übungsteilnehmer: Firewall 3/5 1 7.3.2006 4BHELI Reim Erich Antony Andreas Reim Erich Schneider Bernhard Hager Andreas (krank) Inhaltsverzeichnis Allgemeiner Teil…......................................................................................………. Inhaltsverzeichnis…………….....……………………………………….………... 1. Wissensfeststellung............................................................................................ 2. Aufgabenstellung………….…………......................……...................…......... 3. Konfigurieren des Routers..........................…………..........…………...…….. 4. Access-Liste erstellen.............………...………………...……………..……… 4.1. Einfache Liste........……….…………………............................................ 4.2. Erweiterte Liste...……….…………………............................................... 5. PIX-Firewall....………………………….............................................………. 5.1. NAT........……….…………………........................................................... 5.2. PAT...……….…………………................................................................. 5.3. Quelle...……….………………….............................................................. 7. Messprotokoll....……………………...............................................…………. 8. Inventarliste....................................................................................................... TI HTBL – Hollabrunn Erich Reim 4BHELI Transformator.doc 1 1 2 2 3 4 4 4 5 5 5 5 6 9 Seite 1 Labor Firewall 1. Wissensfeststellung Zu Übungsbeginn stellt unser Laborlehrer fest, ob wir über die Grundkenntnisse über eine Firewall verfügen. Dazu stellte er uns folgende Fragen: 1) Typen von Firewalls a) Paket Filter Firewall (3-4 im OSI Modell) b) Circuit Level Gateway (4 im OSI Modell) c) Applicatioin Level Gateway (7 im OSI Modell) d) Stateful Inspection Fireawall zu a) - Portnummern - IP-Adressen - Protokolle (TCP, UDP) - SYN/ACK-Flag 2) Zwei Firewall-Architekturen Bastion Host Screening Router 2. Aufgabenstellung Netzwerk1 Netzwerk2 Aufgabe war es, zuerst 2 Netzwerke aufzubauen, eines pro Teilgruppe, und diese dann anschließend über einen Router zu verbinden. Wenn das funktioniert, werden auf dem Router, der Netzwerk1 und Netzwerk2 verbindet, Access-Listen erstellt und bestimmten Ports am Router zugewiesen. TI HTBL – Hollabrunn Erich Reim 4BHELI Transformator.doc Seite 2 Labor Firewall 3. Konfigurieren des Routers Um den Router zu konfigurieren, benötigt man ein Terminal-Programm. Wir verwendeten dazu das Programm „HyperTerminal“. Um eine Verbindung herstellen zu können, muss man einige Einstellungen vornehmen: Schnittstelle: COM1 Baud-Rate: 9600 Flusssteuerung: XON/XOFF Nachdem das eingestellt wurde, wird im HyperTerminal angezeigt, wenn der Router eingeschaltet wird. Nachdem der Router gebootet hat, muss man folgende Befehle eingeben, um die Netzwerkports des Routers zu konfigurieren: enable config term int fastethernet 0/0 ip address 192.168.1.1 255.255.255.0 int fastethernet 0/1 ip address 192.168.2.1 255.255.255.0 Als wir die Ports konfiguriert hatten, stellten wir fest das wir keine Verbindung herstellen konnten. Problem: unser Aufbau: So wie wir die beiden PC’s mit dem Router verbunden haben, kann es nicht funktionieren. Problemlösung: Methode 1) Methode 2) Switch/Hub Wir entschieden uns für die Methode 1) und verwendeten noch zusätzliche Router. TI HTBL – Hollabrunn Erich Reim 4BHELI Transformator.doc Seite 3 Labor Firewall In unserem Teilnetzwerk, verwendeten wir ein Notebook (Inv. Nr. 629) und einen mobilen PC (Inv. Nr. 692). Um eine Netzwerkverbindung herstellen zu können, mussten wir den beiden Computern IP-Adressen zuweisen. Weiters wurde zugeteilt welcher PC auf welchem Router-Interface´(RI) angeschlossen wird. Notebook: IP: RI: IP: PC: RI: 192.168.2.3 255.255.255.0 192.168.2.1 192.168.1.10 255.255.255.0 192.168.1.1 Nachdem diese Einstellungen durchgeführt waren, konnte man bereits Ping-Befehle ausführen. 4. Access-Liste erstellen Es gibt zwei Arten von Access-Listen. Einfache und Erweiterte. 4.1. Einfache Access-Liste Wir führten die Übung zuerst mit der einfachen Access-Liste durch. Bei der Access-Liste ist die Netzmaske verkehrt herum angegeben: 0.0.0.255 ~ 255.255.255.0 int fastethernet 0/0 ip access-group 3 in access-list 3 deny 192.168.1.10 0.0.0.255 Mit diesen Befehlen wird der Ethernetschnittstelle 0/0 eine Access-Liste zugewiesen. Es wird eine access-group erstellt. Diese Gruppe erhält eine Nummer, die bei einfachen Listen zwischen 0 und 100 liegt. Wir wählten die 3. Dann wird noch vereinbart, was die Liste machen soll. In diesem Fall verweigert (=deny) er den Zugriff für die IP 192.168.1.10 mit der Netzmaske 255.255.255.0. 4.2. Erweiterte Access-Liste Anschließend führten wir die Übung noch mit der erweiterten Access-Liste durch. ip access-list 101 permit tcp any host 10.1.1.2 Erweiterte Listen haben auch eine Nummer, diese sind aber größer 100. permit => zulassen tcp => Protokoll any => Quelle host 10.11.1.2 => Ziel Nachdem diese Liste erstellt wurde, versuchten wir ob es auch funktioniert. Dazu verwendeten wir die IP-Adresse auf dem mobilen PC, die in der Liste zugelassen wird. Mit dieser IP-Adresse kann man im Netz auf alle anderen Geräte pingen. Verändert man jedoch die IP-Adresse auf eine andere Adresse, so geht dies nicht mehr. Der Grund ist, das alle Adressen, die nicht ausdrücklich in dem Netzwerk zugelassen werden, automatisch verweigert werden. Das bedeutet, man kann TI HTBL – Hollabrunn Erich Reim 4BHELI Transformator.doc Seite 4 Labor Firewall Adressen manuell sperren, wird das aber nicht gemacht werden sie dann automatisch gesperrt. 5. PIX-Firewall 5.1. NAT (Network Address Translation) NAT ist in Computernetzen ein Verfahren, um eine IP-Adresse in einem Datenpaket durch eine andere zu ersetzen. Häufig wird dies benutzt, um private IP-Adressen auf öffentliche IP-Adressen abzubilden. Verwendung: NAT wird aus verschiedenen Gründen verwendet. Hauptsächlich ist NAT notwendig, weil öffentliche IP-Adressen immer knapper werden, und man deshalb in einem internen (privaten) Netz private IP-Adressen einsetzt. Damit man trotzdem mit dem Internet kommunizieren kann, müssen die internen, privaten Adressen am Gateway zum Internet (oder zu einem anderen öffentlichen Netz) in öffentliche Adressen übersetzt werden. NAT selbst ist jedoch kein Sicherheitsfeature, weil die (interne) Netzstruktur zwar durch NAT nach außen nicht sichtbar ist, dies jedoch auch ohne NAT problemlos möglich ist (indem man beispielsweise am Firmengateway nur erlaubte Anfragen ins Firmennetz weiterleitet Funktionsweise: Üblicherweise wird NAT an einem Übergang zwischen zwei Netzen durchgeführt. Ein solches NAT-Gerät kann ein Router, eine Firewall oder ein anderes spezialisiertes Gerät sein. So kann zum Beispiel ein NAT-Gerät mit zwei Netzwerkkarten das lokale Netz mit dem Internet verbinden. 5.2. PAT (Port Address Translation) PAT, Masquerading oder NAPT (Network Address Port) ist eine Technik, die in Computernetzwerken verwendet wird. Sie ist eine spezielle Form von NAT und wird zumeist verwendet, um mehreren Computern in einem Local Area Network Zugriff auf das Internet zu ermöglichen. Dabei werden im Gegensatz zu NAT nicht nur die IP-Adressen, sondern auch Port-Nummern umgeschrieben. 5.3. Quellen Quellen für die NAT & PAT Erklärung sind: NAT: http://de.wikipedia.org/wiki/Network_Address_Translation PAT: http://de.wikipedia.org/wiki/Masquerading TI HTBL – Hollabrunn Erich Reim 4BHELI Transformator.doc Seite 5