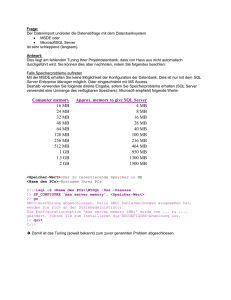

Konfigurieren von VPN auf ISA Server

Werbung