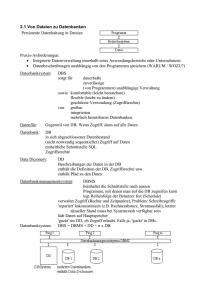

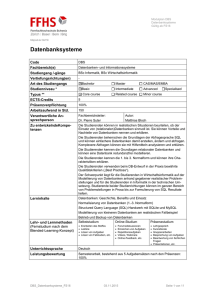

files - Universität Ulm

Werbung