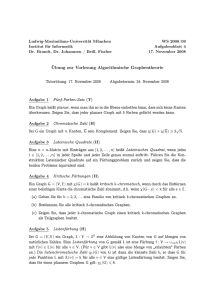

Skript zum Seminarteil der Vorlesung Diskrete Mathematik SS 2008

Werbung

Skript zum Seminarteil der Vorlesung

Diskrete Mathematik

SS 2008

Prof. Dr. C. Schelthoff

Graphentheorie und Kryptographie

M. Keldenich & M. Rambadt

M. Holtkötter & C. Geyer

U. Stormanns & S. Weber

T. Weber

M. Brune & A.Erler

St. Meier & St. Graf

C. Druska & O. Bücker

F. Gülak & S. Both

V. Kronhardt

B. Beuck & J. Kuhl

M. Decker & R. Halver

I. Adrian

7. Juli 2008

1 Vorwort

Im Rahmen der Vorlesung Diskrete Mathematik wurden von den beteiligten Studenten des

Diplomstudiengangs und Masterstudiengangs Technomathematik Seminarvorträge zu den

Themen Graphentheorie und Kryptographie gehalten. Teil des Vortrags war die schriftliche Ausarbeitung, welche nun in zusammengefasster Form vorliegt.

An dieser Stelle Dank an U. Stormanns für das Zusammenfügen und die Integration der

einzelnen Ausarbeitungen.

Jülich, im Juli 2008

C. Schelthoff

2

Inhaltsverzeichnis

1 Vorwort

2

2 Fibonacci

2.1 Einleitung . . . . . . . . . . . . . . . . . . . . . . . . .

2.2 Beispiel . . . . . . . . . . . . . . . . . . . . . . . . . .

2.2.1 Determinanteneigenschaft der Fibonacci-Zahlen

2.3 Formel von Binet . . . . . . . . . . . . . . . . . . . . .

2.4 Der goldene Schnitt . . . . . . . . . . . . . . . . . . .

2.4.1 Goldener Schnitt und Fibonacci Zahlen . . . .

2.5 Euklid‘scher Algorithmus und Satz von Lame . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

8

8

9

9

11

13

14

15

3 Eulersche Graphen

3.1 Grundbegriffe . . . . . . . . . . . . . . . . . . . . .

3.1.1 Das Haus vom Nikolaus . . . . . . . . . . .

3.1.2 Was ist ein Graph? . . . . . . . . . . . . . .

3.1.3 Begriffe und Merkmale . . . . . . . . . . . .

3.1.4 Der Grad einer Ecke (Valenz) . . . . . . . .

3.1.5 Verschiedene Graphen - gleiche Graphen? .

3.1.6 Petersen Graph . . . . . . . . . . . . . . . .

3.1.7 Wege und Kreise . . . . . . . . . . . . . . .

3.1.8 Anwendungen . . . . . . . . . . . . . . . . .

3.1.9 Aufgaben Grundbegriffe . . . . . . . . . . .

3.1.10 Lösungen Grundbegriffe . . . . . . . . . . .

3.2 Eulersche Graphen . . . . . . . . . . . . . . . . . .

3.2.1 Königsberger Brückenproblem . . . . . . .

3.2.2 Leonhard Euler (1707 - 1783) . . . . . . . .

3.2.3 Eulergraph . . . . . . . . . . . . . . . . . .

3.2.4 Welche Graphen sind eulersch? . . . . . . .

3.2.5 Eulersche Touren - Hierholzer Algorithmus

3.2.6 Anwendungsbeispiele . . . . . . . . . . . . .

3.2.7 Vollständige Vielecke . . . . . . . . . . . . .

3.2.8 Aufgaben Eulersche Graphen . . . . . . . .

3.2.9 Lösungen Eulersche Graphen . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

17

17

17

17

18

19

20

21

22

23

23

24

25

25

25

26

27

28

29

31

32

33

3

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

4 Hamiltonsche Graphen Und Grade von Ecken

4.1 Hamiltonsche Graphen . . . . . . . . . . . . . . . . . . .

4.1.1 Historisches . . . . . . . . . . . . . . . . . . . . .

4.1.2 Definitionen . . . . . . . . . . . . . . . . . . . . .

4.1.3 Das Grundproblem . . . . . . . . . . . . . . . . .

4.1.4 Hamiltonsche Kreise finden . . . . . . . . . . . .

4.1.5 Hamiltonsche Graphen neu zeichnen . . . . . . .

4.1.6 Wann ist ein Graph nicht hamiltonsch? . . . . .

4.1.7 Wie viele hamiltonsche Kreise gibt es? . . . . . .

4.2 Grade von Ecken . . . . . . . . . . . . . . . . . . . . . .

4.2.1 Es gibt immer zwei Ecken die den gleichen Grad

4.2.2 Das Handshaking lemma . . . . . . . . . . . . . .

4.2.3 Ecken mit ungeradem Grad . . . . . . . . . . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

. . . .

haben

. . . .

. . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

35

35

35

35

36

36

38

38

39

39

39

40

40

5 Bäume

5.1 Einführung . . . . . . . . . . . . . . . . . . . . . . .

5.1.1 Was sind Bäume . . . . . . . . . . . . . . . .

5.1.2 Begrifflichkeiten aus der Graphentheorie . . .

5.2 Eigenschaften von Bäumen . . . . . . . . . . . . . .

5.2.1 Grundlagen . . . . . . . . . . . . . . . . . . .

5.2.2 Kanten eines Baums . . . . . . . . . . . . . .

5.2.3 Aufspannende Bäume . . . . . . . . . . . . .

5.3 Algorithmen und Anwendungsbeispiele für Bäume .

5.3.1 Strategie zur Wegfindung in einem Labyrinth

5.3.2 Der Greedy Algorithmus . . . . . . . . . . . .

5.3.3 Der Dijkstra Algorithmus . . . . . . . . . . .

5.3.4 Die kürzeste Tour eines Briefträgers . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

41

41

41

41

42

42

43

44

45

45

46

47

49

6 Bipartite Graphen

6.1 Liste vs. Graph . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.1.1 Aufgabe 1 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.1.2 Aufgabe 2 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.1.3 Ein bipartiter Graph muss nicht zusammenhängend sein

6.2 Bipartite Kreise . . . . . . . . . . . . . . . . . . . . . . . . . . .

6.2.1 Aufgabe 3 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.2.2 Sind alle Kreise bipartit? . . . . . . . . . . . . . . . . .

6.2.3 Aufgabe 4 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.2.4 Aufgabe 5 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.3 Bipartite Bäume . . . . . . . . . . . . . . . . . . . . . . . . . .

6.3.1 Aufgabe 6 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.3.2 Aufgabe 7 . . . . . . . . . . . . . . . . . . . . . . . . . .

6.4 Erkennung bipartiter Graphen . . . . . . . . . . . . . . . . . .

6.4.1 Hypothese & Beweis . . . . . . . . . . . . . . . . . . . .

6.4.2 Beweis der Hypothese . . . . . . . . . . . . . . . . . . .

6.5 Bipartite Graphen und Schach . . . . . . . . . . . . . . . . . .

6.6 Fachwerkhäuser . . . . . . . . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

50

50

51

51

52

52

54

54

55

55

56

56

57

58

58

59

61

61

4

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

6.7

Definition Matching . . . . . . .

6.7.1 Perfektes Matching . . . .

6.7.2 Maximales Matching . . .

6.7.3 Übung: Aufgabe 17 . . . .

6.8 Heiratsvermittlung mit Graphen

6.9 Heiratssatz . . . . . . . . . . . .

6.9.1 Beweis . . . . . . . . . . .

6.10 Folgerung aus dem Heiratssatz .

6.10.1 Beweis . . . . . . . . . . .

6.11 abschließende Übung . . . . . . .

7 Digraphen

7.1 gerichtete Graphen

7.1.1 Anwendung

7.1.2 Anwendung

7.1.3 Anwendung

.

.

.

.

.

.

.

.

.

.

– Digraphen . .

von Digraphen:

von Digraphen:

von Digraphen:

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

64

64

65

66

68

69

70

71

71

73

. . . . . . . . . . . . . .

Turniergraphen . . . . .

kürzeste Wege Problem

Teilergraph . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

75

75

78

83

84

8 Körper und Flächen

8.1 Einleitung und Motivation . . . . . . . .

8.2 Darstellung von Polyedern in der Ebene

8.2.1 Schrägbilder . . . . . . . . . . . .

8.2.2 Überdehnung einer Fläche . . . .

8.2.3 Ausdehnen einer Kugel . . . . .

8.3 Ebene und planare Graphen . . . . . . .

8.4 Ebene Graphen und Flächen . . . . . .

8.4.1 Die eulersche Formel . . . . . . .

8.5 Die platonischen Körper bzw. Graphen .

8.5.1 Parkettierung . . . . . . . . . . .

8.6 Lösung der Übungsaufgaben . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

85

. 85

. 86

. 86

. 87

. 89

. 90

. 95

. 95

. 98

. 102

. 103

9 Farben

9.1 Vierfarbenproblem . . . . . . . . . . . . . . .

9.1.1 Landkarten . . . . . . . . . . . . . . .

9.1.2 Graphen . . . . . . . . . . . . . . . . .

9.2 Knotenfärbung . . . . . . . . . . . . . . . . .

9.2.1 Chromatische Zahl . . . . . . . . . . .

9.2.2 Obergrenze für die chromatische Zahl

9.2.3 Chromatische Polynome . . . . . . . .

9.2.4 Algorithmus . . . . . . . . . . . . . . .

9.3 Anwendungsbeispiele zu Konfliktgraphen . .

9.3.1 Ampelschaltungen . . . . . . . . . . .

9.3.2 Eurovision Song Contest . . . . . . . .

9.3.3 Museum . . . . . . . . . . . . . . . . .

9.4 Kantenfärbung . . . . . . . . . . . . . . . . .

9.4.1 Chromatischer Index . . . . . . . . . .

9.4.2 Satz von König . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

5

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

104

104

104

106

107

107

109

109

111

115

115

116

117

119

119

121

9.4.3

Lateinische Quadrate . . . . . . . . . . . . . . . . . . . . . . . . . . . . 122

10 Kryptographie: Grundlagen

10.1 Ziele der Kryptographie . . . . . . . . . . .

10.1.1 Einleitung . . . . . . . . . . . . . . .

10.1.2 Geheimhaltug . . . . . . . . . . . . .

10.1.3 Authentikation . . . . . . . . . . . .

10.1.4 Anonymität . . . . . . . . . . . . . .

10.1.5 Protokolle . . . . . . . . . . . . . . .

10.2 Einführung in die Kryptographie . . . . . .

10.2.1 Verschlüsselung . . . . . . . . . . . .

10.2.2 Asymmetrische Verschlüsselung . . .

10.2.3 Einwegfunktion . . . . . . . . . . . .

10.2.4 Kryptogrphische Hashfunktion . . .

10.2.5 Trapdoor-Einwegfunktion . . . . . .

10.2.6 Commitment und Bit-Commitment .

10.2.7 Digitale Signatur . . . . . . . . . . .

10.2.8 Der RSA-Algorithmus . . . . . . . .

11 Kryptographie: Protokolle

11.1 Einleitung . . . . . . . . . . . . . . . . . . .

11.1.1 Protokoll . . . . . . . . . . . . . . .

11.1.2 Protokolle und Kryptographie . . . .

11.1.3 Anforderungen an ein Protokoll . . .

11.2 Authentikationsverfahren . . . . . . . . . .

11.2.1 Passwortverfahren (Festcodes) . . .

11.2.2 Wechselcodes . . . . . . . . . . . . .

11.2.3 Challenge and Response . . . . . . .

11.3 Diskrete Exponentialfunktion . . . . . . . .

11.4 Public-Key-Protokolle . . . . . . . . . . . .

11.4.1 Diffie-Hellman-Schlüsselvereinbarung

11.4.2 ElGamal-Verschlüsselungsverfahren .

11.4.3 ElGamal-Signatur . . . . . . . . . .

11.4.4 Blinde Signaturen . . . . . . . . . .

11.5 Shamirs No-Key-Protokoll . . . . . . . . . .

11.6 Knobeln über Telefon . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

124

124

124

124

125

126

126

126

126

130

132

133

133

134

135

138

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

142

142

142

142

143

143

143

144

145

147

148

148

151

152

154

154

156

12 Zero-Knowledge-Verfahren

12.1 Interaktive Beweise . . . . . . . . . . . . . . . . . .

12.1.1 Cardanosche Formeln . . . . . . . . . . . .

12.1.2 Allgemeines Prinzip nach L.Babai ( Merlin“

”

12.1.3 Zero-Knowledge-Eigenschaft . . . . . . . . .

12.2 Zero-Knowledge-Verfahren . . . . . . . . . . . . . .

12.2.1 Die magische Tür . . . . . . . . . . . . . . .

12.2.2 Isomorphie von Graphen . . . . . . . . . . .

12.2.3 Fiat-Shamir-Algorithmus . . . . . . . . . .

.

.

)

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

159

159

160

161

163

164

164

165

167

6

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

12.3 Existenz von Zero-Knowledge-Beweisen . . . . .

12.4 Erweiterungen, Verbesserungen und sonstiges . .

12.4.1 Two-Prover Verfahren . . . . . . . . . . .

12.4.2 Witness-Hiding . . . . . . . . . . . . . . .

12.4.3 Nicht-Interaktive Zero-Knowledge-Beweise

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

169

171

171

171

173

13 Der Beweis des Fünffarbensatzes und Historie des Vierfarbensatzes

13.1 Einleitung . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .

13.2 Der Vierfarbensatz . . . . . . . . . . . . . . . . . . . . . . . . . .

13.2.1 Geschichte . . . . . . . . . . . . . . . . . . . . . . . . . . .

13.2.2 Der Beweis mittels Computer . . . . . . . . . . . . . . . .

13.3 Der Fünffarbensatz . . . . . . . . . . . . . . . . . . . . . . . . . .

13.3.1 Geschichte . . . . . . . . . . . . . . . . . . . . . . . . . . .

13.3.2 Bezug zur Graphentheorie . . . . . . . . . . . . . . . . . .

13.3.3 Der Beweis . . . . . . . . . . . . . . . . . . . . . . . . . .

13.4 Fazit und Ausblick . . . . . . . . . . . . . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

174

174

174

174

176

176

176

177

179

182

A Literaturverzeichniss

A.1 Fibonacci . . . . . . . . . . . . . . . . . . . .

A.2 Eulersche Graphen . . . . . . . . . . . . . . .

A.3 Hamiltonsche Graphen und Grade von Ecken

A.4 Bäume . . . . . . . . . . . . . . . . . . . . . .

A.5 Bipartite Graphen . . . . . . . . . . . . . . .

A.6 DiGraphen . . . . . . . . . . . . . . . . . . .

A.7 Körper und Flächen . . . . . . . . . . . . . .

A.8 Farben . . . . . . . . . . . . . . . . . . . . . .

A.9 Kryptogaphie: Grundlagen . . . . . . . . . . .

A.10 Kryptogaphie: Protokolle . . . . . . . . . . .

A.11 Zero Knowledge Verfahren . . . . . . . . . . .

A.12 Beweis 5 Farben Satz . . . . . . . . . . . . . .

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

183

183

183

183

184

184

184

185

185

185

186

186

186

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

.

Abbildungsverzeichnis

191

Tabellenverzeichnis

192

7

2 Fibonacci

2.1 Einleitung

Als Entdecker der so genannten Fibonacci-Zahlen gilt der 1175 geborene Leonardo von Pisa,

alias Fibonacci ( Sohn des Bonacci “). Heutzutage wird dieser aufgrund seiner Werke und

”

Schriften als einer der bedeutensten Mathematiker des Mittelalters angesehen. Eines seiner

wichtigsten Bücher heißt Liber Abaci ( Das Buch vom Abakus“). Darin stellt er folgende

”

Aufgabenstellung:

Betrachtet man die Vermehrung eines Kaninchenpaares unter folgenden Bedingungen:

• Jedes Kaninchenpaar wird im Alter von 2 Monaten gebärfähig

• Jedes Kaninchenpaar bringt ab der Gebärreife jeden Monat ein neues Paar zur Welt

• Die Kaninchen sterben nicht, so dass die Gesamtanzahl an Kaninchen monoton wächst

Wie berechnet man nun die Anzahl der Kaninchen im Monat n?

Zur Herleitung der Formel betrachtet man zunächst die ersten 6 Monate dieser Kaninchen

Vermehrung. Im ersten und im zweiten Monat existiert nur ein Kaninchenpaar, welches im

dritten Monat das erste neue Paar zur Welt bringt. Es exisitieren ab dem dritten Monat also

2 Paare. Im vierten Monat wird nur ein weiteres Paar geboren. Verfolgt man diese Reihe

weiter, so ergibt sich folgende Tabelle:

n

Fn

1

1

2

1

3

2

4

3

5

5

6

8

Tabelle 2.1: Mit n wird der Monat, mit Fn die Anzahl der Kaninchenpaare im Monat n

bezeichnet

Möchte man Fn , die Anzahl der Kaninchen im n-ten Monat, berechnen, erkennt man, dass

sie sich als Summe der beiden vorherigen Monate darstellen lässt. Als Formel ergibt sich

folgende Rekursion:

Fn+1 = Fn + Fn−1 , für n ≥ 2 und F1 = 1, F2 = 1

Die nach dieser Formel erzeugten Zahlen werden Fibonacci-Zahlen genannt.

8

(2.1)

n

Fn

1

1

2

1

3

2

4

3

5

5

6

8

7

13

8

21

9

34

10

55

11

89

12

144

13

233

Tabelle 2.2: Die ersten 13 Fibonacci Zahlen

2.2 Beispiel

Die auf diese Weise gefundenen Fibonacci-Zahlen lassen sich auf verschiedene Alltagsfragen

anwenden. Dabei wird die Logik, die hinter dieser Zahlenfolge steht, deutlich. Betrachtet

man beispielsweise eine Treppe mit n Stufen. Man möchte nun die Anzahl der verschiedenen

Möglichkeiten errechen diese Treppe hinaufzusteigen. Dabei ist zu beachten, dass die erste

Stufe immer gegangen und danach in Einer- oder Zweierschritten weiter gegangen wird. Für

eine Treppe mit 6 Stufen sind die Möglichkeiten in folgender Tabelle aufgetragen:

Möglichteit

1

2

3

4

5

6

7

8

Schrittfolge

1,1,1,1,1,1

1,2,1,1,1

1,1,2,1,1

1,1,1,2,1

1,1,1,1,2

1,1,2,2

1,2,1,2

1,2,2,1

Aus der Tabelle wird ersichtlich, dass es 8 Möglichkeiten gibt, die Treppe hinaufzugehen,

also gilt F6 = 8. Betrachtet man eine Treppe mit 5 Stufen, so ergeben sich 5 Möglichkeiten, bei

einer Treppe aus einer Stufe bzw. aus zwei Stufen gibt es jeweils nur eine Möglichkeit hinaufzugehen. Betrachtet man eine beliebige, n-stufige Treppe, so errechnen sich die Möglichkeiten

diese hinaufzugehen aus der Fibonacci-Folge: Fn+1 = Fn + Fn−1 mit F1 = 1 und F2 = 1. Dass

auch dieses Problem auf die Fibonacci-Zahlen führt ist jedoch kein Zufall. Zur Berechnung

der Möglichkeiten n+1 Stufen hinaufzugehen, reicht die Betrachtung der Anzahl der Möglichkeiten die Stufen n und die Stufe n − 1 zu erreichen aus. Nur von diesen beiden Stufen ist

es möglich die nte Stufe direkt zu erreichen. Addiert man also die Anzahl der Möglichkeiten

diese beiden Stufen zu erreichen, erhält man direkt die Gesamtanzahl für den n-ten Schritt.

2.2.1 Determinanteneigenschaft der Fibonacci-Zahlen

Nimmt man sich drei beliebige, aufeinanderfolgende Fibonacci-Zahlen, so gilt folgender Zusammenhang:

Fn+1 Fn−1 − Fn2 = (−1)n

(2.2)

Anschaulich bedeutet dies, dass ein Rechteck mit den Seitenlängen Fn+1 und Fn−1 sich

lediglich um eine Einheit von einem Quadrat der Seitenlänge Fn unterscheidet.

9

5

8

8

8

5

5

13

Abbildung 2.1: Quadrat

Beweis mit vollständiger Induktion:

Induktionsanfang:

für n=2: F3 · F1 − F22 = 1 = (−1)2

Induktionsvoraussetzung:

∀n ≥ 2 gilt: Fn+1 Fn−1 − Fn2 = (−1)n

Induktionsbehauptung:

2

dann gilt auch: Fn+2 Fn − Fn+1

= (−1)n+1

Induktionsschluss:

2

Fn+2 Fn − Fn+1

=

=

=

=

I.V.

=

=

Fn+2 Fn − Fn+1 · (Fn + Fn−1 )

Fn (Fn+2 − Fn+1 ) − (Fn+1 · Fn−1 )

Fn2 − Fn+1 · Fn−1

−(Fn+1 · Fn−1 − Fn2 )

−(−1)n

(−1)n+1

(2.3)

Um diese Formel zu verdeutlichen, betrachtet man einfach ein Quadrat, mit der Seitenlänge

einer Fibonacci-Zahl, je größer desto besser. Im folgenden Beispiel wird ein Quadrat der

Seitenlänge 13 betrachtet: Der Flächeninhalt des Quadrates beträgt 13·13 = 169. Zerschneidet

10

13

8

5

8

5

8

13

Abbildung 2.2: rechteck

man dieses Quadrat, wie in der Zeichnung vorgegeben ist und legt es zu einem Rechteck der

Länge 8 und 21 zusammen, ergibt sich folgende Abbildung: Obwohl dieses Rechteck scheinbar

aus den gleichen Flächen wie das Quadrat gebildet wurde, ergibt sich hier ein Flächeninhalt

von 21 · 8 = 168. Es scheint also eine Flächeneinheit verloren gegangen zu sein. Wie kann das

sein?

Des Rätels Lösung ist lediglich eine optische Täuschung. Bei der Neuordnung der einzelen

Bestandteile zum Rechteck überlagern sich zwei Einzelstücke. Für das menschliche Auge

ist dies jedoch kaum wahrnehmbar. Dass dies tatsächlich so ist, wird deutlich, wenn man

5

= 0.38462)

die Steigungen der Trapeze ( 38 = 0.375) mit den Steigungen der Dreiecke ( 13

vergleicht. Diese müssten bei korrekter Neuordnung übereinstimmen.

2.3 Formel von Binet

Das rekursive Bildungsgesetz, Fn = Fn−1 + Fn−2 erlaubt es nicht Fibonacci-Zahlen der

Größenordnung F30 oder F40 direkt auszurechnen. Stattdessen muss man zur Berechnung

von F30 auch die ersten 29 Fibonacci-Zahlen berechnen. Das Ziel ist es also eine direkte

Formel zu finden. Dazu betrachtet man die Fibonacci-Folge in Matrixschreibweise:

Fn+1

1 1

Fn

=

(2.4)

Fn

1 0

Fn−1

Aus dieser Formel lässt sich durch einfaches Nachrechnen folgendes Bildungsgesetz zeigen:

n Fn+1

1 1

1

=

(2.5)

Fn

1 0

0

Das bedeutet, dass durch

und anschließender Multiplikation

n-fache

n Matrixmultiplikation

1 1

1

der neuen Matrix Mn =

mit dem Vektor

1 0

0

die Fibonacci-Zahlen direkt ausgerechnet werden können. Die einzige Problematik an dieser

Formel ist die Berechnung der n-fachen Matrixmultiplikation von Mn . Zur Lösung dieses

Problems berechnet man die Eigenwerte und Eigenvektoren von Mn . Die Eigenwerte ergeben

sich als Nullstellen des charakteristischen Polynoms von Mn . Betrachtet man zunächst M1 =

11

√

√

1 1

, so ergeben sich als Eigenwerte λ1 = 1+2 5 und λ2 = 1−2 5 . Aus der Tatsache, dass

1 0

det(A · B) = det(A) · det(B) gilt, folgt für die Eigenwerte von Mn :

√ !n

√ !n

1+ 5

1− 5

und Λ2 =

.

(2.6)

Λ1 =

2

2

Die zugehörigen Eigenvektoren lauten:

~1 =

E

√

1+ 5

2

1

!

√

1− 5

2

~2 =

und E

1

!

(2.7)

√ √

Die Zahl −1+2 5 = − 1−2 5 heißt goldener Schnitt“. Die Bedeutung dieser Zahl wird später

”

noch näher erläutert.

Mit Hilfe des folgenden Satzes:

Satz: Sei M eine diagonalisierbare Matrix, S eine Basis von Eigenvektoren und D die

Diagonalmatrix der Eigenwerte von M, dann kann die Matrix M dargestellt werden als M =

S · Dn · S −1 .

Also lässt sich Mn darstellen als Produkt aus der Eigenvektormatrix, der Diagonalmatrix

und der Inversen der Eigenvektormatrix:

1 1

1 0

n

=

√

1+ 5

2

1

√

1− 5

2

1

! 1+√5 n

2

0

0

√ n √1

1− 5

5

2

1

−1

√

5−1

√2

5+1

2

!

(2.8)

Wendet man diese Darstellung auf Mn an und rechnet die explizite Darstellung [2.5] aus,

ergibt sich für die n-te Fibonacci-Zahl:

"

√ !n

√ !n #

1

1+ 5

1− 5

Fn = √

−

(2.9)

2

2

5

Aus der Formel [2.5] kann man zusätzlich noch folgende Darstellung ableiten:

n

Fn+1 Fn

1 1

=

Fn Fn−1

1 0

(2.10)

Mit Hilfe dieser Formel und der Tatsache, dass die Determinate eines Matrixproduktes

gleich dem Produkt der einzelenen Determinaten ist, det(AB) = det(A)det(B), kann man

leicht

beweisen:

die Determinateneigenschaft

n

Fn+1 Fn

1 1

2

det

= Fn+1 Fn−1 − Fn und det

= (−1)n

Fn Fn−1

1 0

12

1-X

X

Abbildung 2.3: goldener Schnitt

2.4 Der goldene Schnitt

Der oben bereits erwähnte goldene Schnitt beschreibt ein bestimmtes Teilungsverhältnis zweier Strecken zueinander:

Betrachtet man eine Strecke der Länge 1 und unterteilt diese in zwei unterschiedlich große

Strecken, wobei das Verhältnis der längeren Strecke zur Gesamtstrecke gleich dem Verhältnis

des kürzeren Teilstücks zum längeren Teilstück sein muss. Also:

1

x

=

x

1−x

Formt man diese Gleichung um, so erhält man folgende quadratische Gleichung:

x2 = 1 − x ⇔ x2 + x − 1 = 0

Berechnet man die Nullstellen dieser Gleichung, so ergibt sich:

√

−1 ± 5

x1,2 =

2

(2.11)

(2.12)

(2.13)

√

Die positive Lösung, x1 = −1+2 5 ≈ 0.618, bezeichnet man als goldenen Schnitt “. Dieses

”

Teilungsverhältnis kann man häufig in der Natur wieder. Betrachtet man beispielsweise den

menschlichen Körper und bildet das Verhältnis zwischen der Gesamtgröße und der Höhe des

Bauchnabels, so sieht man, dass dieses Verhältnis relativ genau dem goldenen Schnitt entspricht. Dieser ergibt sich ebenfalls, wenn man den Abstand des Bauches zu den Füssen im

Verhälnis zum Abstand des Bauches zum Kopf setzt.

Von diesem naturgegebenen Verhältnis inspiriert, malten viele Künstler ihre Bilder im goldenen Schnitt. Speziell Portaits sind oftmals so konzipiert, dass die Größe des Kopfes im

Verhälnis zur Größe des Rumpfes im goldenen Schnitt steht.

Ein ebenfalls fazinierendes Beispiel für das Auftreren des goldenen Schnitts, ist die Anordnung der Blätter einiger Pflanzenarten: Diese ordnen sich dabei im so genannten goldenen

”

Winkel “an. Dieser entsteht, wenn man den Vollwinkel von 360◦ im Verhältnis des goldenen

Schnitts teilt:

φ1 = 0.618 · 360◦ ≈ 222.5◦

φ2 = 0.618 · 222.5◦ ≈ 137.5◦

13

(2.14)

Der kleinere Winkel, φ2 = 137.5◦ wird dabei als goldener Winkel bezeichnet. Wie man

in obiger Graphik erkennen kann, bedeutet diese Anordnung der Blätter, dass sie in einer

Spirale angeordnet werden. Auffällig ist dabei, dass es bei übereinanderliegenden Blättern

nur geringfügige Überdeckungen gibt.

Als möglichen Grund für die Anordnung der Blätter im goldenen Winkel, nennen Biologen

das Bestreben der Pflanze möglichst alle Blätter mit einem Maximum an Sonnenlicht zu versorgen. Das bedeutet, aus dem Bestreben der maximalen Lichtversorgung der Blätter, ergibt

sich als optimaler Winkel, der goldenen Winkel.

2.4.1 Goldener Schnitt und Fibonacci Zahlen

Außer der Tatsache, dass der goldene Schnitt in der Formel von Binet [2.8] vorkommt, stehen

dieser und die Fibonacci-Zahlen noch in einem weiterem Zusammenhang:

Betrachtet man das Verhältnis von zwei aufeinander folgenen Fibonacci-Zahlen,

konvergiert dieses für n gegen unendlich gegen den goldenen Schnitt. Es gilt also:

√

fn

−1 + 5

lim

=

≈ 0.618

n→∞ fn+1

2

fn

fn+1 ,

so

(2.15)

Nimmt man beispielsweise das Verhältnis der Fibonacci-Zahlen f9 = 34 und f10 = 55, so

kann man die Konvergenz gegen den goldenen Schnitt bereits erkennen:

f9

34

=

≈ 0.618

f10

55

14

(2.16)

2.5 Euklid‘scher Algorithmus und Satz von Lame

Der Euklid‘sche Algorithmus dient zur Berechnung des größten gemeinsamen Teilers

(ggT) zweier Zahlen. Er lautet folgendermaßen:

Euklid‘scher Algorithmus:

Gegeben seien zwei natürliche Zahlen a, b mit a > 0:

1. Berechne die Zerelgung b = q · a + r mit q, r natürliche Zahlen

2. a) Ist r = 0, dann ist (a,b) = a

b) Ist r 6= 0, dann ist (b,a) = (a,r), setze b := a und a := r und springe wieder zu 1.

Wendet man diesen Algorithmus auf zwei beliebige, aufeinanderfolgende Fibonacci-Zahlen

an, so erkennt man, dass diese Fibonacci-Zahlen stets teilerfremd sind, also ggT (Fn+1 , Fn ) =

1. Zum Beweis betrachtet man die Definition der Fibonacci-Zahlen und die Vorgehensweise

des Euklid‘schen Algorithmus:

Fn+1 = 1 · Fn + Fn−1

Fn = 1 · Fn−1 + Fn−2

..

.

1(F2 ) = 1(F1 ) + 0

Man sieht, dass man zur Berechnung von ggT (Fn+1 , Fn ) genau n Schritte benötigt. Zudem

wird deutlich, dass dies die maximale Anzahl an Schritten ist, die im Euklid‘schen Algorithmus benötigt werden kann. Dieses Resultat kann man verwenden, um folgendes Lemma zu

beweisen:

Lemma von Lame:

Ist 0 < a < b, so ist die Zahl der Schritte beim euklid‘schen Algorithmus nicht größer als

das fünffache der Ziffernzahl von a.

Da zwei aufeinanderfolgende Fibonacci-Zahlen die maximale Anzahl von n Schritten benötigen, läuft der Beweis über die Fibonaccizahlen.

Beweis:

Zunächst zeigt man mit Hilfe von vollständiger Induktion, dass Fn+5 > 10Fn für n ≥ 2,

gilt:

Induktionsanfang:

für n = 2 gilt: F7 > 10F2 , also 13 > 10

Induktionsvoraussetzung:

15

für n ≥ 2 gilt: Fn+5 > 10Fn

Induktionsbehauptung:

dann gelte auch: Fn+6 > 10Fn+1 für n ≥ 2

Induktionsschluß:

Fn+6

=

I.V.

>

I.V

Fn+5 + Fn+4

10Fn + Fn+4

>

10Fn + 10Fn−1

=

10Fn+1

(2.17)

Führt man diese Induktion fort, so sieht man, dass sich daraus folgender Zusammenhang

ergibt:

Fn+5l > 10Fn+5(l−1) > 102 Fn+5(l−2) > ... > 10l Fn

(2.18)

Nimmt man sich nun ein n mit n > 5lbzw.n ≥ 5l + 1, so ergibt sich für eine Zahl a = Fn

folgende Abschätzung:

a = Fn ≥ F5l+1 > 10l f1 = 10l

(2.19)

Diese Gleichung besagt, dass die Anzahl der Ziffern der Zahl a l + 1 beträgt. Umgekehrt folgt

für a besitzt l Ziffern “, n ≤ 5l. Die Anzahl der Schritte im Euklid’schen Algorithmus ist

”

also kleiner gleich dem fünfachen der Anzahl der Ziffern von a. Damit ist das Lemma von

Lame bewiesen.

16

3 Eulersche Graphen

3.1 Grundbegriffe

3.1.1 Das Haus vom Nikolaus

Abbildung 3.1: Nikolaus - Haus

Dieses Bild kennt jeder. Man malt es mit Hilfe des Spruches “Das - ist - das - Haus - vom

- Ni - ko - laus.” ohne den Stift abzusetzen und ohne eine Linie doppelt zu zeichnen. Am

besten beginnt man dazu links unten (wie in Abbildung 1) oder rechts unten, weil dort drei

Linien zusammentreffen. In diesen beiden Punkten fängt man an und hört auch dort auf.

Bei den anderen Punkten grenzen zwei oder vier Linien an, d.h. man kann hinkommen und

wieder weggehen. Einfacher wird es, wenn das Nikolaus - Haus einen “Keller” bekommt, so

kann man an jedem beliebigen Punkt anfangen:

Abbildung 3.2: Nikolaus - Haus mit Keller

3.1.2 Was ist ein Graph?

Definition: Graph

Ein Graph G ist ein Paar von endlichen Mengen E und K. E ist nicht die leere

Menge. Jedem Element von K ist eine zweielementige oder einelementige Teilmenge

von E zugeordnet. Die Elemente von E heißen Ecken und von K Kanten.

Ein Graph besteht aus Ecken bzw. Knoten und Kanten. Jede Kante verbindet zwei Ecken.

Das Nikolaus Haus besteht aus 5 Ecken und 8 Kanten und hat damit alles, was ein Graph

braucht.

17

Abbildung 3.3: Nikolaus- Haus als Graph

3.1.3 Begriffe und Merkmale

• Mehrfachkanten (parallele Kanten): mehrere Kanten zwischen zwei Ecken

• Schlinge: eine Kante, die eine Ecke mit sich selbst verbindet

• einfacher Graph: ein Graph, der keine parallelen Kanten und keine Schlingen hat

Abbildung 3.4: Graph mit Besonderheiten

•

•

•

•

•

•

endlicher Graph: Menge der Ecken und Kanten ist endlich

unendlicher Graph: Menge der Ecken und Kanten ist unendlich

gerichteter Graph: Kanten sind gerichtet durch Pfeile statt Linien

ungerichteter Graph: Kanten als normale Linien

gewichteter Graph: Kanten sind mit Gewichten/Werten versehen

(k-) regulärer Graph: jede Ecke des Graphen hat den gleichen Grad k, 3-regulärer

Graph heißt auch kubischer Graph

• isolierte Ecke: eine Ecke, die nicht mit einer anderen Ecke verbunden ist

Abbildung 3.5: Graph mit zwei isolierten Ecken

• zusammenhängender Graph: ein Graph, der nicht aus mehreren Teilen besteht

18

Abbildung 3.6: zusammenhängender und nicht zusammenhängender Graph

• vollständiger Graph: ein Graph, bei dem man von jeder Ecke zu jeder anderen gelangen kann (je zwei Ecken sind miteinander verbunden), es sind also keine weiteren

Verbindungen mehr möglich

Abbildung 3.7: Graph mit n Ecken wird mit Kn bezeichnet

• Komponenten: mehrere Teile eines nicht zusammenhängenden Graphen, die jeder für

sich zusammenhängend sind → maximal zusammenhängender Graph, nur ein leerer

Graph hat keine Komponenten

Abbildung 3.8: Graph aus 3 Komponenten

• Multigraph: mehrfache Kanten zwischen den Ecken

• Hypergraph: Kanten verbinden mehr als nur zwei Ecken

3.1.4 Der Grad einer Ecke (Valenz)

Der Grad einer Ecke (Valenz) bezeichnet die Anzahl der Kanten, die in einer Ecke zusammentreffen. Isolierte Ecken haben den Grad 0. Eine Schlinge erhöht den Grad einer Ecke

um 2.

Abbildung 3.9: Graph und seine Eckengrade

19

3.1.5 Verschiedene Graphen - gleiche Graphen?

Jeder Graph lässt sich durch eine Zeichnung repräsentieren. Dabei müssen die Kanten nicht

notwendig als gerade Strecke gezeichnet werden, sie dürfen verbogen, gedehnt oder zusammengezogen werden. Bei einem Graphen ist also nicht die Form entscheidend. Auch die Lage

der Ecken ist nicht wichtig, man kann sie beliebig verschieben. Dies kann man bei der Verwanldlung des Nikolaus-Hauses gut sehen:

Abbildung 3.10: Verwandlung des Nikolaus- Hauses

Definition: Isomorphie

Zwei Graphen G1 (E1 , K1 ) und G2 (E2 , K2 ) heißen isomorph, wenn es eine bijektive

Abbildung φ : E1 → E2 und eine bijektive Abbildung ψ : K1 → K2 gibt, die die

folgende Eigenschaft hat: Wenn k ∈ K1 eine Kante zwischen den Ecken A und B

von G1 ist, gilt: ψ(k) ist eine Kante zwischen den Ecken ϕ(A) und ϕ(B).

Zwei Graphen sind isomorph, wenn man den einen Graph durch Umzeichnen des anderen

erhält. Alle elastischen Verformungen sind erlaubt! Man darf jedoch Kanten nicht durchschneiden oder verknoten und Ecken nicht so verschieben, dass sie aufeinander fallen.

Folgende Graphen sind nicht isomorph:

• weil sie nicht die gleiche Anzahl von Ecken haben.

• weil sie verschieden viele Kanten haben.

• weil die Grade der Ecken nicht übereinstimmen.

20

• weil in dem linken Graphen die Ecken mit dem Grad 3 direkt miteinander verbunden

sind, in dem rechten jedoch nicht.

Einfacher ist der Nachweis der Isomorphie über eine Tabelle. In der Graphentheorie ist der

übliche Name Adjazenzmatrix. Für die Repräsentation von Graphen im Computer wird

häufig eine Adjazenzmatrix oder eine Adjazenzliste benutzt. Ein Graph mit n Knoten wird

durch eine n×n -Matrix dargestellt. Man kann einige Eigenschaften auf einen Blick erkennen.

Ob ein Graph Schlingen hat, sieht man in der Diagonale von links oben nach rechts unten.

Parallele Kanten erkennt man daran, dass in der Tabelle eine andere Zahl als 0 oder 1 steht.

Abbildung 3.11: nicht einfacher Graph als Zeichnung und als Tabelle

Zwei Graphen sind isomorph, wenn ihre Tabellen gleich sind. Dazu müssen die entsprechenden

Ecken gleich bezeichnet werden.

3.1.6 Petersen Graph

Abbildung 3.12: Petersen- Graph

21

Der Petersen Graph wurde nach dem dänischischen Mathematiker Julius Petersen (1839

- 1919) benannt. Mit dem Fünfeck und dem fünfzackigen Stern in der Mitte hat dieser Graph

viele interessante Eigenschaften:

•

•

•

•

•

•

•

Kubisch bzw. 3-regulär (jede Ecke hat Grad 3)

Nicht planar

Zusammenhängend

Symmetrisch

Die Länge des kürzesten Kreises ist 5

Chromatische Zahl 3

Chromatischer Index 4

3.1.7 Wege und Kreise

Die Menge der Ecken darf nicht leer sein, wohl aber die Menge der Kanten. Ein kantenloser

Graph besteht also aus lauter isolierten Ecken.

Abbildung 3.13: kantenloser Graph

Ein Kantenzug ist eine Folge von aneinander stoßenden Kanten. Man zeichnet ihn ohne

den Stift abzusetzen. Es ist erlaubt, über dieselbe Kante mehrmals zu fahren und eine Ecke

mehrmals zu besuchen. Ein Kantenzug darf sich also selbst überkreuzen. Der Kantenzug heißt

geschlossen, wenn der Ausgangspunkt dem Endpunkt entspricht.

Abbildung 3.14: abcdef bzw. abcdea ist ein Kantenzug

Ein Graph heißt zusammenhängend, wenn es zu je zwei Ecken einen Kantenzug gibt, der

sie verbindet. Ist ein Graph unterbrochen oder existieren isolierte Punkte, so ist der Graph

nicht zusammenhäängend.

Ein Kantenzug, bei dem jede Kante nur (maximal) einmal durchlaufen wird, heißt Weg, man

bezeichnet ihn durch die natürliche Folge seiner Ecken. Einen geschlossenen Weg nennt man

Kreis und die Länge des Weges wird durch die Anzahl der Kanten definiert. Die Länge des

kürzesten Weges bezeichnet man mit Abstand oder Distanz. Der größte Abstand zwischen

zwei Ecken in einem Graph heißt Durchmesser. Als Taillenweite kennzeichnet man die

Länge eines kürzesten nicht trivialen Kreises. Die Länge des längsten Kreises heißt Umfang.

Enthält ein Graph keinen Kreis, so habe er die Taillenweite ∞ und den Umfang 0. Eine

22

Ecke heißt zentral, wenn ihr größter Abstand von anderen Ecken möglichst klein ist. Dieser

Abstand heißt Radius. Eine Ecke, die zwei andere Ecken der gleichen Komponente trennt,

bezeichnet man als Artikulation. Eine Kante heißt Brücke, wenn sie ihre Endecken trennt

bzw. sie auf keinem Kreis liegt.

Abbildung 3.15: Graph mit Artikulation v, x, y und Brücke e = xy

3.1.8 Anwendungen

Mit Graphen können Strukturen, Hierarchien, Abläufe und dergleichen dargestellt und untersucht werden. Einige Beispiele:

•

•

•

•

•

Verkehrswesen: Rundreiseprobleme, Flugoptimierung, Speditionseinsätze

EDV: Berechnen von Netzwerken

Elektronik

Chemie: Moleküle, Strukturformeln

Soziologie: Soziogramme

3.1.9 Aufgaben Grundbegriffe

23

1. Bestimme zum Nikolaus - Haus den Grad jeder Ecke. Ist der Graph zusammenhängend?

Vollständig?

2. Sind die zwei folgenden Graphen isomorph?

3. Gesucht ist die Tabelle (Adjazenzmatrix) zu dem folgenden Graph:

3.1.10 Lösungen Grundbegriffe

1. Das Nikolaus Haus ist zusammenhängend, da keine isolierte Ecke existiert und der

Graph aus einer Komponente besteht. Er ist nicht vollständig, weil 2 Kanten fehlen.

2. Diese Graphen sind tatsächlich isomorph. Jede der Ecken A, B, C ist mit jeder der

Ecken D, E, F verbunden. Die Ecken A, B, C, sind untereinander nicht verbunden,

ebenso D, E, F. Das gleiche gilt für U, W, Y sowie V, X, Z.

3. Tabelle:

24

3.2 Eulersche Graphen

3.2.1 Königsberger Brückenproblem

In Königsberg (heute Kaliningrad) gibt es den Fluss Pregel, der sich im Stadtgebiet mehrfach

teilt.

Abbildung 3.16: Stadtplan von Königsberg im 18. Jahrhundert

Königsberger Brückenproblem: Kann man einen Spaziergang durch die Stadt machen

und dabei über jede Brücke gehen, aber nur einmal? Nach dem Spaziergang soll man zum

Ausgangspunkt zurückkehren.

Leonard Euler hat diese Aufgabe 1736 als erster gelöst. Seine Lösung ist auf die Graphentheorie zurückzuführen. Die Stadtteile entsprechen hierbei den Ecken und die Kanten den

Spazierwegen über die Brücken.

Abbildung 3.17: Stadtplan von Königsberg als Graph

Lösungsidee: Alle Ecken haben ungeraden Grad. Ein Rundgang, bei dem man zum Ausgangspunkt zurückkehrt, gibt es also nicht. Die Königsberger hatten also keine Gelegenheit

zu diesem Spaziergang.

3.2.2 Leonhard Euler (1707 - 1783)

Leonhard Euler (geb. 15. April 1707 in Basel; gest. 18. September 1783 in Sankt Petersburg)

war ein bedeutenter Mathematiker. Ab 1720 studierte er an der Universität Basel Mathematik, eine Zeit lang auch Theologie. 1727 berief ihn Daniel Bernoulli an die Universität Sankt

Petersburg. 1741 wurde ihm von Friedrich dem Großen eine Stelle an der Berliner Akademie

angeboten. Nach 25 Jahren kehrte er aber dann 1766 zurück nach St. Petersburg.

25

Wichtige Einzelleistungen sind: der Eulersche Polyedersatz, die Eulersche Gerade, die Eulersche Konstante, die Lösung des Königsberger Problems sowie die Feststellung, dass der

Logarithmus unendlich vieldeutig ist. Ein großer Teil P

der heutigen mathematischen Symbolik

geht auf Euler zurück (z. B. e, π, i, Summenzeichen , f(x) als Darstellung für eine Funktion). Euler kann als Begründer der Analysis angesehen werden.

Nach Euler benannte Begriffe: Euler-Bernoulli-Gleichung, Euler-Hierholzer-Satz, Eulersche

Bewegungsgleichung, Eulersche Differentialgleichung, Eulersche Formel (Flächenkrümmung),

Eulersche Formeln (harmonische Analyse), Eulersche ϕ -Funktion, Eulersche Identität, Eulersche Zahl: e = 2, 718.., Eulersches Polygonzugverfahren, Eulersche Pseudoprimzahl, ... Wesentliche Beiträge lieferte er auch zur Astronomie, zur Mondtheorie und Himmelsmechanik,

zum Schiffsbau, zur Kartographie, Optik, Hydraulik, Philosophie und Musiktheorie.

3.2.3 Eulergraph

Beim Königsberger Brückenproblem haben wir bereits, ohne es zu wissen, nach den Bedingungen eines eulerschen Graphen gesucht. Der gesuchte Kantenzug sollte folgende drei

Eigenschaften erfüllen:

• Keine Kante kommt mehrfach vor

• Sämtliche Kanten des Graphen sind enthalten

• Anfangs- und Endpunkt stimmen überein

Einen solchen Kantenzug nennt man eulersche Tour und den Graphen, der diese enthält,

eulerschen Graphen. Hat ein Kantenzug nur die erste Eigenschaft, wird von einer Tour gesprochen.

Wie wir gesehen haben, ist beim Königsberger Brückenproblem keine eulersche Tour zu finden.

Auch beim Nikolaus-Haus gelingt uns dies nicht. Zwar sind die ersten beiden Bedingungen

erfüllt, aber der Kantenzug ist in keinem Fall geschlossen. Erst wenn die beiden unteren Ecken

durch eine weitere Kante verbunden werden, entsteht ein eulerscher Graph.

26

Abbildung 3.18: Nikolaus-Haus mit eulerscher Tour

Einen eulerschen Graphen erkennt man also daran, dass man ihn zeichnen kann ohne den

Stift abzusetzen und ohne dabei eine Kante mehrmals zu zeichnen. Ausserdem endet man

bei eulerschen Graphen immer im Anfangs-Knoten.

Also muss jeder Knoten des Graphen immer über eine andere Kante verlassen werden, als

über die man zu ihm gelangt ist. Da nur unbenutzte“ Kanten in Frage kommen, hat jeder

”

Knoten eines eulerschen Graphen einen geraden Grad.

Jede Ecke eines eulerschen Graphen hat einen geraden Grad.

3.2.4 Welche Graphen sind eulersch?

Nun wissen wir, dass der Grad jeder Ecke eines eulerschen Graphen gerade sein muss.

Aber: Reicht diese Bedingung aus, dass ein Graph eulersch ist?

Die Antwort ist Nein: Zusätzlich ist zumindest zu fordern, dass der Graph zusammenhängend

sein muss.

Behauptung:

Ein zusammenhängender Graph ist genau dann eulersch, wenn jede

seiner Ecken einen geraden Grad hat.

Beweis

Die Gradbedingung ist offensichtlich notwendig: tritt eine Ecke k-mal in einem eulerschen

Kantenzug auf (bzw. (k+1)-mal, wenn sie die Anfangs-/Endecke des Kantenzugs ist), so ist

ihr Grad 2k. (also gerade)

Umgekehrt sei nun der Graph zusammenhängend und alle Ecken von geraden Grad. Zu zeigen ist, dass man einen solchen Graphen immer mit einem Strich zeichnen kann und dabei

jede Kante genau einmal überfährt.

Schlingen kann man bei der Betrachtung außer Betracht lassen, da sie am Ende leicht einzufügen sind.

Wir wählen einen Knoten u ∈ E aus und bilden einen Kantenzug, beginnend bei u ,

der keine Kante doppelt enthält, solange das möglich ist. Bei jedem Knoten 6= u , den der

Kantenzug erreicht, gibt es eine ungerade Anzahl von Kanten mit Endknoten, die bisher

vom Kantenzug noch nicht benutzt worden sind. Daher kann man bei jedem dieser Knoten

den Kantenzug fortführen. Da die Zahl der Kanten endlich ist, bricht das Verfahren einmal

ab. Sei der erhaltene Zug gerade Z = (u = u0 , k1 , u1 , . . . , kn , un ), dann ist un = u . Denn

wäre un 6= u , so muss es außer kn eine weitere Kante kn+1 geben, dessen einer Knoten un

ist, weil die Gradzahl d(un ) gerade ist. Also wäre das Verfahren noch nicht abgebrochen.

Wir erhalten den geschlossenen einfachen Kantenzug (u = u0 , k1 , u1 , . . . , un−1 , kn , un = u).

Sei S die Menge der Kanten dieses Kantenzugs. Ist S = K, so sind wir fertig. Sei also

S 6= K, dann existiert ein Knoten v , der Endknoten einer Kante aus S und einer Kante

aus K \ S ist, da der Graph zusammenhängend ist. Wir betrachten den Graphen H mit

Knotenmenge E und Kantenmenge K \ S. Jeder Knoten dieses Graphen hat geraden Grad.

Wir können daher, wie oben, in H einen einfachen geschlossenen Kantenzug von v nach v

bilden: ( v, kn+1 , v1 , . . . , vm−1 , kn+m , v ). Da v Endknoten einer Kante aus S ist, ist v = ui

für ein i ∈ {0, . . . , n} . Wir fügen nun den Kantenzug in H in den ursprünglichen Kantenzug

27

“an der Stelle v = ui ” ein:

(u = u0 , k1 , u1 , . . . , ki , ui = v, kn+1 , v1 , . . . , vm−1 , kn+m , v = ui , ki+1 , . . . , kn , u).

Dies liefert einen größeren, geschlossenen, einfachen Kantenzug. In dieser Weise fortfahrend

erhalten wir wegen der Endlichkeit von G am Ende einen eulerschen Kantenzug.

3.2.5 Eulersche Touren - Hierholzer Algorithmus

Um eulersche Touren zu finden gibt es veschiedene Ansätze/Algorithmen. Wir gehen jeweils

davon aus, dass ein eulerscher Graph vorliegt und darin eine beliebige Eulertour gefunden

werden soll. Hier beschränken wir uns auf den Algorithmus von Hierholzer1 , der sehr anschaulich ist.

Bei diesem Algorithmus handelt es sich im Prinzip um den Beweis des Satzes von Euler (siehe

oben). Hier noch einmal der Algorithmus in Kurzform:

1. Einen beliebigen Punkt A des Graphen wählen.

2. Einen geschlossenen Unterkreis mit Anfangspunkt A finden, der alle Eigenschaften einer

eulerschen Tour erfüllt.

3. Alle Kanten dieses Unterkreises für die weiteren Betrachtungen vernachlässigen.

4. Die erste Ecke des Unterkreises wählen, deren Grad nun größer als 0 ist, und eine neue

eulersche Tour finden.

5. Diese Schritte solange wiederholen, bis alle Kanten verwendet wurden.

6. Man erhält den Eulerkreis, indem man mit dem ersten Unterkreis beginnt und an jedem

Schnittpunkt mit einem anderen Unterkreis, diesen einfügt. Anschliessend wird der erste

fortgesetzt bis zum Endpunkt.

1

nach C.F.B. Hierholzer (1840-1871)

28

Zur Verdeutlichung ein einfaches Beispiel:

Abbildung 3.19: Hier ist eine eulersche Tour zu finden

Wir sehen, dass dieser Graph eine eulersche Tour enthält: Alle Ecken haben den Grad 4.

Wir teilen den Graphen in geschlossene Touren ohne doppelte Kanten ein. In diesem Beispiel

bieten sich dazu die 3 Kreise an. Beginnt man nun an einem beliebigen Punkt und wechselt,

immer wenn dies möglich ist, auf einen Kreis, auf dem man noch nicht war, kann man leicht

eine Euler-Tour finden.

Die folgende Grafik zeigt eine mögliche Lösung.

Abbildung 3.20: Eine eulersche Tour: A-B-C-A-D-E-C-F-D-B-E-F-A

Durch das Anwenden dieses Algorithmus findet man also immer eine eulersche Tour, wenn

wir einen Graphen mit den genannten Eigenschaften haben.

3.2.6 Anwendungsbeispiele

Besuch einer Ausstellung

In vielen Ausstellungen stehen/hängen Kunstwerke auf beiden Seiten der Gänge. Auf dem

Rundgang durch die Ausstellung möchte man an allen Gemälden/Kunstwerken vorbeikommen, aber an jedem nur einmal und am Ende wieder an der Tür ankommen.

Abbildung 3.21: Ausstellungsräume

29

Um herauszufinden, ob ein solcher Rundgang überhaupt möglich ist, betrachten wir die

Ausstellung als Graphen:

• Jede Seite eines Ganges wird als Kante gezeichnet

• Jede Kreuzung von Gängen stellt eine Ecke des Graphen dar

Abbildung 3.22: Ausstellungsräume als Graph

Da der Graph, wie man leicht sieht, geschlossen ist und nur Ecken von geradem Grad hat,

handelt es sich um einen eulerschen Graphen. Somit ist ein Rundgang in gewünschter Form

möglich.

Domino

Die Aufgabenstellung lautet:

Ist es möglich alle Steine eines Dominospiels zu einem geschlossenen Kreis zusammenzulegen, wobei jeweils gleiche Zahlen nebeneinander liegen?

Es wird davon ausgegangen, dass ein Dominospiel aus 28 Spielsteinen, nämlich jeweils ein

Spielstein jeder möglichen Kombination der Zahlen 0 - 6, besteht.

Wir erstellen einen Graphen, der die Aufgabenstellung repäsentiert:

Die Ziffern 0 bis 6 stellen die Ecken dar und jeder Spielstein wird durch eine Kante repräsentiert. Eine Schlinge steht für einen Stein mit 2 gleichen Ziffern. Wir erhalten somit:

30

Abbildung 3.23: Domino als Graph

Da es sich hier um einen eulerschen Graphen handelt, ist auch unsere Aufgabenstellung

lösbar.

3.2.7 Vollständige Vielecke

Eine Verallgemeinerung des eben entwickelten Domino-Graphen sind die sogenannten vollständigen Vielecke. Der Domino-Graph stellt ein vollständiges Siebeneck dar, wenn man die

Schlingen vernachlässigt, also ein Siebeneck mit allen Diagonalen. Dem Haus vom Nikolaus“

”

fehlen 2 Kanten, um ein ein vollständiges Fünfeck zu sein. Dies würde wie folgt aussehen:

31

Abbildung 3.24: Vollständiges Vieleck

Wie man sieht, hat jeder Knoten den selben Grad, näämlich n-1. Folglich haben alle Ecken

eines vollständigen Vielecks einen geraden Grad, wenn die Anzahl der Ecken ungerade ist.

Diese Graphen sind eulersch.

Vollständige Vielecke sind genau dann eulersch, wenn sie eine ungerader Anzahl von Ecken haben.

3.2.8 Aufgaben Eulersche Graphen

1. Kann man die folgenden geometrischen Figuren zeichnen, ohne den Stift abzusetzen

(und ohne Kanten doppelt zu zeichnen), oder kann man gar eulersche Touren finden?

2. Ist es möglich in dieser Wohnung einen Rundgang zu machen, so dass man jede Tür

einmal passiert?

3. Kann man einen Draht so biegen, dass ein Würfel entsteht?

32

4. Ein Mitarbeiter des Straßendienstes will jeden Weg des vorliegenden Straßennetzes

genau einmal kontrollieren und anschliessend wieder zum Betriebshof zurückkehren. Ist

das möglich? Wenn ja machen Sie einen Tourenvorschlag.

3.2.9 Lösungen Eulersche Graphen

1. Die mit einem roten Kreis markierten Ecken haben einen ungeraden Grad.

• Die Graphen c), d) und e) sind eulersch und man kann sie somit auch mit einem

Strich zeichnen.

• Die Graphen a) und f) haben jeweils 2 Ecken mit ungeradem Grad, also kann man

sie auch mit einem Strich zeichen, wenn man in jeweils einer der markierten Ecken

beginnt und endet.

• Graph b) lässt sich nicht auf die geforderte Art zeichnen, da er 4 Ecken mit ungeradem Grad hat.

2. Die Wohnung als Graph dargestellt:

Knoten B und D haben einen ungeraden Grad, alle anderen einen geraden.

⇒ Man kann einen Rundgang finden, der durch jede Tür genau einmal führt. Allerdings

33

schafft man es nicht anschliessend auch wieder im gleichen Raum zu enden.

Ein möglicher Weg ist: A-B-C-B-D-E-D-F-C-D

3. Dies ist nicht möglich, da in jeder der acht Ecken eines Würfels drei Kanten enden.

4. Da man dieses Straßennetz als eulerschen Graphen darstellen kann, ist es auch möglich

eine Lösung zu finden.

Geht man nach dem Hierholzer Algorithmus vor, erhält man beispielsweise: G-C-E-GD-F-H-B-F-I-A-H-I-B-G

34

4 Hamiltonsche Graphen Und Grade von

Ecken

4.1 Hamiltonsche Graphen

4.1.1 Historisches

William Rowan Hamilton (1805 -1865) wurde in Dublin geboren und in Irland blieb er sein

Leben lang. Er galt als Wunderkind, allerdings nicht auf dem Gebiet der Mathematik, sondern

wegen seiner Sprachkenntnisse. Er soll sich vorgenommen haben pro Jahr, das er lebte, eine

Sprache sprechen zu können. Angeblich hat er dieses Vorhaben bis zu seinem 17. Lebensjahr

durchgehalten. Erst später begann er sich intensiver mit der Mathematik und Physik zu

beschäftigen. Mit 18 Jahren war er so erfolgreich, dass er bereits als irischer Newton gepriesen

wurde. Mit 22 erhielt er den Lehrstuhl für Astronomie an der Universität Dublin, ohne

sich dafür beworben zu haben. Hamilton arbeitete jedoch nicht als Astronom sondern als

Mathematiker. Er stellte die Algebra auf ein neues Fundament und befasste sich in diesem

Zusammenhang auch mit Graphen. Zu dem erfand er für die Physik eine Methode, mit

der man alle pysikalischen Phänomene egal ob Licht, mechanische Bewegungen oder Kräfte

beschreiben und zuverlässige Vorhersagen machen konnte.

Hamilton war seit seiner Kindheit berühmt und er fühlte sich auch als Genie. Dabei war er

kein ungeselliger Mensch. Jedoch war seine Ehe für ihn nicht glücklich, da seine Frau sich

nicht entsprechend der damaligen Zeit verhalten wollte oder konnte, und nicht den Haushalt

führte.

4.1.2 Definitionen

Kanten

Eine Kante verbindet zwei Ecken miteinander. Sind zwei Ecken miteinander verbunden, so

sind sie benachbart.

Kanten können gerichtet, gewichtet oder beides sein. Nennt man eine Kante gerichtet, so

kann man sie nur in einer Richtung benutzen. Das Gewicht einer Kante wird meist mit den

Kosten assoziiert, die bei der Benutzung dieser Kante entstehen. Eine Kante, die denselben

Start und Endpunkt hat nennt man Schleife

Ecken / Knoten

Ecken oder auch Knoten können die Anfangs- bzw. Endpunkte von Kanten sein. Ein Knoten

(oder eine Ecke) k von dem n Kanten ausgehen hat den Grad n.

35

Kantenzüge

Ein Kantenzug beschreibt den Weg von einer Ecke zu einer beliebigen anderen Ecke über

Kanten. Es kann sein, dass dabei der Weg sich selbst kreuzt, der anders ausgedrückt eine

Ecke mehr als einmal benutzt.

Kreise

Ein Kreis ist ein geschlossener Kantenzug, der jede der in ihm enthaltenen Ecken nur einmal

benutzt, sich also nicht überkreuzt und wieder bei seinem Ausgangspunkt ankommt.

4.1.3 Das Grundproblem

Kann man eine Rundfahrt durch verschiedene Städte, die miteinander durch Bahnlinien verbunden sind, so planen, dass man jede Stadt nur genau einmal besucht? Dabei spielt es

keine Rolle, ob jede Zugverbindung genutzt worden ist. Übertragen in einen Graph, stellen

die Städte die Knoten dar und die Zugverbindungen die Kanten. Die Strecke der Rundfahrt

ist ein geschlossener Kantenzug, der alle Knoten miteinander verbindet, ohne eine Kante

mehr als einmal zu benutzen. Ein Graph, der einen geschlossenen Kantenzug enthält, der alle

Knoten/Ecken miteinander verbindet nennt man hamiltonschen Graph, der Kantenzug heißt

hamiltonscher Kreis.

Definition Hamiltonscher Kreis: Ein geschlossener Kantenzug, der jede Ecke des Graphen

genau einmal enthält, heißt hamiltonscher Kreis. Er geht durch jede Ecke, braucht aber nicht

durch jede Kante zu führen.

Definition Hamiltonscher Graph: Ein Graph, der einen hamiltonschen Kreis enthält, heißt

hamiltonscher Graph. Diese Definition impliziert zugleich, dass jede Kante innerhalb des

Kreises auch nur maximal einmal benutzt wird.

4.1.4 Hamiltonsche Kreise finden