Leitfaden zu DMARC

Werbung

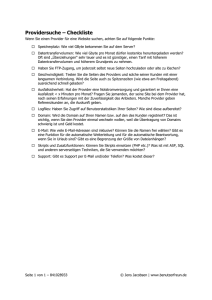

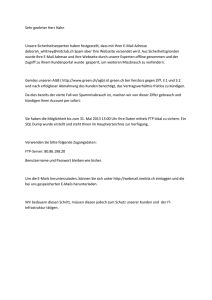

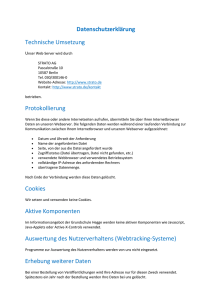

Leitfaden zu DMARC Zum Schutz von Kunde und Marke Leitfaden zu DMARC Seite 1 | Share this: Inhaltsübersicht 1. Darf ich mich vorstellen? Mein Name ist DMARC! Seite 3 2. Die Hintergründe zu DMARC Seite 6 3. Die Arbeitsweise von DMARC Seite 8 4. Los geht’s. DMARC, Schritt für Schritt Seite 10 5. Mit Return Path DMARC effektiv nutzen Seite 12 Kontakt Seite 13 Leitfaden zu DMARC 1: Darf ich mich vorstellen? Mein Name ist DMARC! Was ist DMARC? DMARC steht für Domain-based Authentication, Reporting and Conformance. Ziel von DMARC ist es, E-Mail DMARC und das E-Mail Ecosystem. Versender Phishing und andere Schadmails einzudämmen. Im Jahr 2012 von führenden Unternehmen der Branche und Mailbox Provider ziehen an einem Strang ins Leben gerufen wird DMARC heute bereits von vielen Mailbox Providern weltweit, darunter Google, Yahoo! und Microsoft, verwendet. Mittels DMARC haben Unternehmen, die E-Mail Marketing betreiben die Möglichkeit, Mailbox Providern konkrete Richtlinien für die Handhabung von nicht korrekt authentifizierten E-Mails vorzugeben. So können E-Mails, die die Authentifizierungsprüfung nicht bestehen entweder direkt abgewiesen oder unter Quarantäne gestellt werden. Versender erhalten zusätzliche Informationen über ihre E-Mail Ströme, welche sie zur kontinuierlichen Verbesserung der Infrastruktur einsetzen können. Indem DMARC verwendet wird können Versender 1. ihren Brand sowie ihre Kunden vor Phishing- und Spoofing-Attacken schützen, die in ihrem Namen durchgeführt werden. 2. Wertvolles Feedback über ihre E-Mail-Ströme erhalten, sollten diese die Authentifizierungs- Wie hilft DMARC im Kampf gegen Phishing und Spoofing? Unter Nutzung der Authentifizierungsmethoden SPF und DKIM bietet DMARC die effektivste Möglichkeit, gegen Phishing und Spoofing vorzugehen. Phishing und Spoofing sind Cyberattacken, die Ihren Markennamen und Ihre Domain für kriminelle Zwecke missbrauchen. Diese Angriffe betreffen heute nicht mehr nur Unternehmen der Finanzdienstleistungsbranche; vermehrt werden auch andere bekannte (Internet)-Marken für die kriminellen Machenschaften der Phisher und Spoofer missbraucht. Wenn Unternehmen nicht gegen Phishing-Angriffe vorgehen, drohen neben den direkten finanziellen Schäden auf Seiten der Unternehmen und auf Seiten der Konsumenten für die betroffenen Unternehmen auch indirekte Folgeschäden in Form von Image- und Vertrauensverlust. Führende Mailbox Provider wie Gmail, Yahoo!, AOL und Microsoft engagieren sich in der DMARC Arbeitsgemeinschaft, da sie gemeinsam gegen diese Angriffe vorgehen wollen. Denn nur durch die Zusammenarbeit zwischen Mailbox Providern auf der einen Seite und legitimen E-Mail Versendern auf der anderen Seite können die entsprechenden Richtlinien erstellt und durchgesetzt werden, die Phishing-E-Mails den Weg zu den Posteingangsfächern der Konsumenten versperren. Deshalb müssen Unternehmen vorsorgen und die Informationen und Tools nutzen, die es ihnen ermöglichen ihre Kunden vor Phishing-Attacken zu schützen – beides Punkte, welche Checks der Mailbox Provider nicht bestehen. 3. Mailbox Providern konkrete Richtlinien vorgeben, wie diese zu verfahren haben, wenn E-Mails keine korrekte Authentifizierung aufweisen. Indem DMARC verwendet wird können Mailbox Provider 1. Mit größerer Zuverlässigkeit all jene E-Mails abblocken, die nur vorgeben, von einem legitimen Versender zu stammen, ohne zu riskieren, dass dabei erwünschte E-Mails als „False Positives“ in Mitleidenschaft gezogen werden. 2. Legitime Versender von Marketingmails leichter von Spammern unterscheiden. 3. Ihre Nutzer noch besser vor Phishing- und Spoofing-E-Mails schützen. durch DMARC auf effektive Weise ermöglicht werden. Leitfaden zu DMARC Seite 3 | Share this: DMARC. Damit E-Mail Marketing weiterhin Ihr effektivster Marketing-Kanal bleibt Die E-Mail ist einfach unschlagbar, wenn es darum geht Kunden zum Kauf zu animieren. Da ist es nicht verwunderlich, dass annähernd 60 % der Unternehmen im Jahr 2014 mehr Budget in das E-Mail Marketing investieren möchten – sowohl im Bereich der Kundenakquise per E-Mail als auch beim Kundenbeziehungsmanagement. Doch müssen E-Marketer zugleich sicherstellen, dass sie diesen wichtigen Kanal auch effektiv schützen. Und dazu zählt dafür Sorge zu tragen, dass betrügerische Mails, die nur vorgeben von Ihnen zu stammen, an der Zustellung an Ihre Abonnenten gehindert werden. Wollen Sie wirklich abwarten, bis Betrüger Ihren Brand aufs Korn nehmen? Es ist nur eine Frage der Zeit, bis es so weit ist. DMARC bietet Ihnen alle Daten und Tools, die Sie benötigen, um Phishing Angriffe zu stoppen; noch bevor Ihre Kunden diese zu Gesicht bekommen. Dadurch schützen Sie das Vertrauen der Kunden in Ihre E-Mail-Kommunikation und das Image Ihres Brands. DMARC ist Sache des Security-Teams – oder nicht? Phishing ist ein Problem, das nicht an den Grenzen der IT Halt macht. Marketing und IT Security sind von Phishing-Attacken betroffen, insofern müssen sie in punkto DMARC gemeinsame Sache machen. E-Marketer investieren viel Zeit und Geld in den Aufbau ihres Markenimages sowie in den Erfolg des E-MailKanals. Ein einziger Phishing-Angriff kann diese wertvolle Arbeit in wenigen Stunden zunichte machen. IT Security Teams auf der anderen Seite sind damit beauftragt, die Vermögenswerte des Unternehmens zu schützen. Die Marke des Unternehmens und sein Kundenstamm sind womöglich die beiden Güter, die den größten Wert für das Unternehmen besitzen. Deshalb ist es umso wichtiger, dass beide Bereiche des Unternehmens – Marketing und IT Security - an einem Tisch zusammenkommen, so dass gemeinsam gegen Angriffe von Cyberkriminellen vorgegangen werden kann. Leitfaden zu DMARC Seite 4 | Share this: Daten und Fakten zu DMARC 2/3 60% 80 Tausend Jedes Jahr blocken Mailbox DMARC ist bereits heute in 60 Prozent der Versender, die Über 80.000 Domains haben Provider mittels DMARC der Lage, zwei Drittel aller Richtlinien publiziert haben bereits unternehmensweite mehrere Hundert Millionen Posteingänge weltweit zu sind nicht direkt mit Richtlinien publiziert anhand E-Mail Nachrichten ab, da schützen. Voraussetzung DMARC.org verbunden derer E-Mails abgewiesen diese die notwendigen ist, dass nicht nur der werden können, die zwar im Authentifizierungs-Checks Mailbox Provider sondern Namen dieser Unternehmen nicht bestehen auch Sie als Versender von verschickt, nicht aber die Marketingmails DMARC korrekte Authentifizierung nutzen aufweisen Viele 100 Millionen Leitfaden zu DMARC Seite 5 | Share this: 2: Die Hintergründe zu DMARC Wie DMARC entstand Stand DMARC heute Probleme mit den herkömmlichen Authentifizierungsmethoden SPF und DKIM Heute haben sich viele Vertreter der erwähnten Bereits seit 2004 arbeiten Mailbox Provider, Technologieanbieter (wie Return Path) sowie Versender von Parteien – Mailbox Provider, Technologieanbieter Marketingmails gleichermaßen daran, E-Mail Authentifizierungsstandards zu etablieren, die den Missbrauch und Versender - zur Arbeitsgruppe DMARC.org des E-Mail-Kommunikationskanals verhindern. zusammengeschlossen. Erklärtes Ziel von DMARC ist es, Standards zu entwickeln, um die Die Akzeptanz dieser Authentifizierungsstandards, darunter SPF und DKIM, ist mittlerweile durchaus als hoch Gefährdung durch E-Mail-Phishing einzudämmen einzuschätzen. Dennoch gab es eine signifikante Lücke wenn es darum ging zu entscheiden, wie mit E-Mails und die Abstimmung zwischen Mailbox verfahren werden sollte, die keine Authentifizierung aufwiesen bzw. sich nicht korrekt authentifizierten. Providern auf der einen Seite und E-MailVersendern auf der anderen Seite zu verbessern. Bevor DMARC als Standard etabliert wurde stimmten sich deshalb einige Versender und einige Mailbox Provider direkt darüber ab, was mit E-Mails zu tun sei, die Authentifizierungs-Checks nicht bestanden. So arbeitete das DMARC Gründungsmitglied PayPal bereits seit 2007 direkt mit Yahoo! und Gmail zusammen und gab den Mailbox Providern klare Richtlinien vor, wie sie mit E-Mails zu verfahren hatten, die zwar von PayPal zu stammen schienen, sich aber nicht korrekt authentifizierten. Die Ergebnisse sprachen für sich: So konnte PayPal schnell berichten, dass deutlich weniger Phishing-Versuche gestartet wurden, die seine Domain verwendeten. Doch obgleich die direkte Abstimmung Erfolg versprach, brachte sie auch einen hohen manuellen Koordinationsaufwand mit sich. Deshalb wurde nach einer Lösung gesucht, die über einen öffentlichen Standard und Prozess jedem Versender und Mailbox Provider die Möglichkeit geben würde, sich auf Richtlinien zur Handhabung inkorrekt authentifizierenden E-Mails zu einigen. Dies wurde zur Geburtsstunde von DMARC. Leitfaden zu DMARC Seite 6 | Share this: Wie DMARC die Schwächen von SPF und DKIM löst Obwohl sowohl SPF als auch DKIM zur Eindämmung von E-Mail-Missbrauch beitrugen, konnten sie Phishing-Attacken nicht effektiv genug bekämpfen, um sie für Phisher unrentabel zu machen. Hauptgründe dafür waren, dass diese Methoden der Authentifizierung noch nicht von allen Versendern verwendet wurden und Mailbox Provider deshalb keine allgemeingültigen Richtlinien durchsetzen konnten, da sie sonst Gefahr liefen, viele legitim verschickte E-Mails zu blocken, die nur die „empfohlene“ Authentifizierung vermissen ließen. SPF nutzt einen „Schlüssel“, der im Grunde die versendenden IP-Adressen dazu autorisiert im Namen einer Domain E-Mails zu versenden. Der SPF-Record ist aber relativ einfach zu fälschen und funktioniert auch dann nicht mehr, wenn E-Mails weitergeleitet werden; insofern ist SPF nicht als vollständige Authentifizierungslösung geeignet. DKIM wurde mit dem Ziel geschaffen, die Schwachstellen von SPF zu beseitigen. DKIM nutzt eine asymmetrische Verschlüsselung und funktioniert auch noch wenn E-Mails weitergeleitet werden; zudem lässt sich DKIM nur sehr schwer fälschen, was zudem aufgrund des damit verbundenen Rechenaufwands deutlich teurer wäre. Auf der anderen Seite ist die weite Verbreitung von DKIM aufgrund folgender Faktoren bislang nur sehr schleppend erfolgt: Es ist komplex, ist anfällig für Konfigurationsfehler und verfügt nicht über die nötigen Reporting-Funktionalitäten. DMARC löst nun viele dieser Problemfelder, indem es sowohl auf SPF als auch DKIM aufbaut, zudem aber umfassende Berichte über nicht bestandene Authentifizierungs-Checks liefert und E-Mail Versendern außerdem die Möglichkeit gibt, zu entscheiden, was mit E-Mails passieren soll, die keine Authentifizierung aufweisen oder die Checks nicht bestehen. So reduziert die Kombination von SPF, DKIM und DMARC die Wahrscheinlichkeit fälschlicherweise geblockter E-Mails enorm. Leitfaden zu DMARC Seite 7 | Share this: 3: Die Arbeitsweise von DMARC Mittels DMARC können E-Mail-Versender im Rahmen des DNS Records angeben, dass ihre E-Mails durch SPF und/oder DKIM authentifiziert werden – und Mailbox Provider anweisen, wie mit E-Mails verfahren werden soll, die Authentifizierungs-Checks nicht bestehen. Identifier Alignment Relaxed versus Strict Alignment Warum prüft DMARC die RFC 5322 DMARC trifft keine direkte Aussage darüber, Standardeinstellung ist Relaxed Alignment, From Domain? ob E-Mails betrügerisch sind oder nicht. aber Versender haben die Möglichkeit Strict Die RFC 5322 From Domain ist erstens Vielmehr werden E-Mail Nachrichten als Alignment einzustellen. offensichtlich und zweitens die Domain, stimmig angesehen, wenn die RFC 5322 From mit der der E-Mail Nutzer vermutlich am Domain, die im DMARC Record angegeben ist, Relaxed Alignment akzeptiert bereits eine häufigsten interagiert. Außerdem wird sie im mit der Domain übereinstimmt, die in den SPF teilweise Übereinstimmung zwischen SPF E-Mail Body am häufigsten gefälscht, ist aber und/oder DKIM Record(s) verwendet wird. und/oder DKIM Record(s) und der RFC 5322 die einzige Domain die mit fast absoluter Im Fall von SPF muss die MFROM Domain From Domain. So können auch Sub-Domains Sicherheit in der E-Mail genannt wird. exakt mit der Unternehmens-Domain der RFC als stimmig angesehen werden, wie z.B. 5322 From Domain übereinstimmen. Und im facebook.com mit facebook.groups.com. Fall von DKIM ist die Übereinstimmung der Unternehmens-Domain des d= Werts in der Strict Alignment hingegen erfordert eine DKIM Signatur mit der RFC 5322 From Domain absolute Übereinstimmung. So würden erforderlich. Es muss allerdings nur ein beispielsweise nur facebook.com und Identifier übereinstimmen, damit die E-Mail facebook.com als stimmig (aligned) selbst als stimmig angesehen wird. angesehen werden. BITTE BEACHTEN SIE: Die Unternehmens-Domain ist der eingetragene Domainname und in der Regel mit dem Brand bzw. Firmennamen identisch. Beispielswiese ist facebook.com die Unternehmens-Domain während groups.facebook.com lediglich eine Sub-Domain darstellt. Leitfaden zu DMARC Seite 8 | Share this: Wann sollten Unternehmen Relaxed und wann Strict Alignment verwenden? Relaxed Alignment ist immer dann nützlich, wenn Versender das Management bestimmter E-Mail Ströme (wie z.B. das Management von Rückläufern) an Drittunternehmen auslagern. Diese Versender können in diesem Fall sowohl die Vorteile von DMARC ausschöpfen und weiterhin mit Drittunternehmen zusammenarbeiten. Banken und andere Unternehmen der Finanzdienstleistungsbranche werden in der Regel Strict Alignment wählen. Reporting Mit DMARC erhalten Versender Berichte, die sie über Authentifizierungsprobleme informieren. Diese Berichte helfen, das E-Mail Ecosystem insgesamt sicherer zu machen, indem ein direkter Austausch zwischen Versendern und Mailbox Providern stattfindet. Versender können zwischen zwei unterschiedlichen Berichten wählen, auf die wir im Folgenden noch genauer eingehen werden: Aggregierte sowie forensische Berichte, wobei letztere Daten auf Basis einzelner Nachrichten beinhalten. Diese Berichte bieten Versendern Einblick in die Ergebnisse der AuthentifizierungsChecks, so dass Fehler identifiziert und behoben werden können, bevor die DMARC Richtlinie auf „abweisen“ (reject) eingestellt wird. Aggregierte Berichte umfassen alle E-Mail Nachrichten. Mailbox Provider, die forensische Berichte anbieten, schicken diese nur für Nachrichten, wenn entweder SPF oder DKIM Checks nicht bestanden wurden. Es ist aufwändig und teilweise schwierig, diese Berichte auszuwerten und korrekt zu deuten. Hier helfen Lösungen von Anbietern wie Return Path, die die DMARC Daten leicht verständlich aufbereiten, so dass der Fokus auf der Behebung von Fehlern sowie dem Bekämpfen tatsächlich schädlicher E-Mails liegen kann. Leitfaden zu DMARC Seite 9 | Share this: 4: Los geht’s. DMARC, Schritt für Schritt Sie sind jetzt umfassend über DMARC informiert und können damit beginnen, DMARC zu implementieren. Folgen Sie dazu einfach dem folgenden Leitfaden, der die notwendigen Schritte beschreibt. 1 Aggregierte und forensische Berichte Mailbox Provider senden Ihnen an die von Ihnen im DMARC-Record angegebene E-Mail Adresse Identifizierung und Authentifizierung 2 Verifizieren Sie das oben beschriebene Alignment (Tags sind: ruf=mailto: oder rf=mailto:) sowohl aggregierte als auch forensische Berichte zu. Bevor Sie beginnen, nicht korrekt authentifizierte Öffnen Sie die E-Mail Header, der verschiedenen Aggregierte Berichte beinhalten eine XML Datei, Nachrichten direkt abzublocken müssen Sie von Ihnen verschickten E-Mails. Identifizieren Sie die in einer ZIP-Datei verpackt ist. Diese Berichte sich im ersten Schritt einen Überblick darüber hier jeweils folgende Bestandteile: umfassen drei Bereiche: schaffen, welche E-Mail Ströme im Namen • • Return-Path:/MFROM/Envelope From Ihres Unternehmens verschickt werden. Führen Sie hierzu ein Audit durch, indem Sie alle IPs, Domains und Versandumgebungen auflisten, die dem der Bericht stammt Domain • • Friendly From Domain DKIM-Signatur (suchen Sie nach dem „d=“- E-Mails versenden und prüfen Sie dazu jeweils tag) Informationen über den Mailbox Provider, von • • Eine Beschreibung Ihres DMARC Records Eine Zusammenfassung der Authentifizierungsergebnisse. Auf diesen Bereich sollten Sie Ihren Fokus setzen. Suchen die korrekte Authentifizierung. Denken Sie auch an Systeme, über die automatisiert E-Mails Stellen Sie ein korrektes Alignment Sie nach Ergebnissen, die als „neutral“, „none“ versendet werden oder dritte Unternehmen, die der Domains sicher. oder „failed“ beschrieben werden. in Ihrem Auftrag und unter Ihrer Domains E-Mails Forensische Berichte werden im AFRF oder IODEF aussenden. Format verschickt, je nachdem was im “rf” Tag 3 Machen Sie sich mit den DMARC Tags vertraut spezifiziert wurde. Die Standardeinstellung ist AFRF. 4 Erstellen Sie einen Eintrag Es gibt zahllose DMARC Tags, aber Sie sollten sich Erstellen Sie im DNS einen Eintrag in die Zonefile. Ein auf die wichtigsten fokussieren. Diese sind: v, p, DMARC Record ist beispielsweise: rua, sowie ruf. „v=DMARC1; p=none; rua=mailto:[email protected]“ Leitfaden zu DMARC Diese Berichte umfassen Informationen auf Ebene einzelner Nachrichten, welche SPF und/oder DKIM Checks nicht bestanden haben. Klicken Sie nicht auf die enthaltenen Links, sondern nutzen Sie die E-Mail Header, um die Fehler zu identifizieren. Seite 10 | Share this: 5 Richtlinie auf p= “none” setzen 6 Überwachen Im Rahmen der Richtlinie (Policy) können drei Überwachen Sie die verfügbaren Berichte, um zu prüfen, ob im Namen Ihres Brands verdächtige E-Mails verschickt unterschiedliche Zustellbarkeitsregeln definiert wurden. Fordern Sie den aggregierten Report täglich an, indem Sie im rua-Tag Ihre E-Mail Adresse angeben. werden: Reject (Abweisen), Quarantine (unter Quarantäne stellen) oder None (keine Aktion). Setzen Sie anfänglich den Fokus auf die Auswertung der aggregierten Berichte, da unserer Erfahrung nach die Im ersten Schritt sollten Sie die Richtlinie auf Nutzung der forensischen Berichte (ruf ) aufgrund der Fülle der darin enthaltenen Informationen zu Beginn noch „p=none“ setzen. Damit werden Mailbox Provider nicht zielführend ist. keinerlei Aktion treffen, selbst wenn DMARCChecks nicht bestanden werden – und Sie haben Versender können mit der Auswertung der DMARC Berichte schnell überfordert sein. Die E-Mail Brand Protection Zeit, Fehler zu beheben, ohne dass die E-Mail Lösungen von Return Path können sich hier als hilfreich erweisen, da sie sowohl das Problem der Datensammlung Zustellung davon negativ betroffen wäre. als auch die Auswertung und Interpretation der Daten deutlich erleichtern und teilweise automatisieren. Unter Punkt 5 gehen wir genauer darauf ein, wie Return Path helfen kann. 7 Unter Quarantäne stellen Sobald Sie relativ sicher sind, dass alle Ihre E-Mail Ströme korrekt und vollständig authentifiziert sind, können Sie den nächsten Schritt wagen und den „p=“ Tag in Ihrem DMARC DNS Record auf „quarantine“ setzen. Hier ein Beispiel: “v=DMARC1; p=quarantine; rua=mailto:dmarc_ [email protected]; ruf=mailto:dmarc_afrf@ auth.returnpath.net” 8 Abweisen Sobald Sie geprüft haben, dass sich all Ihre legitim verschickten E-Mails korrekt authentifizieren und keine Fehler mehr auftreten können Sie den DMARC DNS Record Tag „p=“ auf „reject“ (abweisen) setzen. Hier ein Beispiel: “v=DMARC1; p=reject; rua=mailto:dmarc_ [email protected]; ruf=mailto:dmarc_afrf@auth. returnpath.net” Fügen Sie Ihre Domain dann der Return Path Registry Nutzen Sie während dieser Phase Domain Secure von Return Path, um die Berichte der Mailbox hinzu. Dadurch weisen Sie Mailbox Provider an, alle E-Mail Provider zu prüfen und letzte Fehler zu beheben. korrekt authentifizieren, direkt abzuweisen. Leitfaden zu DMARC Nachrichten, die aus Ihrem Haus kommen, sich jedoch nicht Seite 11 | Share this: 5: Mit Return Path DMARC effektiv nutzen Wie passt Return Path ins Bild? Return Path Registry als zentrales Schützen Sie Ihren Brand und Ihre Wie schon erläutert handelt es sich bei DMARC Register für all Ihre Versand-Domains Kunden um einen öffentlichen Standard, doch die von Die Return Path Domain Protect- und Domain DMARC generierten Reporting Dateien sind hoch Secure-Lösungen bieten Ihnen die Möglichkeit, komplex, besonders wenn es darum geht, aus Ihre Versand-Domains in das Return Path ihnen schnelle Rückschlüsse ziehen zu wollen Registry als zentrales Register aufzunehmen. und Entscheidungen sowie konkrete Schritte Wir veröffentlichen die Return Path Registry und aus den Daten abzuleiten. Deshalb verfügen die damit die Richtlinien pro Domain im Rahmen E-Mail Brand Protection Lösungen von Return unseres Private Channels an Mailbox Provider, Path über intuitive Reporting-Funktionen, welche so dass Sie genau festlegen können, wie der DMARC Daten in einem leicht verständlichen Mailbox Provider im Einzelfall verfahren soll, Format darstellen, so dass Sie sich auf die wenn aus einer Ihrer Versand-Domain E-Mails wesentlichen Fragestellungen konzentrieren eingehen, die Authentifizierungschecks können. nicht bestehen. Worauf warten Sie? Bereits heute können Sie einen Beitrag dazu leisten, Ihre Kunden vor Phishing-Attacken zu schützen und Ihr Unternehmen vor dem möglichen Imageschaden und den hohen Folgekosten von Phishing- und Spoofing Attacken zu bewahren. Informieren Sie sich über die Gefahren, die Möglichkeiten, die DMARC bietet (und die Grenzen des Möglichen) und starten Sie damit, dass Sie Ihre E-Mails mittels SPF und DKIM authentifizieren. Sprechen Sie uns an – gerne informieren wir Sie und Ihre Marketing- und IT Security-Teams über die Implementierung Die Return Path Lösungen analysieren die Daten von DMARC als ersten Schritt zum Schutz Ihres und zeigen Ihnen Trends, aktuelle Phishing- Brands und Ihrer Kunden. Attacken, Authentifizierungs-Fehler sowie Vorschläge zu deren Behebung auf. Durch die Ergänzung der DMARC-Daten mit Daten, die Return Path von Mailbox Providern rund um den Globus erhält, haben Sie Zugriff auf „E-Mail Big Data“, denn kein anderes Unternehmen am Markt erhält und verarbeitet mehr E-Mail Daten als Return Path. Als Kunde einer der Brand Protection Lösungen von Return Path erhalten Sie Zugang zu diesen Datenquellen und Erkenntnissen. Leitfaden zu DMARC Quellenangaben: http://googleonlinesecurity.blogspot.com/2013/12/internet-wide-efforts-to-fight-email.html http://www.returnpath.com/solution-content/dmarc-support/ http://www.dmarcian.com/dmarc-xml/ http://www.techsneeze.com/how-parse-dmarc-reports https://github.com/linkedin/dmarc-msys/ https://github.com/thinkingserious/sendgrid-python-dmarc-parser http://www.trusteddomain.org/opendmarc/ http://landing.returnpath.com/dmarc Seite 12 | Share this: Über Return Path Kanada [email protected] Deutschland Großbritannien [email protected] [email protected] Frankreich USA [email protected] [email protected] Brasilien [email protected] Australien [email protected] Return Path ist das weltweit führende Unternehmen im Bereich Email Intelligence. Wir analysieren mehr E-Mail Daten als irgendein anderes Unternehmen und verwenden diese Daten im Rahmen unserer Lösungen, mit dem vorrangigen Ziel, dass nur erwünschte E-Mails den Posteingang erreichen. Unter Nutzung unserer langjährigen Geschäftsbeziehungen mit Internetdienstleistern können E-Marketer mithilfe unserer Email Intelligence-Lösungen die Performance ihres E-Mail Marketings maximieren und ihre Abonnenten zugleich vor Spam und anderen Schadmails schützen. Unsere Lösungen tragen dazu bei, den ROI des E-Mail-Marketing-Kanals zu steigern und die Kundenbeziehungen zu verbessern. Internetdienstleister profitieren aufgrund verbesserter Netz Performance sowie gesteigerter Kundentreue von der Zusammenarbeit mit Return Path. Weitere Informationen finden Sie unter: www.returnpath.de Leitfaden zu DMARC