Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 Lektion 1

Werbung

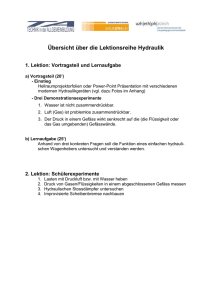

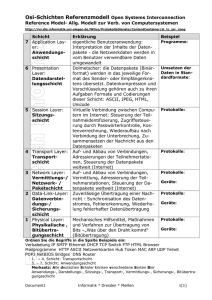

Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 Lektion 1 – Information und Kommunikation In rechnergestützten Kommunikationsnetzwerken (System aus Datenstationen und Übertragungsmedium) werden Daten als Nachrichten transportiert, deren semantische Inhalte wir im Weiteren ignorieren und die wir nur von ihrer syntaktischen Charakteristik her betrachten. Die kleinste zu übertragende Einheit ist das Bit, wobei Daten durch Bitfolgen gebildet werden. Die physikalische Basis der Übertragung ist die Welle, die durch Frequenz, Amplitude und Phase bestimmt wird. Unterschiedliche Frequenzbänder bilden das Übertragungsmedium der einzelnen Datenübertragungseinrichtungen. Information (nachrichtentechnisch) rechnergestützte Kommunikation o Text-, Sprach-, Bildkommunikation Datenübertragungsmedium (Netzwerkkarte, Modem) Datenstation (Arbeitsplatz/gesamt) Datenendeinrichtung (Computer) Datenübertragungseinrichtung (Kabel, Luft) physikalische Grundlagen o Welle wird bestimmt durch Frequenz, Amplitude und Phase o unterschiedliche Frequenzbänder Lektion 2 – Übertragungsverfahren In der Datenübertragung wird eine Reihe unterschiedlicher Verfahren eingesetzt. Auf der obersten Ebene unterscheiden wir zwischen seriellen und parallelen, und analogen und digitalen Übertragungstechniken. Ziel all dieser Techniken ist der hoch effiziente und verlässliche Transport der Nachrichten unter Ausnützung der vorhandenen technischen Infrastruktur. Datenübertragung o seriell (Bits werden hintereinander gesendet) o parallel (Bits werden auf mehreren Kanälen gleichzeitig gesendet) Betriebsarten o Simplex Übertragung in eine Richtung: Fernsehübertragung o Halbduplex Übertragung abwechselnd: Taxifunk o Vollduplex Übertragung gleichzeitig: Telefon, Netzwerk o Übertragungskapazität Bits pro Sekunde: Ethernet 10 MBit/s o Latenz Verzögerung Zeitspanne des Datenpakets vom Sender zum Empfänger o Transferzeit gesamte Zeit zum Senden aller Bits Übertragungsformen o analoge Übertragung (Telefonie) o digitale Übertragung (Daten) Modulationsverfahren Seite 1 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 o analog wird in digital umgewandelt und umgekehrt logische und physische Datenkanäle o Multiplexer Frequenzmultiplexer Zeitmultiplexer Lektion 3 – Drahtbasierte und drahtlose Verfahren Es gibt unterschiedliche Formen von Übertragungsmedien, die ganz unterschiedliche Charakteristiken und Einsatzbereiche zeigen. Die Entwicklung in der letzten Zeit hat große Fortschritte vor allem im Bereich der drahtlosen Techniken mit sich gebracht, die es ermöglicht, überall und zu jeder Zeit effizient auf Netzwerke zuzugreifen. drahtbasiert o Kupferkabel twisted pair verdrillt preiswert, einfach, relativ geringe Bandbreite Koaxialkabel Stromkabel o Glasfaserkabel Vorteile geringe Dämpfung, dadurch längere Strecken hohe Abhörsicherheit keine Korrosion Nachteile Verbinden „Spleissen“ fehleranfällig empfindlich beim Verlegen teurer und aufwändigere Administration als Kupfer drahtlos Vorteile: einfache Installation, da keine Verkabelung notwendig Nachteile: hohes Sicherheitsproblem (verstecken, verschlüsseln, Berechtigungen einschränken) o zellulare Netze (drahtbasiert und drahtlos: Mobilfunk) o WIMAX (regional, große Reichweite) o Richtfunk (freie optische Sicht notwendig) o satellitenbasiert Lektion 4 – Netzwerktopologien Es gibt eine ganze Reihe unterschiedlicher Netzstrukturen. Prinzipiell unterscheiden wir zwischen Diffusionsnetz (Einsatzgebiet im lokalen Bereich) und Teilstreckennetz (für die Fernübermittlung von Daten). Die Strukturen bei Teilstreckennetzen ergeben sich meist aus topologischen oder organisatorischen Randbedingungen, bei Diffusionsnetzen aus der eingesetzten Übertragungstechnik. Rechnernetz (Zusammenschluss elektronischer Systeme) Rechnernetzstrukturen o Teilstreckennetz (Fernübermittlung) Sternennetz (zentraler Knoten) Schleifennetz (jeder Knoten zwei Nachbarn) Baumnetz (hierarchisch) Maschennetz (Internet) o Diffusionsnetz (lokal, gemeinsames Übertragungsmedium aller Knoten) Seite 2 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 o Busnetz (Ethernet) alle Stationen sind an einem „Bus“ angeschlossen alle Stationen erreichbar, keine Wegwahl hohe Ausfallssicherheit, da Stationen unabhängig o Ringnetz (Token Ring) jeweils 2 Stationen miteinander verbunden Übertragung von Station zu Station, keine Wegwahl Ausfälle werden über ein Relais abgefangen eventuell mehrfach ausgelegtes Ringnetz Lektion 5 – Netzwerkkommunikation Das Schichtenmodell erlaubt eine klare Abgrenzung von Aufgaben bei der Kommunikation von Daten und hilft die Komplexität des Übermittlungsprozesses durch Aufgabenverteilung zu reduzieren. Das ISO/OSI Modell ist ein international standardisiertes Referenzmodell, das quasi eine Schablone für die Entwicklung von Protokollen und darauf aufbauenden Diensten darstellt. Die Bitübertragungsschicht beschreibt die physikalischen übertragungstechnischen Verfahren und die Sicherungsschicht garantiert die korrekte Übertragung der Daten auf einer Teilstrecke. Schichtenmodell (Beschreibung der Kommunikation in Rechnernetzen) Schichtenkommunikation o alle Schichten kommunizieren miteinander o jede Schicht fügt weitere Informationen dazu (nur für direkten Partner relevant) ISO/OSI Referenzmodell o Schicht 1 – physical layer – Bitübertragungsschicht Modem, Hub, Repeater o Schicht 2 – data link layer – Sicherungsschicht gewährleistet fehlerfreie Übertragung Verbindungskontrollschicht o Synchronisation, Fehlererkennung, Flusssteuerung Zugangsschicht o Adressierung (Punkt, Mehrpunkt, Broadcast) o Zugangsverfahren koordiniert: eine Station darf senden TR konkurrierend: jede Station darf senden ETH Lektion 6 – Weitere Schichten des ISO/OSI Referenzmodells Die Vermittlungsschicht ist für den effizienten Datenverkehr im Netz zuständig. Die Transportschicht für die ordnungsgemäße Zustellung von Daten. Die höheren Schichten des OSI Modells dienen zur korrekten Abwicklung von Verbindungen und bieten Anwendungen (netzwerkbasierte) Unterstützung. Schicht 3 – network layer – Vermittlungsschicht o Wegwahl (routing) und Adressierung o Leitungs- oder Paketvermittlung z.B. Pipeline (nur für ein Gut) oder Straßennetz (versch. Güter) o Netzlaststeuerung Schicht 4 – transport layer – Transportschicht Seite 3 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 o richtige Reihenfolge der Pakete o Anforderung verloren gegangener Nachrichten o Verbindungstrennung bei zu vielen Fehlern Schicht 5 – session layer – Sitzungsschicht o Verbindungskontrolle (Auf- und Abbau) o Wiederaufbau bei Ausfall der Verbindung, ohne von vorn zu beginnen o halbduplex oder vollduplex Schicht 6 – presentation layer – Darstellungsschicht o transformieren systemabhängig in eine unabhängige From Schicht 7 – application layer – Anwendungsschicht o Anwendungsprotokolle! Lektion 7 – Kopplungseinheiten Die unterschiedlichen Schichten des OSI Modells werden auch in der Hardware widergespiegelt. Auf jeder Schicht findet sich eine entsprechende Komponente, die für unterschiedliche Funktionen zuständig ist. Repeater (= Signalverstärkung), Schicht 1 Bridge (=Datenversorgung, Verbindung von Netzen), Schicht 2 o Hub Frames werden an alle Stationen weitergeleitet Broadcast o Switch Frames werden gezielt weitergeleitet Point-To-Point Verbindung identifiziert über MAC Adresse Router (= Datensteuerung), Schicht 3 o Wegwahl zwischen Netzen Gateways (= Datenanpassung), alle Schichten o Verbindung unterschiedlicher Netze o Internet: verschiedene Netze, Betriebssysteme, Anwendungen werden verbunden Lektion 8 – Internet – Begriffsbestimmung und historischer Abriss Das Internet ist ein weltweites, öffentlich zugängliches Netzwerk aus miteinander verbundenen privaten, akademischen, geschäftlichen und staatlichen Computer Netzwerken, wobei die Daten (Information) über standardisierte Protokolle vermittelt werden. Es wurde Anfang der 70er Jahre aus einer gemeinsamen Forschungsinitiative der akademischen Welt und des Militärs in den USA entwickelt und hat sich bis zum heutigen Tag über die ganze (industrialisierte) Welt mit täglich wachsenden Teilnehmerzahlen verbreitet. Lektion 9 – Adressierung im Internet Zur logischen Adressierung der einzelnen Ressourcen im Internet werden einerseits Namen (vor allem für den menschlichen Benutzer), andererseits IP-Adressen (von den Applikationen und Diensten im Internet) verwendet. Es gibt genaue Regeln nach denen diese beiden Formen gebildet werden, damit die Eindeutigkeit gewährleistet bleibt. Der Dienst DNS erlaubt die Abbildung von Namen auf IP-Adressen. Seite 4 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 Name als Adresse (big.pri.univie.ac.at) Host-Teil (big) meist Rechnername Sub-Domain-Teil (pri.univie.ac) Top-Level-Domain (.at, .com, ....) o URL (inkl. Protokoll, Pfad, Port, ...) IP-Adresse o eindeutige Identifikation o IPv4: 32 stellige Binärzahl o Domain-Teil und Host-Teil DNS o Abbildung von Namen zu IP-Adressen (nslookup) Lektion 10 – Technische Umsetzung der Netzwerkadressierung Die Adressierung im Internet erlaubt eine logische Identifizierung der Knoten im Netz ohne ihre physischen Adressen zu kennen. Durch die Beschränktheit der zur Verfügung stehenden IP-Adressen in IPv4 werden Adressen nach strengen organisatorischen Regeln festgelegt (Classful und Classless Adressierung). Classful Adressklassen o Klasse A Domainteil 8 Bit Hostteil 24 Bit (2^24 – 16.777.216 Adr.) o Klasse B Domainteil 16 Bit Hostteil 16 Bit (2^16 – 65.536 Adr.) o Klasse C Domainteil 24 Bit Hostteil 8 Bit (2^8 – 256 Adr.) Classless Adressen o Die Grenze zwischen Domain- und Host-Teil kann an einer beliebigen Bit-Position vorgenommen werden. Besondere IP Adressen o Netzwerkmaske (z.B. Klasse A: 255.0.0.0, Klasse C: 255.255.255.0) o Netzwerkadresse ( z.B. Klasse B: x.x.0.0) o Broadcast Adresse (Datenpakete an alle Adressen) o Loopback Adresse (127.0.0.1) o Subnetting Lektion 11 – Internet Protokolle – die tieferen Schichten Die Schichten des Internet sind nicht direkt abbildbar auf das ISO/OSI Modell. Einerseits fehlt eine dedizierte Schichtfür die Bitübertragungsschicht, andererseits umfasst die Anwendungsschicht die oberen drei OSI Schichten. Der Aufbau eines Datenpaketes ist hoch strukturiert und quasi von den Protokollen der einzelnen Schichten zwiebelförmig umhüllt. Schichten im Internet (DOD) o Anwendungsschicht (Telnet, FTP, HTTP, SMTP, ...) o Transportschicht (TCP, UDP) o Internetschicht (IP) o Verbindungsschicht (Ethernet, ISDN, ... / Koax, Glas, ...) Protokolle des Internets o Protokolle der Verbindungsschicht (ARP, DHCP, PPP, ...) Lektion 12 – Internet Protokolle – die höheren Schichten Die Internet Protokolle sind das „Herzstück“ des Internets. Es ist zu beobachten, wie zukunftsorientiert sie spezifiziert wurden, da die meisten schon über 30 Jahre alt sind und immer noch gut ihren Dienst erfüllen. Diesen Weitblick bei der Standardisierung Seite 5 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 von neuen Protokollen kann man auch an dem immensen Adressbereich von IPv6 erkennen. IP-Adressen identifizieren die Rechner im Internet und Ports die Dienste, die aus ihnen aufgebauten Sockets bilden die Basis aller Internetverbindungen. Protokolle der Internetschicht IP (Internet Protocol) o Kernstück der TCP/IP Protokolfamilie Adressierung von Netzknoten Routing: die Wegsuche im Netz (jedes Paket wird einzeln geroutet) Zerlegung des Datenstroms in Pakete o Merkmale möglichst effiziente Zustellung der Daten Lebensdauer der Pakete ist endlich, endlos kreisende werden terminiert nur Kopf(Header)-Prüfsumme werden überprüft Kennzeichnung des Transportprotokolls für die Zustellung Defragmentierung, angepasst an die Netzwerkkarten ICMP (Internet Control Message Protocol) o Fehlersuche und Steuerung o transportiert Fehler und Diagnoseinformationen ping tracert / traceroute Protokolle der Transportschicht TCP (Transmission Control Protocol) o zuverlässiges, verbindungsorientiertes Protokoll o Merkmale Vollduplex, bidirektionale Verbindung (beide Richtungen) Datenverluste werden erkannt und automatisch behoben Netzüberlastung wird verhindert UDP (User Datagram Protocol) o einfaches, verbindungsloses, nicht-zuverlässiges Protokoll o Merkmale keine Garantie, dass Pakete ankommen sehr schnell, geringe Netzbelastung Protokolle der Anwendungsschicht gemeinsame Sprache zwischen o Anwendung und Dienst (Server) und dem Anwender (Client) Unterscheidung durch Ports Socket o Absende Adresse o Absende Port o Ziel Adresse o Ziel Port bestehende Verbindungen mit „netstat“ abfragen Internetprotokoll Version 6 (IPv6) Seite 6 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 Erweiterung vom IPv4 Protkoll o Adressierung (128 Bit – 2^128) o Autokonfiguration o IPSec o Multicast Lektion 13 – Internet Dienste Der Erfolg des Internet liegt in seinen verlässlichen und effizienten Diensten begründet. Die klassischen Dienste, wie zum Beispiel Mailing und Dateitransfer decken die Anforderungen für den Informationsaustausch vor allem in der wissenschaftlichen Community ab. Mit dem WWW trat das Internet seinen Siegeszug auch in allen anderen Communities an und ist heute aus unserem sozioökonomischen Umfeld nicht mehr wegzudenken. In der letzten Zeit wandelte sich das Web von einer passiven Informationslandschaft zu einer für den Benutzer aktiven Präsentationslandschaft, die immer stärker auch die sozio-kulturellen Bereiche durchdringt. email FTP www web 2.0 o weblogs (Web-Tagebücher) o RSS Feeds o BitTorrent (Datentransfer großer Dateien) o Wikipedia Lektion 14 – Sicherheit und Internet – Zwei Welten begegnen sich Durch die offene Systemarchitektur ist das Internet einem großen Gefahrenpotenzial ausgesetzt, wie zum Beispiel Erspähen von Geheimnissen, Einbrüche, Manipulation von Systemen und DoS Attacken. Das beste Mittel dagegen ist ein strukturiertes Sicherheitskonzept und der technische Aufbau eines sicheren Intranets, das durch entsprechende Firewalls geschützt wird. Bedrohungspotential o Tür und Tor sind geöffnet o Irrtum, Unachtsamkeit, Nachlässigkeit (größer Anteil) o Sabotage (berechtige Benutzer im Unternehmen) o Angriffe von außen (weniger als 5 % der Fälle) typische Angriffsformen o Sniffer (auslesen des unverschlüsselten Datenverkehrs) o Spoofing (einschleichen als vertrauenswürdig) o DoS – Denial of Service (Überschwemmung mit Daten, Mailbombing) o DDoS – Distributed Denial of Service (Trojaner) o Internet Wurm Sicherheitskonzepte o Intranet (innerhalb des Unternehmens) geschützt durch Firewalls, DMZ nach außen keine internen Kommunikationswege nach außen (Modems/UMTS) o Firewalls Seite 7 von 8 Zusammenfassung/Übersicht GBI3 Wintersemester 2008/09 Packet Filter nach Sende- und Empfangsadresse nach Portnummern nach Protokollen Circuit-Relays (NAT: network adress translation) unterbrechen jeder Verbindung (zur bzw. ab Firewall) analysieren weiterleiten Application-Level-Gateways Spam Filter Virenschutzprogramme Proxy Server Lektion 15 – Technische Umsetzung von Sicherheitskonzepten Das Leben am Internet ist gefährlich und die technische Installation von Sicherheitskonzepten nicht einfach. Dazu gehört große Erfahrung, die leider nicht durch die theoretischen Inhalte dieses Lehrheftes „erlernbar“ ist. Dies kann man sich nur durch die praktische Arbeit am System aneignen. Techniken wie IP-Filter, Masquerading und Firewall-Architekturen sind die Basis für alle Sicherheitskonzepte und daher bleibt nur mehr zu sagen, „Happy networking“! IP-Filter o jeder Rechner direkt mit dem Internet verbunden o geschl. Strategie: alles was nicht erlaubt ist, ist verboten o offene Strategie: alles was nicht verboten ist, ist erlaubt o Beispiele: Unterdrückung ping Antwort, keine http Pakete, ... privater IP-Bereich o können nicht direkt ins Internet o nur über Dienste (Proxy Server, mail Server, ....) Masquerading o Änderung der Quelladresse und der Port Nummer o ein- und ausgehende Pakete o verstecken des internen Netzes nach außen (eine IP Adresse für eine gesamtes Netz) o NAT – network adress translation o Vorteile: Schutz des Firmennetzes auch bei Ausfall der Firewall bestehende IP-Infrastruktur kann beibehalten werden Einsparung öffentlicher IP-Adressen Firewall-Architekturen o Dual-homed Rechner Rechner mit 2 Netzwerkadapter (dient als Router) o Screened Host Architektur screening Router Bastion Rechner (z.B. Proxy), einzige Verbindung zum Router o Screened Subnet (DMZ) interne und externe Firewall, dazwischen DMZ mit Bastion Rechner (Proxy, SMTP, FTP, ...) Seite 8 von 8