Document

Werbung

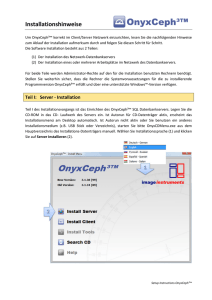

Microsoft Active Directory Kay Ködel 25.01.06 Index 1 Einführung in das Active Directory 2 Das Microsoft Active Directory 2.1 Begriffe 2.2 Hauptwerkzeuge 2.3 Installation 2.4 Active Directory Objekte 2.5 Berechtigungen 2.6 Replikation 2.7 Richtlinien 3 Dienste und Ihre Bedeutung für das Gesamtsystem 3.1 Ereignisanzeige 4 Abschließende Bemerkungen 1 Einführung in das Active Directory Verzeichnisse (engl. Directories) sind Sammlungen von Daten einer bestimmten Art. So kann man Telefon- und Adressbücher wie auch Kataloge oder Fernseh-Programme als Verzeichnisse bezeichnen. Dabei liegt allen Directories ein ordnendes Prinzip zugrunde: Telefonbücher sind nach Namen geordnet, Kataloge nach Themen und FernsehProgramme nach TV-Kanälen und Datum. 1 andere Definition Das Active Directory ist ein hierarchischer Verzeichnisdienst, der unternehmensrelevante Daten (Benutzer, Computer, Drucker, etc.) an einer zentralen Stelle verwaltet und diese über standardisierte Schnittstellen (LDAP) den Benutzern des Netzwerkes zur Verfügung. 1 Herkunft • Einführung mit Windows 2000 • LDAP • Notwendigkeit für die Administration größerer Netze • Ansätze in Windows NT 1 Unterstützte Technologien DHCP - Dynamic Host Configuration Protocol (D)DNS - (Dynamic) Domain Name System SNTP - Simple Network Time Protocol LDAP - Lightweight Directory Access Protocol v3 LDIF - LDAP Data Interchange Format X.509 v3-Zertifikate - Authentifizierung TCP/IP - Transmission Control Protocol/Internet Protocol 2 Microsoft Active Directory Vorteile: Informationssicherheit Richtlinienbasierte Verwaltung Erweiterungsfähigkeit Skalierbarkeit Replikation von Informationen DNS-Integration Zusammenarbeit mit anderen Verzeichnisdiensten 2 Allgemein global verteiltes Verzeichnis hierarchisch angeordnete Objekte Hauptaufgabe eines Verzeichnisdienstes ist die Zuordnung von Namen eines Objektes zu einer Menge von Werten und Eigenschaften. Suchen nach Objekten mit geeigneten Browsern Internationale ISO/ITU-T Standards für einen plattformunabhängigen verteilten Verzeichnisdienst 2 Allgemein Eine Art Zuordnungsliste Datensätze, Objekte Atribute Vorraussetzung DNS Aktiv in der Anwendungsschicht und nutzt andere Protokolle Organisation, Bereitstellung und Überwachung Dreiteilung: Schema, Konfiguration und Domain Active-Directory-Datenbank (Windows 2000) benutzt Jet-Basierende ESE98 (Grenze bei 17 Terabytes und 10 Millionen Objekte pro Domain) 2.1 Begriffsdefinition Domäne Tree Forest Standort Organisationseinheit Gruppenrichtilinienobjekte Schema Global Catalog 2.1 Domäne SD Der das komplette Verzeichnis vorhält SD ? PROSIGNIA Besteht aus mind. 1 DC ? 200 PROSIGNIA R R p......... entium p......... entium 200 SD Durch Multi-Master Replikation Änderungen von allen DCs aus möglich ? PROSIGNIA R p......... entium 200 Domäne bildet Grenze für die Replikation 2.1 Struktur (Tree) Beliebig tiefer hierarchischer Domänen-Baum einheitliches Namensschemata alka.de halle.alka.de Transitive Kerberos Vertrauensstellung 2.1 Gesamtstruktur (Forest) Beliebig tiefer hierarchischer DomänenBaum einheitliches Namensschemata alka.de halle.alka.de Transitive Kerberos Vertrauensstellungen 2.1 Standort (Site) Definiert ein Netzwerk mit schnellen Verbindungen. Definition über IP-Subnetze Replikation innerhalb des Standorts und über Standortgrenzen hinweg separat konfigurierbar Clients können stets „nahe“ Ressourcen nutzen. 2.1 Organisationseinheit Active Directory Container Objekt innerhalb einer Domäne Verwaltung Benutzer-, Gruppen und Computerobjekten Kleinste Bereich auf den Gruppenrichtlinienobjekte angewendet werden können 2.1 Gruppenrichtlienenobjekte Gruppenrichtlinene (Group Policy Object GPO) Definition: Policies bieten die Möglichkeit, an zentraler Stelle die Anwendungsumgebung der Benutzer einmalig festzulegen, wobei das Betriebssystem die Einhaltung sicherstellt. Ca. 600 Konfigurationsmöglichkeiten Unterteilt in Computer- und Benutzereinstellungen Können vom Administrator erweitert werden 2.1 Schema Beschreibung aller Objekte inkl. Ihrer Attribute des Active Directory Wird vom Schema-Master verwaltet 1 Schemamaster pro Domäne Eindeutigkeit in einem Forest sicherstellen 2.1 Globaler Katalog 2.2 Hauptwerkzeuge des AD • • • • • • Active Directory Benutzer und Gruppen Active Directory Domänene und Vertrauensstellungen Active Directory Standorte und Dienste Sicherheitsrichtilininien für Domänen Sicherheitsrichtlinien für Domänencontroler Serververwaltung Standardkomponenten 2.2 Serververwaltung unter Windows Dateiserver Druckserver Anwendungsserver (IIS,ASP.NET) Mailserver(POP3, SMTP) Terminalserver RAS/VPN-Server Domänencontroler DNS-Server DHCP-Server Streaming-Media-Server WINS-Server 2.3 Installation des Active Directory Mögliche Varianten für den Einsatz des Domaincontrollers: Erste Root-Domäne (im Wald oder in einer Gesamtstruktur) zusätzlichen Domänencontrollers (Replikationscontroller) weitere Sub- bzw. Child-Domäne neuer Domänenbaum innerhalb der Domänengesamtstruktur (Domänenwald) 2.3 Installation des Active Directory Wahl des Domainnamens Planung des Einsatzes und Zwecks Dokumentation der Einstellungen Entwerfen einer Bennenungsstrategie Entwerfen einer Schematarichtlinie Unterstützung von Gruppenrichtlinien Verzeichnisstruktur mit mehreren Domains Entwerfen einer Standardtopologie Entwerfen einer Infrastruktur 2.3 Installation des Active Directory Programm: DCPROMO.EXE 2.3 Serverrollen Windows 2000 - 5 Serverrollen RID-Master (eindeutig in Domäne) Stellt den DCs seiner Domäne sogenannte Relative IDs (RID) in Kontingenten zur Verfügung. RIDs benötigen die DCs bei der Erzeugung von Security Principals, das sind User-, Gruppen- oder Computer-Objekten. Zusammen mit der SID, die innerhalb einer Domäne immer gleich ist, ergibt sich daraus die endgültige SID. Infrastruktur-Master (eindeutig in Domäne) Löst Inter-Domain-Referenzen auf. Werden zum Beispiel Gruppenmitglieder umbenannt, so sind sie vorerst aus der Gruppe verschwunden, und zwar solange bis der Infrastrukturmaster die neuen Namen in der Gruppe einträgt, wodurch sie wieder zu Gruppenmitgliedern werden. 2.3 Serverrollen Schema Master (eindeutig im Forest) Der Schema-Master verwaltet alle Änderungen am Schema. Das Schema definiert alle Objekttypen der AD-Datenbank. Domänennamen-Master (eindeutig imForest) Er kontrolliert das Hinzufügen und Entfernen von Domänen in der Gesamtstruktur. Zusätzlich gibt es drei domänenweite FISMOs: PDC-Emulator (eindeutig in Domäne) Übernimmt die Rolle des PDC in einem W2k-Netz, das auch andere nicht-W2k-Clients oder BDCs enthält. Überwacht Anmeldungen und Paßwortänderungen. 2.3 AD Dateien im Dateisystem Dateien liegen standardmäßig unter: Stamm\NTDS Folgende Dateien sollten vorhanden sein NTDS.DIT die AD Datenbank EDB.LOG das Transaktionsprotokoll EDBxxxx.LOG fortlaufende LOG Dateien EDB.CHK Log Checkpoint RES1(2).LOG Reserve-Log Dateien Temp.EDB Suchoptionen Schema.INI Standard Schema 2.3 Deinstallation des Active Directory Programm: DCPROMO.EXE 2.4 AD Objekte Benutzer, Gruppen, Computer, Drucker, Sicherheitsrichtlinien, Dateifreigaben, Applikationen und untergeordnete OE. 2.4 Benutzerkonten Lokale Benutzerkonten Ermöglichen einem Benutzer die Anmeldung an einem bestimmten Computer, um Zugriff auf die Ressourcen auf diesem Computer zu erhalten. Domänenbenutzerkonten Ermöglichen einem Benutzer die Anmeldung an der Domäne, um Zugriff auf Netzwerkressourcen zu erhalten Befinden sich in Active Directory Vordefinierte Benutzerkonten Administrator und Gast Ermöglichen einem Benutzer die Ausführung von Verwaltungsaufgaben oder den temporären Zugriff auf Netzwerkressourcen Befinden sich in Active Directory (vordefinierte Domänenbenutzerkonten) 2.4 Erstellen eines Domänenbenutzerkontos New Object - User 2.4 Namenskonventionen Benutzeranmeldenamen müssen eindeutig sein Benutzeranmeldenamen: Können bis zu 20 Zeichen enthalten Eine Kombination von speziellen und alphanumerischen Zeichen kann verwendet werden Eine Namenskonvention sollte: Eine Regel zum Auflösen von identische Namen enthalten Temporäre Benutzer identifizieren können 2.4 Erstellen eines Domänenbenutzerkontos 2.4 Kennwortrichtlinien Weisen Sie dem Konto „Administrator“ stets ein Kennwort zu Legen Sie fest, wer die Kontrolle über die Kennwörter hat Standardmäßig müssen bei Windows 2003 Kennwörter „stark“ sein 2.4 Persönliche Eigenschaften Hinzufügen persönlicher Informationen über Benutzer und Speichern im Active Directory Verwenden persönlicher Eigenschaften, um Active Directory zu durchsuchen 2.4 Kontoeigenschaften Benutzer01 Benutzer02 Benutzer03 Benutzer04 Benutzer05 Benutzer06 User User User User User User 2.4 Anmeldeoptionen Standard 2.4 Anmeldeoptionen Anmeldezeiten so festlegen, dass sie den Arbeitszeiten der Benutzer entsprechen Festlegen der Computer, von denen aus sich der Benutzer anmelden kann Domänenbenutzer können sich standardmäßig an jedem Computer der Domäne anmelden Domänenbenutzer können auf bestimmte Computer eingeschränkt werden, damit die Sicherheit erhöht wird 2.4 Servergespeicherte Profile So erstellen sie einen Basisordner: - Erstellen Sie einen Ordner auf einem Server, und geben Sie diesen frei - Erteilen Sie die entsprechende Berechtigung - Benutzerkonto entsprechend konfigurieren \Basis Benutzer1 Benutzer2 Benutzer3 2.5 Berechtigungen Umfangreiche Gestaltung Anlenung an Objektorientierte Standards Vererbungsstrategie Zugriffsrechte anstelle von Beschränkungen 2.5 NTFS-Datei/Ordner Berechtigungen Orderberechtigungen Dateiberechtigungen Lesen Lesen Schreiben Schreiben Ordnerinhalt auflisten Lesen, Ausführen Lesen, Ausführen Ändern Ändern Vollzugriff Vollzugriff Spezial Spezial 2.5 Kopieren & Verschieben Kopieren oder Verschieben NTFS-Partition C:\ NTFS-Partition D:\ Kopieren NTFS-Partition E:\ Verschieben Durch das Kopieren gehen Berechtigungen verlohren Nur durch das Verschieben innerhalb einer Partition werden Berechtigungen beibehalten 2.5 Gruppen Berechtigungen werden einmal für einen Gruppe erteilt Berechtigungen werden für Anstelle von jedes Benutzerkonto einzeln erteilt Gruppenmitglieder verfügen über zugewiese Rechte der Gruppe Benutzer können Mitglieder mehrerer Gruppen sein Gruppen und Computer können ebenfalls Mitglieder von Gruppen sein 2.5 Gruppentypen und -bereiche Gruppentypen Sicherheitsgruppen Verwenden zum Erteilen von Berechtigungen Können als E-Mail-Verteilungsliste verwendet werden Verteilergruppen Können nicht zum Erteilen von Berechtigungen verwendet werden Können als E-Mail-Verteilungsliste verwendet werden Gruppenbereiche Globale Gruppe Verwenden Sie diesen Gruppenbereich, um Benutzer mit ähnlichen Anforderungen an den Netzwerkzugriff zu organisieren Gruppe der lokalen Domäne Verwenden Sie diesen Bereich, um Berechtigungen für Domänenressourcen zu erteilen Universelle Gruppe Verwenden Sie diesen Bereich zum Erteilen von Zugriffsberechtigungen für Ressourcen, die sich in mehreren Domänen befinden 2.5 Gruppen anlegen und löschen Neues Objekt - Group Erstellen in: Gruppenname: Public nwtraders.msft/Users Gruppenname Gruppenname (Windows NT 3.5x/4.0): Gruppenbereich: Lokale Domäne Global Universal Gruppentyp: Sicherheit Verteiler OK Abbrechen 2.5 NTFS-Berechtigungen „Verweigern“ setzt andere Berechtigungen außer Kraft 2.5 Berechtigungen für Freigaben Berechtigungen für freigegebene Ordner Daten Lesen Ändern Vollzugriff Benutzer • Benutzer benötigen auf einem NTFS-Datenträger zusätzlich die entsprechende NTFS-Berechtigung • Restriktivste Berechtigung gilt • Empfehlung: Auf Freigabeebene der Gruppe Jeder Vollzugriff erteilen und explizite Berechtigungen über NTFSBerechtigungen konfigurieren 2.5 Verbindung zu freigegebenen Ordnern Verwendung von „Netzwerkumgebung“ -> SUCHEN Freigabenamen mit angehängtem „$“ werden nicht angezeigt Verwenden von „Netzlaufwerk verbinden“ \\Server\Name_des_freigegebenen_Ordner s\Datei Über Eingabeaufforderung: net use <Laufwerksbuchstaben> <Freigabename> 2.5 Richtlinien Dienst läuft unter einem Benutzerkontext Interne Dienste unter Systemkonten Externe Dienste unter Benutzerkonten Default Domain (Controllers) Policy Unter welchen Berechtigungen Dienste laufen dürfen Log on as a service /Deny logon as a service 2.5 Richtlinien 2.6 Richtlinien Mit Hilfe des Gruppenrichtilinieneditors lassen sich umfangreiche Einstellungen vornehmen um die Administration zu vereinfachen. Neben den schon bereits erleuterten Sicherheitseinstellungen können speziell Benutztereinstellungen wie verfügbare Programme, installierte Dienste, Windowseinstellungen und administrative Aufgaben konfiguriert werden. Als Standard existiert am Anfang nur die Default Domain Policy. 2.7 Replikation Die Replikation von Änderungen der Active Directory-Informationen spielt dann eine Rolle, wenn mehrere Domänencontroller in einem Windows 2000-Netzwerk installiert sind. Jeder Domänencontroller repliziert bzw. synchronisiert seine Active Directory-Datenbank mit anderen Domänencontrollern in der Domänengesamtstruktur. Die Bedeutung der Replikation von Active Directory-Informationen steigt mit der Größe des Netzwerkes. 2.7 Replikation Replikation wird automatisch nach vorgegebenene Einstellungen durchgeführt Bei Ausfall des PDC übernimmt Bsp der SDC die Auifgaben des PDC Replikation umfasst die Einstellung einer Domäne und ist auf die Domäne begrenzt Mittels des Replokationsmonitors kann die Replikation überwacht werden 3 Dienste Was sind Dienste? Programme, die unabhängig von angemeldeten Benutzern unter einem Benutzerkontext ausgeführt werden können Motivation? Unmenge an Diensten werden installiert, selbst wenn diese nicht gebraucht werden teilweise schlechte Beschreibungen unverzichtbare Dienste Verwaltung über mmc.exe Snap-In Dienste bzw. services.msc 3 Starttyp Automatisch: Dienst wird beim Rechnerstart gestartet Manuell: Dienst kann bei Bedarf per Hand oder von Programmen gestartet werden Deaktiviert: Dienst kann nicht gestartet werden, kritisch bei unverzichtbaren Diensten 3 Unverzichtbare Dienste Remoteprozeduraufruf COM+-Ereignissystem Ereignisprotokoll Windows-Verwaltungsinformationen Sicherheitskontenverwaltung Plug & Play 3 Ausgewählte Dienste 1 Dienstbezeichnung Ablagemappe Anmeldedienst Anwendungsverwaltung Arbeitsstationsdienst COM+-Ereignissystem Computerbrowser DHCP-Client DNS-Client Druckwarteschlange Ereignisprotokoll Geschützter Speicher Leistungsdatenprotokolle und Warnungen Nachrichtendienst Netzwerkverbindungen Plug & Play Executable clipsrv.exe lsass.exe services.exe / svchost.exe services.exe / svchost.exe svchost.exe services.exe / svchost.exe services.exe / svchost.exe services.exe / svchost.exe spoolsv.exe services.exe services.exe / lsass.exe smlogsvc.exe services.exe / svchost.exe svchost.exe services.exe empf. Startart deaktiviert manuell manuell automatisch manuell je nach Bedarf je nach Bedarf je nach Bedarf automatisch automatisch automatisch manuell je nach Bedarf manuell automatisch 3 Ausgewählte Dienste 2 Dienstbezeichnung Remoteprozeduraufruf (RPC) Remote-Registrierung Server Sicherheitskontenverwaltung Systemereignisbenachrichtigung Taskplaner Telnet Windows Installer Windows-Verwaltungsinstrumentation Windows-Zeitgeber Executable svchost.exe regsvc.exe / svchost.exe services.exe / svchost.exe lsass.exe svchost.exe MSTask.exe / svchost.exe tlntsvr.exe msiexec.exe WinMgmt.exe / svchost.exe services.exe / svchost.exe empf. Startart automatisch automatisch automatisch automatisch automatisch je nach Bedarf deaktiviert manuell automatisch je nach Bedarf 3 Aufbau Dienste (XP/2003) Die meisten Dienste laufen unter Generic Host Process for Win32 Services Weniger laufende Prozesse (min.) vier Instanzen von svchost.exe SYSTEM - nahezu alle eingebauten Dienste SYSTEM - zweite Instanz für RPC LOCAL SERVICE - z.B. Remote Registry NETWORK SERVICE - z.B. DNS-Client 2 neue weniger privilegierte Dienstkontos für eingebaute Dienste LOCAL SERVICE; NETWORK SERVICE 3 Process Explorer 3.1 Die Ereignisanzeige 3.1 Die Ereignisanzeige Zusammenfassung aller Meldungen des Systems Standardmäßige Unterteilung in Application, Security und System Log Je nach installiertem Dienst werden weitere Unterpunkte hinzuaddiert 3.1 Komponenten Application Log - anwendungsspezifische Meldungen - editierbar per VBScript/WMI System Log - Meldungen von Betriebssystemkomponenten Security Log - Sicherheitsmeldungen (z.B. Anmeldung, Zugriffe) - Kann vom Administrator nich editiert werden 3.1 Allgemeine Konfiguration 3.1 Allgemeine Konfiguration Einstellungen können in der Default Domain Policy vorgenommen werden 3.1 Das Security Log Auditing wird ebenfalls durch GPO‘s gesteuert 3.1 Auswertung Das Event Log bietet eine Fülle von durchaus nützlichen Informationen Probleme: Übersichtlichkeit Verständlichkeit und Dokumentation 3.1 Auswertung 3.1 Sicherheitscheck Vor der Installation prüfen: DNS-Namensraum, Speicherort der Datenbank, Struktur des Active Directory, Aufgaben- bzw. Berechtigungszuweisungen in Bezug auf die Administration, Datensicherung bzw. Replikation des Active Directory. Auslagern der Datenbank in größeren Netzen Anlegen von Organisationseinheiten (OE) Diese bilden die Grundlage für die Abgrenzung von Administrationsbefugnissen und die Zuweisung von Gruppenrichtlinien. 3.1 Sicherheitscheck Prüfen Sie die Administrationsbefugnisse im Active Directory sorgfältig und begrenzen Sie sie auf ein Minimum. Die Gruppe Organisations-Admins hat die Aufgabe, das Active Directory zu verwalten. Sie verfügt über Vollzugriffsrechte auf allen Ebenen und darf auf der Domänenebene nicht entfernt werden. Mithilfe der Datei adminpak.msi kann Active Directory von einem Client aus audministriert werden Einrichten von Standorten Um eine hohe Verfügbarkeit (Replikation) des Active Directory zu gewährleisten,sollten Sie innerhalb jeder Domäne zwei Domänencontroller einrichten. 4 Abschliessende Bemerkungen Aktive Direktory ist ein mächtiges Werkzeug für die Administration der gesamten IT in einem Unternehmen. Es stehen umfassende Programme zur Verfügung um die Verwaltung von Active Direkory Objekten zu erleichtern und effizient zu gestalten. 4 Abschliessende Bemerkungen Windows 2003 beinhaltet einige Neuerungen und Besserungen. Im Gegensatz zu 2000 ist nach der Installation alles sehr restriktiv ausgelegt. starke Passwörter lokales, interaktives anmelden verboten Dot.Net Schnittstelle 4 Abschliessende Bemerkungen Mit Hilfe der Gruppenrichtlinien lassen sich Benutzerumgebungen, (Desktopaussehen und Verhalten, installierte Programme usw.) individuell für Gruppen anpassen und vorgeben. Keine Bindung an spezielle Computer oder Computer an Ressourcen Jedes Objekt kann bequem individuell konfiguriert werden 4 Abschliessende Bemerkungen Primäre und Sekundäre Server vermindern Ausfälle und mildern die Folgen Replikation funktioniert automatisch Verschiedene Standorte verbessern die Datensicherheit enorm 4 Abschliessende Bemerkungen Active Directory erzeugt große Mengen an Daten Wenn sich ein User das erste mal an einem Computer anmeldet kann dies sehr lange dauern, weil das Benutzerprofil lokal gespeichert wird, ggf. Software installiert wird und gewisse Tests durchgeführt werde Ein Administrator sollte es auf jedenfall vermeiden sich an weniger gesicherten Computern anzumelden da dies ein erhöhtes Sicherheitsrisiko darstellt. 4 Abschliessende Bemerkungen Die meisten Einstellungen die man am Active Directory vornimmt werden nicht sofort umgesetzt und dauern eine Weile. Dies hängt von den jeweiligen Einstellungen der Ressource, der Replikation sowie der Netzwerkanbindung ab. Das Active Directory ist eines der wichtigsten Technologien von Microsoft. In Zukunft wird die Bedeutung mit Sicherheit noch weiter steigen Praxisteil Installation von Microsoft Windows 2003 Enterprise Edition Update von Windows Aktivierung und Festlegung des Active Direktory mit dcpromo Konfiguration des Aktive Direktory (Benutzer, Computer, ...) Verschaffen eines Überblicks Test der ausgewählten Funktionalitäten Deinstallation des Active Directory Praxisteil Firma: Server: Domainname: Feste IP: Servername: Benutzer: AlKa 1 Server (leistungsfähig), Clientcomputer halle.alka.de 192.168.10.1 PDC Otto Chef, Inge Verwaltung, Hans Produktion, Ingo Administrator, Paula Praktikantin Computer: einige Client-Computer Drucker: Verwaltung1, Produktion1 Firmenverzeichnis: c:/Firmenverzeichnis/Chefsache/* c:/Firmenverzeichnis/Verwaltung/* c:/Firmenverzeichnis/PublicFirma/* c:/Firmenverzeichnis/Proddaten/* Verschiedene Zugriffsrechte auf die Ordner