Grundlagen WLan

Werbung

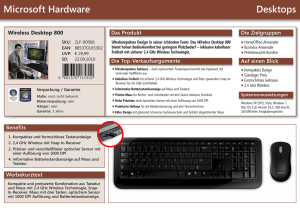

Wireless LAN Berufsakademie Heidenheim Inhaltsübersicht. 1. Grundlagen 1. Technik 2. Standards 2. Equipment 3. Topologien 1. Ad-hoc-Vernetzung 2. Infrastruktur-Vernetzung 3. Roaming 4. Sicherheit 1. Möglichkeiten 5. Antennentechnik 1. Technik 2. Antennenformen Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 2 Wireless LAN Grundlagen und Technik Berufsakademie Heidenheim Inhaltsübersicht. 1.Universelle Gebäudeverkabelung 2.Einsatzmöglichkeiten von WLans 3.Technik der WLans Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 4 Universelle Gebäudeverkabelung. Im Tertiärbereich fallen 80% der Kosten für die Verkabelung an! Drei Bereiche: -Tertiärbereich zwischen Bodendose und Etagenverteiler -Sekundärbereich zwischen Etagenverteiler und Gebäudeverteiler -Primärbereich zwischen Gebäudeverteiler und Standortverteiler Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 5 Praktisches Beispiel der UGV. Für WLan bietet sich der Bereich an, in dem keine hohen Datenraten gefordert sind: der AccessBereich. Drei Bereiche: -Access-Bereich: Nutzeranbindung -Server-Farm: einfache Wartung und Ver-waltung -Backbone: schneller und zuverlässiger Datenaustausch Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 6 Einsatzmöglichkeiten von WLans. Bürovernetzung im Tertärbereich. Ergänzung zum konventionellen, kabelgebundenen LAN für Laptops, Handhelds, PDAs etc. Erhöhte Flexibilität, mobile Endgeräte wie Laptops sind wirklich mobil (und nicht am Schreibtisch durch ein Netzwerkkabel gebunden). Kostensparend, da ein Teil der kabelgebundenen Vernetzung entfällt. Alternative bei Örtlichkeiten, in denen eine kabelgebundene Vernetzung unmöglich ist (denkmalgeschützte Gebäude, z.B. Museen) Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 7 Einsatzmöglichkeiten von WLans. Zeitlich begrenzte LANs. Auf Messen, Tagungen und bei Präsentationen werden häufig LANs benötigt, die aber nur für die Dauer des Ereignisses bestand haben. Bei Konferenzen reicht häufig eine „ad-hoc“ Vernetzung über WLan-Karten, ein Access-Point ist nur bei einem geforderten Übergang in das Firmennetz nötig. Auf Messen gelten erhöhte Anforderungen an die Sicherheit, da starker Kundenverkehr vorherrscht und häufig sensible Geschäftsdaten auf den Clients vorhanden sind. Bei örtlich stark begrenzten Ereignissen könnte alternativ auch Bluetooth zum Einsatz kommen. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 8 Einsatzmöglichkeiten von WLans. Mobile Umgebung. An Orten, die hohe Anforderungen an mobile Endgeräte haben, eignen sich WLans besonders. - Berufsakademie Heidenheim Lagerhäuser Logistikzentren Flughafenterminals und -rollfelder Kaufhäuser Gastronomie Forschung und Lehre Christian Aschoff Wireless LAN Seite 9 Einsatzmöglichkeiten von WLans. Heimvernetzung. Bei der Heimvernetzung spielt der gemeinsame Internetzugang sowie Datei- und Druckfreigaben die größte Rolle. Für die gemeinsame Internetnutzung benötigt man neben dem Access-Point einen (Internet Access-) Router oder eine Kombination aus Access-Point und Router. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 10 Einsatzmöglichkeiten von WLans. Public (Hot) Spots. Public Spots („Öffentliche Punkte“) finden in Hotels, Business Lounges, Flughäfen, Cafés etc. Einsatz und bieten ein Zugang zum Internet für Gäste. Falls das Angebot kostenpflichtig ist, müssen Abrechnungssysteme auf Volumen-, Zeit oder anderer Basis eingeführt werden. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 11 Einsatzmöglichkeiten von WLans. Lan-Lan Kopplung. Kopplung von zwei Netzen über Richt-antennen bei örtlichen Gegebenheiten, in denen kein Kabel gezogen werden kann (oder Standleitungen zu teuer sind). Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 12 Technik. Die ISM-Bänder. ISM=Industrial, Scientific, Medical. FCC=Federal Communications Commission ETSI=European Telekomunications Standards Institute Berufsakademie Heidenheim Die ISM-Bänder wurden von der FCC bzw. ETSI zugelassen. Auf diesen Bändern dürfen Geräte ohne Lizenz elektromagnetische Wellen emittieren. Der Vorteil der Lizenzfreiheit bringt den Nachteil mit sich, daß es keine Zusage für Störsicherheit gibt („Jeder macht, was er will.“) Christian Aschoff Wireless LAN Seite 13 Technik. Das Spreizbandverfahren. FHSS=Frequency Hopping Spread Spectrum DSSS=Direct Sequence Spread Spectrum Engl. für Spreizband: Spread-Spectrum Das Spreizbandverfahren ermöglicht eine störsichere Übertragung. Nachteil ist ein ungünstiger Signal-Rausch Abstand WLan benutzt zwei Verfahren: FHSS oder DSSS Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 14 Technik. Das Spreizbandverfahren: FHSS. Ohne Kenntnis der Sprungsequenz ist FHSS abhörsicher. Die Verweildauer auf einer Frequenz kann teilweise im AccessPoint eingestellt werden. Ein Sprung muß über mindestens 6MHz gehen. Berufsakademie Heidenheim Bei dem FHSS-Verfahren springt eine sendende Station in einem bestimmten Sprungmuster zwischen den Kanälen hin und her. Es wurden 79 Kanäle innerhalb des ISM-Bandes festgelegt (1MHz-Schritte zwischen 2,402 und 2,480GHz) Christian Aschoff Wireless LAN Seite 15 Technik. Das Spreizbandverfahren: FHSS. Engl. für Sprungfolge: Hopping Sequenz IEEE 802.11 legt die Sprungfolge fest. Verwenden zwei Geräte die selbe Sprungfolge kommt es zu Kollisionen. Zur Kollisionsvermeidung wurden drei Sätze mit je 26 Sprungfolgen festgelegt. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 16 Technik. Das Spreizbandverfahren: DSSS. Eine „1“ wird durch die Folge +1, -1, +1, +1, -1, +1, +1, +1, -1, -1, -1 übertragen, eine „0“ durch Invertierung der „1“ Das 11-Bit Muster heißt auch Chip-Set. DSSS überträgt das Signal in einem Pseudo-Rauschen. Einsen und Nullen werden dabei in einem 11-Bit Muster übertragen. Der Empfänger geht von dem wahrschein-lichsten Zustand (mehr „1“ oder „0“ im Chip) aus. Die Sendeleistung beträgt in Europa 100mW. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 17 Technik. Das Spreizbandverfahren: DSSS. Das genutzte ISM-Band geht von 2,4 bis 2,48MHz. Durch die IEEE wurden 14 DSSS-Kanäle definiert. Innerhalb einer Zelle dürfen mehrere Kanäle benutzt werden, die min. 30MHz Abstand haben müssen. Daraus ergibt sich die Nutzung der Kanäle 1, 7 und 13. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 18 Technik. Geltungsbereich IEEE für WLan. LLC=Logical Link Control MAC=Media Access Control PLCP=Physical Layer Convergence Protocol PMD=Physical Medium Dependent IEEE teilt die Ebene 1 in zwei Schichten: die PLCP und PMD Ebene. Das PLCP fügt eine Präambel und einen Header mit Steuerinformationen hinzu. Der PMD kodiert die binären Signale. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 19 Technik. IEEE 802.11 PLCP=Physical Layer Convergence Protocol PMD=Physical Medium Dependent Mit der ersten Fassung des IEEE-Standards für Wireless LANs (1997) wurde ein Durchbruch für WLans geschaffen und proprietäre Lösungen abgelöst. 802.11 erlaubte1 und 2Mbps Raten. Es wurden zwei Schnittstellen (FHSS und DSSS) für Mikrowellentechnik und eine Infrarot-Schnittstelle festgelegt. Jede Schnittstelle hat ein eigenes PLCP. FHSS und DSSS sind nicht kompatibel, können aber über verschiedene AccessPoints kommunizieren. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 20 Technik. IEEE 802.11b Geräte mit einer Implementation von IEEE 802.11g sind eine un-sichere Inversti-tion, da der Standard noch nicht verab-schiedet ist. Der IEEE 802.11b ist der heutige defacto-Standard und erlaubt Übertragungsraten von 1, 2, 5,5 und 11Mbps. Berücksichtigt wird nur DSSS. FHSS und Infrarot wurde für höhere Bitraten nicht weiter spezifiziert. IEEE 802.11b ist abwärtskompatibel zu IEEE 802.11 Bei 1 und 2Mbps werden die gleichen Verfahren wir beim IEEE802.11 eingesetzt, bei 5,5 und 11Mbps wird zusätzlich Complementary Code Keying (CCK) benutzt. Der IEEE 802.11g ist in Arbeit und erweitert den IEEE 802.11b um 22Mbps. Er ist abwärtskompatibel und findet sich bereits in manchen Endgeräten implementiert. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 21 Technik. IEEE 802.11a ADSL=Assymetric Digital Subscriber Line (T-DSL) Um eine Steigerung der Datenrate zu erzielen, wurde der 802.11a-Standard verabschiedet. Er arbeitet im 5GHz-Band und ermöglicht Datenraten von 54Mbps. Durch die Nutzung eines anderen Frequenzbandes ist 802.11a und 802.11b nicht kompatibel. Für die Übertragung kommt „Orthogonal Frequency Division Multiplexing“ QFDM und „Quadrature Amplitude Modulation“ QAM zum Einsatz. Mit „Forward Error Correction“ FEC können Bitfehler nicht nur Erkannt, sondern auch behoben werden. Ein ähnlicher Wandel der Technik findet sich auch vom analogen Modem zu ADSL. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 22 Technik. IEEE 802.11a FCC=Federal Communication Commission Die Nachricht wird nicht sequenziell über eine Frequenz, sondern parallel über 52 Unterträger übertragen. Die FCC hat drei U-NII Bänder reserviert. In dem unteren und mittleren Bändern sind 8 unabhängige Kanäle zur gleichzeitigen Verwendung (mit je 52 Unterträgern) definiert (802.11 und 802.11b: drei Kanäle). Der obere Kanal wird für LAN-LAN-Kopplung genutzt, da er die größte Sendeleistung erlaubt. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 23 Technik. IEEE 802.11a Um so höherwertig die OFDM/QAM, um so empfind-licher ist die Übertragung gegen Störsignale. Berufsakademie Heidenheim Die OFDM nutzt Phasensprünge, um Informationen in einen Sinus zu kodieren. Zusätzlich kann die Amplitude zur Informationsübertragung einbezogen werden (QAM). Christian Aschoff Wireless LAN Seite 24 Wireless LAN Topologien Berufsakademie Heidenheim Inhaltsübersicht. 1. Das ad-hoc-Netz 2. Das Infrastruktur-Netz 3. Ausleuchtung und Roaming Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 26 Independent Basic Service Set. Reichweite: etwa 30m in Gebäuden. Spannen mehrere Clients ohne einen AccessPoint ein peer-to-peer-Netz auf, nennt man dies „Independent Basic Service Set“ oder auch „ad-hoc“-Netz. Solche Netze eignen sich besonders für Meetings, wenn kein Übergang in ein weiteres Netz nötig ist. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 27 Independent Basic Service Set. Bedenken Sie, daß Sie, je nach höherem Protokoll, noch z.B. eine IP-Adresse konfigurieren müssen. Die Konfiguration variiert von Produkt zu Produkt. Hier am Beispiel Belkin. Die Konfiguration eines ad-hoc-Netzes ist einfach. 1. Installieren Sie den passenden Treiber für Ihre Karte. 2. Wählen Sie den gleichen Kanal und die gleiche SSID. 3. Stellen Sie gegebenenfalls die WEPVerschlüsselung ein. Fertig. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 28 Extended Service Set. Bei einem InfrastrukturNetz dürfen sich die Funkzellen überlappen. Infrastruktur-Netze sind auch dann nötig, wenn es einen Übergang vom WLan in das Kupfernetz geben muß. Wenn ein Gebäude mit WLan versorgt werden soll, muß ein Extended Service Set aufgebaut werden. Die Access-Points sind hierbei meist über Ethernet miteinander verbunden. Diese Technik nennt man auch „Infrastruktur-Netz“. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 29 Extended Service Set. Die Konfiguration variiert von Produkt zu Produkt. Hier am Beispiel Belkin. Um ein Infrastrukturnetz aufzubauen, muß zunächst der Access-Point konfiguriert werden. Die Konfigurationsprogramme sind größtenteils für Windows, manche AP‘s (z.B. von Nokia oder T-Sinus130) haben auch Web-Interfaces. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 30 Extended Service Set. RTS-Grenzwert: Request To Send; ab welcher Paketgröße soll ein RTS vorangestellt werden? Der AP bekommt einen Namen, eine SSID und einen Kanal. „ANY“-SSID bedeutet, daß sich Clients ohne Kenntnis der SSID mit einem beliebigen Namen anmelden dürfen. Die IP-Adresse wird entweder statisch konfiguriert oder kann über einen DHCPServer bezogen werden. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 31 Extended Service Set. Bedenken Sie, daß Sie, je nach höherem Protokoll, noch z.B. eine IP-Adresse konfigurieren müssen. Die Clients bekommen die selbe SSID, den gleichen Kanal und dem Modus „Infrastruktur“ eingestellt. Der Access-Point arbeitet wie eine Bridge falls ein gültiges Gateway in dem Netz existiert, tragen Sie es in der IP-Konfiguration ihres Betriebssystems ein. Nur in dem Fall, daß der AP auch Router ist, tragen Sie die AP-IP-Adresse als DefaultGateway ein. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 32 Ausleuchtung. Eine Ausleuchtungskarte dokumentiert das Wireless Lan gegenüber dem Kunden. Berufsakademie Heidenheim In einer Ausleuchtungs-karte werden Linien gleicher Empfangs-qualität eingezeichnet. Christian Aschoff Wireless LAN Seite 33 Ausleuchtung. Werden mehrer AccessPoints eingesetzt, müssen die Clients von AP zu AP übernommen werden (Roaming). In IP-basierten Netzen ist Roaming (relativ) einfach zu realisieren. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 34 Roaming. TCP, das Trasmission Control Protocol, wiederholt Pakete, falls bei dem Über-sprung auf einen anderen Access Point welche ver-loren gehen. Bei einem einfachen Roaming sorgt das TCP/IP-Protokoll für die notwendige Stabilität. Voraussetzung ist, daß alle APs im gleichen Subnetz sind. Für Roaming über Subnetzgrenzen hinweg braucht man spezielle Protokolle, z.B. mobileIP. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 35 Wireless LAN Antennentechnik Berufsakademie Heidenheim Inhaltsübersicht. 1. Antennentechnik 2. Elektromagnetische Verträglichkeit Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 37 Technik. Antennentechnik Die Funktion einer Antenne kann aus dem Schwingkreis abgeleitet werden. Die Aufgabe einer Antenne ist es, elektro-magnetische Wellen in den Raum abzustrahlen. Solche Wellen werden von Metallen abgeschirmt. Ein Antenne ist im Prinzip ein Schwingkreis. In einem solchen schwingt die Energie zwischen elektrostatischer und elektromagnetischer hin und her. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 38 Technik. Antennentechnik Dezibel=ein Zehntel eines „Bels“ (von Graham Bell, die Dämpfung in der Telefontechnik) Viele Kenngrößen in der Antennentechnik verwenden die Einheit Dezibel (dB). In der Antennentechnik dient als Bezugsgröße 1mW, was durch ein kleines m hinter dB angedeutet wird. In Dezibel werden Rechenoperationen als Addition durchgeführt. Das Dezibel ist der dekadische Logarithmus des Verhältnisses zweier Größen. Beispiel: Verstärkung Eingang: p1 Ausgang: p2 Verstärkung: f=p1/p2 Dezibel: fdB=10*log(f) Berufsakademie Heidenheim Eingang: 100mW Ausgang: 1mW Verstärkung: f=100mW/1mW=100 Dezibel: fdB=10*log(100)=20dBm Christian Aschoff Wireless LAN Seite 39 Technik. Antennentechnik Hier: vertikales Richtdiagramm einer Dipolantenne. Access Points haben normale-rweise Rundstrahl-antennen (omnidirektional). Die Dezibel-angaben beziehen sich auf den Verlust. Berufsakademie Heidenheim Ein Richtdiagramm zeigt einen Schnitt durch die räumliche Verteilung der Abgestrahlten Leistung. Passive Antennen mit gleicher Charakteristik für die Sendeund Empfangsrichtung heißen reziproke Antennen. Christian Aschoff Wireless LAN Seite 40 Technik. Antennentechnik Den Öffnungswinkel nennt man auch Halbwertsbreite oder 3dB-Öffnungswinkel. Als Vergleichsantenne dient ein isotroper Strahler. Der Öffnungswinkel ist der Bereich, in dem die Leistung gegenüber dem Hauptsende-bereich um die Hälfte (3dB) abgefallen ist. Das Vor-/Rückverhältnis ist das Verhältnis zwischen Hauptstrahl-richtung und der Gegenrichtung. Der Gain ist der Gewinn gegenüber einer Vergleichsantenne. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 41 Technik. Antennentechnik Die typische Antennenlänge für das 2,4GHz-Band beträgt 6cm, da ein Dipol bei der halben Wellenlänge in Resonanz arbeitet. Im Inhouse-Bereich kommt häufig der Dipol vor. Durch Mehrwegeausbrei-tung kommt es zu Interferenzen und schlechtem Empfang. Bei einer Diversity-Antenne wird die bessere Antenne benutzt. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 42 Technik. Antennentechnik Die Yagi-Antenne wurde nach Prof. Yagi benannt, der sie 1924 erfunden hat. Patchantennen bestehen aus einer Leiterbahn auf einem dielek-trischen Substrat und finden meist auf Leiterplatten Einsatz. Für LAN-LAN-Kopplung kommen häufig Paraboloder Yagi-antennen zum Einsatz. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 43 Technik. Antennentechnik Man sagt auch „Richtfunk ist Sichtfunk“. Ab 10km muß die Erdkrümmung mir in Betracht gezogen werden. Bei einer LAN-LAN-Kopplung mit Richt-funkantennen muß (neben einer Sichtverbindung) die Fresnelzone frei von Hindernissen sein. Die Werte der Fresnel-zone berechnen sich nach: Wellenlänge bei 2,4GHz: 12,5cm Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 44 Technik. Antennentechnik Bilder und Daten von www.cisco.com am 20.4.2003. Zur A nzei ge wird der Qui ckT im e™ Dekompressor „T I FF (Unkomprim iert)“ benöt igt . Berufsakademie Heidenheim Art Diversity Dipol Anwendung Clientkarten Gain 2,2dBi Reichweite (1Mbps) 107m Reichweite (11Mbps) 51m Öffnungswinkel 360°H 75°V Christian Aschoff Wireless LAN Seite 45 Technik. Antennentechnik Bilder und Daten von www.cisco.com am 20.4.2003. Zur A nzei ge wird der Qui ckT im e™ Dekompressor „T I FF (Unkomprim iert)“ benöt igt . Zur A nzei ge wird der Qui ckT im e™ Dekompressor „T I FF (Unkomprim iert)“ benöt igt . Berufsakademie Heidenheim Art Diversity Dipol Anwendung Access-Point Gain 2,0-2,35dBi Reichweite (1Mbps) 105m Reichweite (11Mbps) 45m Öffnungswinkel 360°H 80°V Art Patch Anwendung Access-Point Gain 9dBi Reichweite (1Mbps) 213m Reichweite (11Mbps) 61m Öffnungswinkel 60°H 60°V Christian Aschoff Wireless LAN Seite 46 Technik. Antennentechnik Bilder und Daten von www.cisco.com am 20.4.2003. Zur A nzei ge wird der Qui ckT im e™ Dekompressor „T I FF (Unkomprim iert)“ benöt igt . Zur A nzei ge wird der Qui ckT im e™ Dekompressor „T I FF (Unkomprim iert)“ benöt igt . Berufsakademie Heidenheim Art Yagi Anwendung Bridge Gain 13,5dBi Reichweite (1Mbps) 10,5km Reichweite (11Mbps) 3,3km Öffnungswinkel 30°H 25°V Art Parabol Anwendung Bridge Gain 21dBi Reichweite (1Mbps) 40km Reichweite (11Mbps) 18,5km Öffnungswinkel 12,4°H 12,4°V Christian Aschoff Wireless LAN Seite 47 Technik. Elektromagnetische Verträglichkeit Bisher konnte die schädliche Wirkung von elektromagnetischen Hochfrequenz-feldern nicht eindeutig nachgewiesen werden. Die Grenzwerte in Deutschland werden sind vom Bundesamt für Strahlenschutz und der VDE festgelegt. Sie betragen 137V/m für die elektrische Feldstärke, 0,36A/m für die magnetische Feldstärke und 1W/m2 für die Leistungsdichte. Bei dem Betrieb von WLans werden diese Werte nicht erreicht. Ein WLan sendet mit 100mW nur ein zehntel der Leistung eines Handys (1W) aus und nicht direkt in den Kopf. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 48 Wireless LAN Sicherheit Berufsakademie Heidenheim Inhaltsübersicht. 1.Verschlüsselung 2. WEP im Detail 3. Authentifizierung 4. VPNs und IPSec Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 50 Sicherheit. Verschlüsselung. MPDU=MAC Protocol Data Unit Wireless Lan Topologien machen es einfach, den Datenverkehr abzuhören. WEP=Wired Equivalent Privacy Die IEEE hat daher ein Verfahren zur Verschlüsselung der Frames (MPDUs) verabschiedet: WEP (Sicherheit wie auf dem Kabel) RC4=Riverst Code 4 Kryptographische Verfahren lassen sich in zwei Arten unterteilen: asymmetrische und symmetrische. WEP benutzt das symmetrische Verfahren RC4 der Firma RSA Data Security Inc. Die Zuverlässigkeit von WEP ist angezweifelt worden. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 51 Sicherheit. Verschlüsselung. Die meisten kryptographischen Verfahren setzen auf dem asymmetrischen Verfahren auf. Berufsakademie Heidenheim Bei einem symmetrischen Verfahren dient ein Schlüssel der Ver- bzw. Entschlüsselung. Bei einem asymmetrischen Verfahren gibt es einen öffentlichen (public) und einen geheimen (private) Schlüssel. Mit dem öffentlichen Schlüssel können Daten veraber nicht entschlüsselt werden. Christian Aschoff Wireless LAN Seite 52 Sicherheit. Verschlüsselung. Ein symmetrisches Verfahren ist nur sicher, wenn die Schlüssel geheim bleiben. Da kryptographische Verfahren offen gelegt sind (so auch RC4) ist der Knackpunkt nur der Schlüssel. Bei Brute-Force-Angriffen testet der Angreifer mit viel Rechenkapazität alle möglichen Schlüssel durch. Eine Brute-Force-Attacke dauert um so länger, um so länger der Schlüssel ist. IEEE 802.11 sah einen 64bit Schlüssel vor - die meisten Hersteller sehen aber auch 128bit Schlüssel vor. Von beiden gehen allerdings 24bit verloren, effektiv bleiben also nur 40 bzw. 104bit. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 53 Kapitel 2 WEP im Detail. In diesem Kapitel möchten wir Ihnen die Funktionsweise der Verschlüsselungstechnik WEP genauer vorstellen. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 54 Sicherheit. WEP im Detail. IV=Initialisation Vector (24bit) SK=Secret Key Um gegen Brute-Force-Attacken gesichert zu sein, soll der Schlüssel bei jedem Frame wechseln. Dies ist in der Praxis unpraktikabel. Vielmehr wird ein wechselnder IV im Klartext übertragen, der SK bleibt bei den Geräten. Die Kombination von SK und IV ergibt den Schlüssel. Allein mit dem IV können Datenpakete nicht entschlüsselt werden. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 55 Sicherheit. WEP im Detail. IV=Initialisation Vector (24bit) Seed, engl. für Samen Die Prüfsumme stellt sicher, dass das Paket nicht manipuliert wurde. ICV=Intergity Check Value (CRC-32) Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 56 Sicherheit. WEP im Detail. Für WEP wird die Framelänge um 8Byte erweitert. Pad bleibt immer 0, mit den zwei Bit von KeyID kann einer von 4 Schlüsseln ausgewählt werden. IV, Pad und die KeyID werden im Klartext übertragen. Header, Data, FCS und ICV werden mit WEP verschlüsselt. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 57 Sicherheit. WEP im Detail. Im Internet finden sich Programme, die automatisch den Schlüssel aus abgehörten Paketen ermitteln. Durch fehlende Diskussion in der Öffentlichkeit hat WEP deutliche Mängel. Ein Fehler im CRC-Algorithmus erlaubt das Manipulieren von Frames. Das Abfangen von zwei Paketen mit gleichem IV ermöglicht das Knacken des Schlüssels. Ist der Inhalt des Paketes bekannt (z.B. DHCP) lässt sich der Schlüssel noch leichter knacken. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 58 Sicherheit. KisMAC. Im Internet finden sich Programme, die automatisch den Schlüssel aus abgehörten Paketen ermitteln. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 59 Sicherheit. Authentifizierung. SSID=Service Set Identifier. Jede Funkzelle ist über eine SSID gekenn-zeichnet. Sie ist eine Art Passwort. Die SSID wird im Klartext übertragen und kann daher abgehört werden. Häufig lassen Accesss-Points die SSID „Any“ zu - dann wird keine benötigt. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 60 Sicherheit. Authentifizierung. AP=Access Point. WEP ermöglicht eine gesicherte Authentifizierung an einem Access-Point. Die Authentifizierung findet dabei über den Secret-Key statt, der nicht übertragen wird. Der AP erzeugt einen Zufallstext und sendet ihn an den Client. Der Client verschlüsselt ihn mit WEP und schickt ihn zurück. Der AP kann jetzt prüfen, ob der Key gültig ist und den Client anmelden. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 61 Sicherheit. Authentifizierung. AP=Access Point. Eine weitere Möglichkeit für den Zugriffsschutz ist die MAC-Adressen--Filterung. Der Access-Point lässt dabei nur Pakete von Clients passieren, deren MAC-Adresse er kennt. Dies ist jedoch nur ein Schutz vor der Benutzung des AP, nicht vor dem Abhören. Problematisch ist weiterhin, dass sich die MAC-Adresse der WLan-Karten häufig ändern lässt. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 62 Kapitel 4 VPN und IPSec. In den vorhergehenden Kapiteln haben Sie gelernt, dass WEP & Co. nicht sicher sind. Mit VPNs und z. B. IPSec können sichere Verbindungen durch unsichere Umgebungen geschaltet werden. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 63 Sicherheit. Authentifizierung. VPN=Virtual Privat Network. RFC=Request for Comment. In einem VPN werden verschlüsselte Frames in normalen IP-Paketen verpackt. VPNs werden häufig für LANLAN-Kopplungen durch das Internet verwendet. Bewährt hat sich z.B. IPSec, welches in den RFCs 2401 bis 2412 beschrieben ist. Berufsakademie Heidenheim Christian Aschoff Wireless LAN Seite 64