Datensicherheit

Werbung

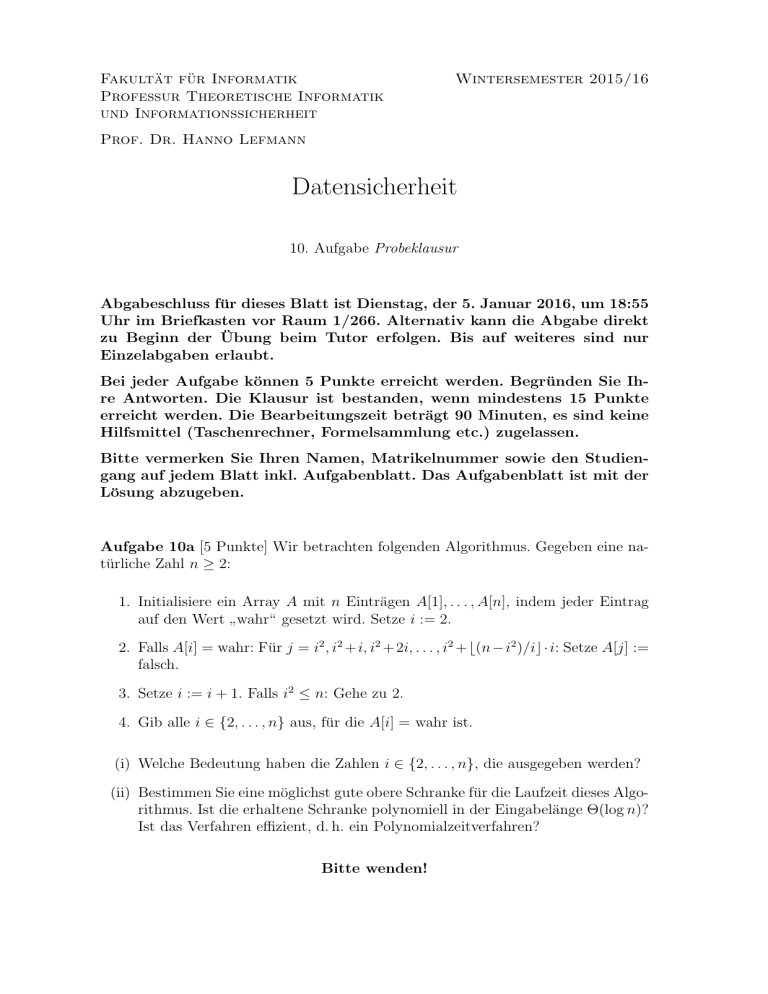

Fakultät für Informatik

Professur Theoretische Informatik

und Informationssicherheit

Wintersemester 2015/16

Prof. Dr. Hanno Lefmann

Datensicherheit

10. Aufgabe Probeklausur

Abgabeschluss für dieses Blatt ist Dienstag, der 5. Januar 2016, um 18:55

Uhr im Briefkasten vor Raum 1/266. Alternativ kann die Abgabe direkt

zu Beginn der Übung beim Tutor erfolgen. Bis auf weiteres sind nur

Einzelabgaben erlaubt.

Bei jeder Aufgabe können 5 Punkte erreicht werden. Begründen Sie Ihre Antworten. Die Klausur ist bestanden, wenn mindestens 15 Punkte

erreicht werden. Die Bearbeitungszeit beträgt 90 Minuten, es sind keine

Hilfsmittel (Taschenrechner, Formelsammlung etc.) zugelassen.

Bitte vermerken Sie Ihren Namen, Matrikelnummer sowie den Studiengang auf jedem Blatt inkl. Aufgabenblatt. Das Aufgabenblatt ist mit der

Lösung abzugeben.

Aufgabe 10a [5 Punkte] Wir betrachten folgenden Algorithmus. Gegeben eine natürliche Zahl n ≥ 2:

1. Initialisiere ein Array A mit n Einträgen A[1], . . . , A[n], indem jeder Eintrag

auf den Wert wahr“ gesetzt wird. Setze i := 2.

”

2. Falls A[i] = wahr: Für j = i2 , i2 + i, i2 + 2i, . . . , i2 + ⌊(n − i2 )/i⌋ · i: Setze A[j] :=

falsch.

3. Setze i := i + 1. Falls i2 ≤ n: Gehe zu 2.

4. Gib alle i ∈ {2, . . . , n} aus, für die A[i] = wahr ist.

(i) Welche Bedeutung haben die Zahlen i ∈ {2, . . . , n}, die ausgegeben werden?

(ii) Bestimmen Sie eine möglichst gute obere Schranke für die Laufzeit dieses Algorithmus. Ist die erhaltene Schranke polynomiell in der Eingabelänge Θ(log n)?

Ist das Verfahren effizient, d. h. ein Polynomialzeitverfahren?

Bitte wenden!

Aufgabe 10b [5 Punkte] Bei einem RSA-System mit den Parametern (n = p · q, e)

entschlüsselt ein Empfänger eines Chiffrats c ∈ Zn auf folgende alternative Weise:

Er berechnet mq := cd mod (q−1) mod q und mp := cd mod (p−1) mod p. Dann berechnet

er mit dem Chinesischen Restsatz ein x ∈ Zn mit

x ≡ mp mod p

x ≡ mq mod q .

Ist x die gesendete Nachricht m?

Aufgabe 10c [5 Punkte] Bei einer 2 × 2 Hill-Chiffre über Z7 gehören zu den Nachrichten m1 = (4, 1) und m2 = (5, 2) die Chiffrate c1 = (3, 3) und c2 = (4, 6).

Berechnen Sie die Verschlüsselungsmatrix k.

Aufgabe 10d [5 Punkte] Bestimmen Sie mit dem erweiterten Euklidischen Algorithmus die Inversen von

42 mod 245

und

34 mod 127,

sofern sie existieren.

Aufgabe 10e [5 Punkte]

a) Geben Sie den Satz von Euler an.

b) Beweisen Sie mit dem Satz von Euler die Korrektheit der Entschlüsselung beim

RSA-System für Nachrichten m ∈ Z∗n , wobei (n, e) der öffentliche Schlüssel ist.

c) Verwenden Sie den Satz von Euler oder den Satz von Fermat, um 493 mod 7

zu berechnen.

Geben Sie die einzelnen Zwischenschritte an.

Aufgabe 10f [5 Punkte] Einem Angreifer gelingt es, die unten stehende Schlüsselmatrix k ∈ Z63×3 einer Hill-Chiffre über Z6 bis auf den Eintrag x zu ermitteln. Welche

Werte kann x ∈ Z6 annehmen?

1 4 x

k= 2 x 5

4 3 5