Übersicht über MMC

Werbung

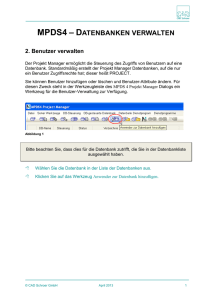

1.0 Hardware 1.1Hardware-Assitent Der Hardware-Assistent ist da ,um neue Hardware Treiber zu installiert ,insofern das system sie nicht selbst schon installiert hat. Oder auch wenn Problem mit irgendeinem Treiber ist kann man ihn über den Assistenten neu installieren oder beheben lassen. 1.2.1 Geräte-Manager Im Geräte-Manager kann man die all seine Hardware Komponenten auf einmal sehen. Auf bedarf kann man auch seine Treiber Aktualisieren oder aber Probleme beheben , wie eine Hardware Treiber der nicht gefunden oder nicht anerkannt wird. 1.2.2 Hardwareprofile Wenn man eine Optimale Hardware Einstellung für sich gefundne hat kann man die sich hier als Profile ab speichert die man dann auf andere Benutzerkonten über tragen werden können. 2.0 Verwaltung/ Allgemeine Informationen über den Verwaltungs Ordner Übersicht über MMC Mithilfe von Microsoft Management Console (MMC) können Sie Verwaltungsprogramme (die als MMC-Konsolen bezeichnet werden) zum Verwalten der Hardware, Software und der Netzwerkkomponenten des Windows-Systems erstellen, speichern und öffnen. MMC kann unter den Betriebssystemen Windows 9x und Windows NT ausgeführt werden. MMC führt keine administrativen Funktionen aus, doch sind Tools in die Konsole eingebunden, die diese Funktionen übernehmen. Der wichtigste Typ von Tool, das Sie zu einer Konsole hinzufügen können, wird als Snap-In bezeichnet. Weitere Elemente, die Sie hinzufügen können, sind u. a. ActiveX-Steuerelemente, Ordner, Taskpadansichten und Tasks. Sie können MMC in zwei Hauptmodi verwenden: im Benutzermodus, um vorhandene MMC-Konsolen für die Verwaltung eines Systems zu verwenden, oder im Autorenmodus, in dem Sie neue Konsolen erstellen oder vorhandene MMC-Konsolen ändern. Weitere Informationen zu den Unterschieden zwischen dem Benutzer- und dem Autorenmodus finden Sie unter MMC-Konsolen Eine neue MMC-Konsole besteht aus einem Fenster, das in zwei Bereiche unterteilt ist. Der linke Fensterbereich zeigt die Konsolenstruktur an. Die Konsolenstruktur enthält die Elemente, die in einer Konsole verfügbar sind. Der rechte Fensterbereich enthält das Detailfenster. Das Detailfenster enthält Informationen sowie Funktionen über diese Elemente. Wenn Sie in der Konsolenstruktur auf verschiedene Elemente klicken, ändern sich die Informationen im Detailfenster. Im Detailfenster können viele Arten von Informationen angezeigt werden, einschließlich Webseiten, Grafiken, Diagramme, Tabellen und Spalten. Jede Konsole verfügt unabhängig von den Menüs und der Symbolleiste im MMC-Hauptfenster über eigene Menüs und eine Symbolleiste, die den Benutzer bei der Ausführung von Tasks unterstützen. Weitere Informationen zum MMC-Hauptfenster finden Sie unter MMC-Fenster. Das von Ihnen verwendete Betriebssystem verfügt möglicherweise über vorkonfigurierte und gespeicherte Konsolendateien, die im Menü Programme oder im Ordner Verwaltungsprogramme der Systemsteuerung zur Verfügung stehen. Konsolen, die in früheren Versionen von MMC erstellt wurden (Versionen 1.1 und 1.2), können in MMC, Version 2.0, gelesen werden. Wenn jedoch Konsolen aus früheren Versionen gespeichert oder bearbeitet werden sollen, muss der Benutzer die Konsolen zuerst in MMC, Version 2.0, konvertieren. Weitere Informationen finden Sie unter Verwenden alter und neuer Versionen von MMC. Gruppenrichtlinien und MMC Nur Administratoren können Gruppenrichtlinien verwenden, um den Zugriff auf bestimmte Snap-Ins zu ermöglichen oder zu beschränken oder um die Möglichkeiten eines Benutzers oder einer Gruppe zur Verwendung des Autorenmodus von MMC zu beschränken. Voraussetzung ist, dass die Gruppenrichtlinien in diesem Netzwerk konfiguriert wurden. Um Richtlinien für die Benutzer eines bestimmten Computers festlegen zu können, müssen Sie Administrator dieses Computers sein oder über vergleichbare Rechte verfügen. Um Richtlinien für eine Organisationseinheit in einer Domäne festlegen zu können, müssen Sie Administrator dieser Domäne sein oder über vergleichbare Rechte verfügen. Sie können diese Version von MMC nicht zum Erstellen von Computerrichtlinien, sondern ausschließlich zum Erstellen von Benutzerrichtlinien verwenden. Weitere Informationen zu Gruppenrichtlinien finden Sie in der Hilfe. Weitere Informationen zum Anwendung von Gruppenrichtlinien auf MMC finden Sie unter Festlegen von Gruppenrichtlinien in MMC. 2.2 Grundlegendes zur Computerverwaltung Die Computerverwaltung wird ähnlich wie Windows-Explorer in einem zweigeteilten Fenster angezeigt. Im linken Fensterbereich befindet sich die Konsolenstruktur; im rechten Fensterbereich werden die Ergebnisse oder Details angezeigt. Bei Auswahl eines Elements in der Konsolenstruktur werden Informationen zu diesem Element im Detailfenster angezeigt. Diese Informationen können Details zum Inhalt, zu Daten oder zu weiteren für das ausgewählte Element verfügbaren Tools umfassen. Wenn Sie z. B. im Programm System unter Freigegebene Ordner auf Sitzungen klicken, werden Informationen zur aktuellen Benutzersitzung (sofern vorhanden) auf dem Zielcomputer angezeigt. Die Konsolenstruktur enthält drei Elemente: System, Datenspeicher und Dienste und Anwendungen. Weitere Informationen zu diesen Elementen finden Sie unter den folgenden Themen: Übersicht über "Systemprogramme" Übersicht über "Datenspeicher" Übersicht über "Serveranwendungen und -dienste" Weitere Informationen zum Arbeiten mit einer MMC-Konsolenstruktur finden Sie unter Microsoft Management Console. Anmerkung Gehören Sie nicht zur Gruppe Administratoren, verfügen Sie eventuell nicht über die erforderlichen Zugriffsrechte, um bestimmte Eigenschaften anzeigen oder bearbeiten oder bestimmte Aufgaben durchführen zu können. System ist das erste Element in der Konsolenstruktur der Computerverwaltung. Mithilfe der Standardprogramme, Ereignisanzeige, Freigegebene Ordner, Lokale Benutzer und Gruppen, Leistungsprotokolle und Warnungen sowie Geräte-Manager, können Sie Systemereignisse und die Leistung auf dem Zielcomputer verwalten. Datenspeicher ist das zweite Element in der Konsolenstruktur der Computerverwaltung. Unter diesem Element werden Speichergeräte angezeigt, die auf Ihrem momentan verwalteten Computer installiert sind. Mithilfe der Standardprogramme, Wechselmedien, Defragmentierung und Datenträgerverwaltung, können Sie die Eigenschaften von Speichergeräten verwalten. Dienste und Anwendungen ist das dritte Element in der Konsolenstruktur der Computerverwaltung. Das Element enthält zahlreiche Programme, die Sie bei der Verwaltung von Diensten und Anwendungen auf dem Zielcomputer unterstützen. So können Sie z. B. das Programm Dienste verwenden, um die Eigenschaften des Plug & Play-Dienstes anzuzeigen und zu verwalten Bei einem Dienst handelt es sich um einen Anwendungstyp, der im Hintergrund ausgeführt wird und mit UNIX-Dämonanwendungen vergleichbar ist. Dienstanwendungen stellen in der Regel Features wie Client-/Serveranwendungen, Webserver, Datenbankserver und andere serverbasierte Anwendungen für Benutzer auf lokaler Ebene sowie im Netzwerk bereit. Sie können Dienste für folgende Aufgaben verwenden: Starten, Beenden, Anhalten, Fortsetzen oder Deaktivieren von Diensten auf Remote- und lokalen Computern. Sie müssen über die entsprechenden Berechtigungen verfügen, um Dienste starten, beenden, anhalten, neu starten und deaktivieren zu können. Verwalten von Diensten auf lokalen und Remotecomputern (nur auf Remotecomputern, auf denen Windows XP, Windows 2000 oder Windows NT 4.0 ausgeführt wird). Einrichten von Wiederherstellungsmaßnahmen, die beim Fehlschlagen eines Dienstes ausgeführt werden, wie z. B. das automatische Neustarten des Dienstes oder des Computers (nur auf Computern unter Windows XP oder Windows 2000). Aktivieren oder Deaktivieren von Diensten für ein bestimmtes Hardwareprofil. Anzeigen des Status und der Beschreibung jedes Dienstes. In den Ereignisprotokollen der Ereignisanzeige werden Informationen zu Hardware-, Software- und Systemproblemen aufgezeichnet. Sie können in Windows XP auch Sicherheitsereignisse überwachen. Auf einem Computer unter einer beliebigen Version von Windows XP werden Ereignisse in drei Protokolltypen aufgezeichnet: Anwendungsprotokoll Das Anwendungsprotokoll enthält Ereignisse, die von Anwendungen oder Programmen aufgezeichnet wurden. Von einem Datenbankprogramm könnte beispielsweise ein Dateifehler im Anwendungsprotokoll aufgezeichnet werden. Die Entwickler des jeweiligen Programms entscheiden, welche Ereignisse überwacht werden. Sicherheitsprotokoll Das Sicherheitsprotokoll enthält Ereignisse wie gültige und ungültige Anmeldeversuche sowie Ereignisse zur Ressourcenverwendung, z. B. das Erstellen, Öffnen oder Löschen von Dateien oder anderen Objekten. Die im Sicherheitsprotokoll aufzuzeichnenden Ereignisse werden von einem Administrator festgelegt. Wenn Sie die Sicherheitsprotokollierung aktiviert haben, werden z. B. die Anmeldeversuche am System im Sicherheitsprotokoll aufgezeichnet. Systemprotokoll Das Systemprotokoll enthält Ereignisse, die von den Windows XP-Systemkomponenten aufgezeichnet wurden. So wird beispielsweise das Fehlschlagen des Ladens eines Gerätetreibers oder einer anderen Systemkomponente während des Startens im Systemprotokoll aufgezeichnet. Die von den Systemkomponenten aufgezeichneten Ereignisarten werden durch Windows XP im Voraus bestimmt. Auf einem Computer unter Windows, der als Domänencontroller konfiguriert ist, werden Ereignisse in zwei zusätzlichen Protokollen aufgezeichnet: Verzeichnisdienstprotokoll Das Verzeichnisdienstprotokoll enthält Ereignisse, die vom Windows-Verzeichnisdienst aufgezeichnet wurden. Beispielsweise werden Verbindungsprobleme zwischen dem Server und dem globalen Katalog im Verzeichnisdienstprotokoll aufgezeichnet. Dateireplikationsdienst-Protokoll Das Dateireplikationsdienst-Protokoll enthält Ereignisse, die durch den Dateireplikationsdienst von Windowsaufgezeichnet wurden. Im Dateireplikationsdienst-Protokoll werden z. B. Dateireplikationsfehler und -ereignisse aufgezeichnet, die während der Aktualisierung des Domänencontrollers mit Informationen zu Sysvol-Änderungen auftreten. Auf einem Computer unter Windows, der als DNS-Server (Domain Name System) konfiguriert ist, werden Ereignisse in einem zusätzlichen Protokoll aufgezeichnet: DNS-Serverprotokoll Das DNS-Serverprotokoll enthält alle Ereignisse, die in Windows vom DNS-Dienst protokolliert werden. In diesem Protokoll werden Ereignisse aufgezeichnet, die beim Auflösen von DNS-Namen in IP-Adressen (Internet Protocol) eintreten. In der Ereignisanzeige werden diese Ereignistypen angezeigt: Fehler Ein schwerwiegendes Problem, z. B. ein Daten- oder Funktionalitätsverlust. Wenn z. B. beim Starten ein Dienst nicht geladen werden konnte, wird ein Fehlerereignis aufgezeichnet. Achtung Ein Ereignis, das nicht notwendigerweise von Bedeutung ist, aber auf ein mögliches zukünftiges Problem hinweist. So wird z. B. ein Warnungsereignis aufgezeichnet, wenn nur noch wenig Datenträgerspeicher zur Verfügung steht. Information Ein Ereignis, das die erfolgreiche Operation einer Anwendung, eines Treibers oder eines Dienstes beschreibt. Wenn beispielsweise ein Netzwerktreiber erfolgreich geladen wird, wird ein Informationsereignis aufgezeichnet. Erfolgsüberwachung Ein überwachter, erfolgreicher Versuch eines Sicherheitszugriffs. Die erfolgreiche Anmeldung eines Benutzers am System wird z. B. als Erfolgsüberwachungsereignis aufgezeichnet. Fehlversuchüberwachung Ein überwachter, fehlgeschlagener Versuch eines Sicherheitszugriffs. Wenn z. B. der Versuch eines Benutzers fehlschlägt, auf ein Netzlaufwerk zuzugreifen, wird dies als Fehlerüberwachungsereignis aufgezeichnet. Der Ereignisprotokolldienst wird beim Start von Windows automatisch gestartet. Die Anwendungs- und Systemprotokolle können von allen Benutzern eingesehen werden. Auf die Sicherheitsprotokolle können nur Administratoren zugreifen. Standardmäßig ist die Sicherheitsprotokollierung deaktiviert. Sie können die Sicherheitsprotokollierung mit Gruppenrichtlinien aktivieren. Der Administrator hat auch die Möglichkeit, die Überwachungsrichtlinien in der Registrierung so einzustellen, dass das System angehalten wird, wenn das Sicherheitsprotokoll voll ist. MMC im Autorenmodus Sie können MMC im Autorenmodus verwenden, um neue Konsolen zu erstellen oder vorhandene Konsolen zu ändern. Um ein Verwaltungsprogramm zu erstellen, fügen Sie Snap-Ins und andere Elemente zu einer Konsole hinzu. Sie können weitere Konsolenfenster erstellen, in denen Ansichten der unterschiedlichen Elemente bereitgestellt werden, aus denen sich eine Konsole zusammensetzt. Darüber hinaus können Sie Taskpadansichten mit Verknüpfungen erstellen, um Menübefehle von unterschiedlichen Stellen und Tools in der Konsole aus sowie Befehlszeilenfunktionen auszuführen. Nachdem Sie eine Konsole gespeichert haben, können Sie sie an Benutzer verteilen. Snap-Ins Ein Snap-In stellt die Grundkomponente einer MMC-Konsole dar. Snap-Ins befinden sich immer in einer Konsole; sie können nicht eigenständig ausgeführt werden. Wenn Sie eine Komponente installieren, die über ein zugeordnetes Snap-In verfügt, steht dieses Snap-In jedem Benutzer zur Verfügung, der eine Konsole auf diesem Computer erstellt, vorausgesetzt, für die jeweilige Person gelten keine Beschränkungen aufgrund einer Benutzerrichtlinie. Weitere Informationen zu Benutzerrichtlinien finden Sie unter Gruppenrichtlinien und MMC. Eigenständige Snap-Ins und Snap-In-Erweiterungen MMC unterstützt zwei Typen von Snap-Ins: eigenständige Snap-Ins und Snap-In-Erweiterungen. Sie können ein eigenständiges Snap-In, das normalerweise einfach als Snap-In bezeichnet wird, zu einer Konsolenstruktur hinzufügen, ohne zuvor ein anderes Element hinzufügen zu müssen. Eine Snap-InErweiterung, die normalerweise als Erweiterung bezeichnet wird, wird immer zu einem eigenständigen Snap-In oder zu einer Snap-In-Erweiterung hinzugefügt, das oder die sich bereits in der Konsolenstruktur befindet. Die für ein Snap-In aktivierten Erweiterungen beziehen sich auf die Objekte, die von dem Snap-In gesteuert werden, z. B. auf einen Computer, einen Drucker, ein Modem oder ein anderes Gerät. Wenn Sie zu einer Konsole ein Snap-In oder eine Erweiterung hinzufügen, wird dieses bzw. diese möglicherweise als neues Element in der Konsolenstruktur angezeigt. Das Hinzufügen des Snap-Ins oder der Erweiterung kann jedoch auch dazu führen, dass Kontextmenüelemente, weitere Symbolleisten, Eigenschaftenseiten oder Assistenten zu einem Snap-In hinzugefügt werden, das bereits in der Konsole installiert ist. Hinzufügen von Snap-Ins zu einer Konsole Sie können ein einzelnes Snap-In oder mehrere Snap-Ins und andere Elemente zu einer Konsole hinzufügen. Zudem können Sie mehrere Instanzen eines bestimmten Snap-Ins zur selben Konsole hinzufügen, um verschiedene Computer zu verwalten oder um eine beschädigte Konsole zu reparieren. Wenn Sie eine neue Instanz eines Snap-Ins zu einer Konsole hinzufügen, werden alle Variablen für die Snap-Ins auf Standardwerte eingestellt und gelten so lange, bis Sie das Snap-In konfigurieren. Wenn Sie beispielsweise ein bestimmtes Snap-In für die Verwaltung eines Remotecomputers konfigurieren und dann eine zweite Instanz des Snap-Ins hinzufügen, ist die zweite Instanz nicht automatisch für die Verwaltung des Remotecomputers konfiguriert. Normalerweise können Sie nur Snap-Ins hinzufügen, die auf dem Computer installiert sind, den Sie zum Erstellen einer Konsole verwenden. Falls der Computer jedoch Mitglied einer Domäne ist, haben Sie die Möglichkeit, MMC zum Downloaden sämtlicher Snap-Ins zu verwenden, die zwar nicht lokal installiert, jedoch im Active Directory-Verzeichnisdienst verfügbar sind. Weitere Informationen zum Hinzufügen veröffentlichter Snap-Ins und Erweiterungen zu einer Konsole finden Sie unter Erstellen von Konsolen. Weitere Informationen zur Weitergabe von Software mithilfe von Active Directory finden Sie in der Hilfe. 2.7 Leistung Leistungsobjekte und -indikatoren Windows XP erhält Leistungsdaten von den Komponenten des Computers. Da eine Systemkomponente im System arbeitet, generiert diese Leistungsdaten. Diese Daten werden als Leistungsobjekt bezeichnet. Der Name dieses Objekts wird in der Regel von der jeweiligen Komponente abgeleitet. Das Objekt Prozessor stellt beispielsweise eine Sammlung der Leistungsdaten der Prozessoren des Systems dar. Das Betriebssystem umfasst eine Reihe von Leistungsobjekten, die normalerweise Hardwarekomponenten entsprechen, wie Speicher, Prozessoren usw. Andere Programme richten unter Umständen eigene Leistungsobjekte ein. Dienste, wie WINS (Windows Internet Name Service), oder Serverprogramme, wie Microsoft Exchange, stellen beispielsweise Leistungsobjekte zur Verfügung. Diese werden anhand von Leistungsdiagrammen und -protokollen überwacht. Jedes Leistungsobjekt stellt Leistungsindikatoren zur Verfügung, die Daten zu bestimmten Elementen eines Systems oder Dienstes liefern. Durch den vom Objekt Arbeitsspeicher bereitgestellten Leistungsindikator Seiten/s wird beispielsweise der Grad der Auslagerung von Speicherseiten erfasst. In einem System stehen zahlreiche Objekte zur Verfügung. Folgende Standardobjekte werden am häufigsten zur Überwachung der Systemkomponenten eingesetzt: Cache Arbeitsspeicher Objekte Auslagerungsdatei Physischer Datenträger Vorgang Prozessor Server System Thread Die aufgeführten Dienste oder Funktionen von Windows XP, die möglicherweise in einer Konfiguration verwendet werden, stellen folgende Leistungsobjekte bereit: Zu überwachende Funktion Verfügbares Leistungsobjekt oder zu überwachender Dienst Objekte ICMP (Internet Control Message Protocol), IP (Internet Protocol), TCP/IP NetBT (NetBIOS over TCP/IP), TCP (Transmission Control Protocol) und UDP (User Datagram Protocol) Browser-, Arbeitsstations- und Browser-, Redirector- und Serverobjekte Serverdienste QoS-Zugangssteuerung ACS/RSVP-Dienst- und ACS/RSVP-Schnittstellenobjekte Windows Internet Name Service WINS-Objekt (WINS) Connection Point Services Indexdienst Verzeichnisdienst Druckserveraktivität PBServer-Monitor-Objekt Indexdienst, Indexdienstfilter und HTTP-Indexdienst NTDS-Objekt (NT Directory Service) Druckerwarteschlangenobjekt Wenn Sie im Dialogfeld Leistungsindikatoren hinzufügen auf Erklärung klicken, erhalten Sie eine Erläuterung zu den Daten, die von dem Leistungsindikator bereitgestellt werden, die dem jeweiligen Leistungsobjekt entspricht. Informationen zum Hinzufügen von Leistungsindikatoren erhalten Sie unter So fügen Sie Leistungsindikatoren im Systemmonitor hinzu. Einige Objekte, beispielsweise Arbeitsspeicher und Server, verfügen lediglich über eine Instanz, während andere Leistungsobjekte mehrere Instanzen aufweisen können. Wenn ein Objekttyp über mehrere Instanzen verfügt, können Sie Leistungsindikatoren hinzufügen, um Statistiken für jede einzelne Instanz oder auch für alle Instanzen gleichzeitig zu erstellen. Je nach Definition des Leistungsindikators kann es sich bei dem Wert um folgende Elemente handeln: Die letzte Messung eines Aspekts der Ressourcenverwendung. Dies wird auch als unmittelbare Leistungsindikatoren bezeichnet. Ein Beispiel hierfür ist der Wert Prozess\Threadanzahl, der die Anzahl der Threads für einen bestimmten Prozess zum Zeitpunkt der letzten Messung angibt. Den Durchschnitt der letzten beiden Messungen in dem Zeitraum zwischen den Abtastvorgängen. (Da Leistungsindikatoren niemals gelöscht werden, handelt es sich hierbei eigentlich um den Durchschnitt der Differenz zwischen den Messungen.) Ein Beispiel hierfür ist der Wert Speicher\Seiten/s, ein Wert pro Sekunde, der auf der durchschnittlichen Anzahl der Speicherseiten während der letzten beiden Abtastvorgänge basiert. Weitere Leistungsindikatortypen können wie im Platform Software Development Kit beschrieben definiert werden. Die Kombination aus Computername, Objekt, Leistungsindikator, Instanz und Instanzindex wird als Leistungsindikatorpfad bezeichnet. Dieser wird in den Tools in der Regel folgendermaßen angegeben: Computername\Objektname(Instanzname#Indexnummer)\Leistungsindikatorname Die Angabe Computername ist optional. Wird kein Name angegeben, verwendet Windows XP standardmäßig den lokalen Computer. . 2.8 Verwaltung/Lokale Sicherheitsrichtlinie Kontorichtlinien und lokale Richtlinien Kontorichtlinien Alle Sicherheitsrichtlinien sind computerbasierte Richtlinien. Kontorichtlinien werden auf Computern definiert, wirken sich jedoch auf die Interaktion zwischen Benutzerkonten und dem Computer oder der Domäne aus. Kontorichtlinien enthalten drei Untermengen: Kennwortrichtlinien. Diese werden für Domänen- oder lokale Benutzerkonten verwendet. Damit werden Einstellungen für Kennwörter, wie z. B. Erzwingen und Gültigkeitsdauer, festgelegt. Kontosperrungsrichtlinien. Diese werden für Domänen- oder lokale Benutzerkonten verwendet. Damit werden die Umstände und die Zeitdauer für eine Kontosperre festgelegt. Kerberos-Richtlinien. Diese werden für Domänenbenutzerkonten verwendet. Damit werden auf Kerberos bezogene Einstellungen, wie z. B. die Gültigkeitsdauer von Tickets und Erzwingen, festgelegt. Kerberos-Richtlinien sind nicht in den lokalen Computerrichtlinien vorhanden. Für Domänenkonten kann nur eine Kontorichtlinie festgelegt werden. Die Kontorichtlinie muss in der Standarddomänenrichtlinie definiert werden und wird von den Domänencontrollern erzwungen, aus denen die Domäne besteht. Ein Domänencontroller ruft stets die Kontorichtlinie vom Gruppenrichtlinienobjekt der Standarddomänenrichtlinie ab, selbst wenn für die Organisationseinheit, die den Domänencontroller enthält, eine andere Kontorichtlinie verwendet wird. Standardmäßig erhalten Arbeitsstationen und Server, die einer Domäne angehören (wie z. B. Mitgliedscomputer), dieselbe Kontorichtlinie für ihre lokalen Konten. Lokale Kontorichtlinien können sich jedoch von den Domänenkontorichtlinien unterscheiden, wie z. B. beim Definieren einer Kontorichtlinie speziell für die lokalen Konten. Es gibt in den Sicherheitsoptionen zwei Richtlinien, die sich auch wie Kontorichtlinien verhalten. Diese lauten wie folgt: Netzwerkzugriff: Anonyme SID-/Namensübersetzung zulassen Netzwerksicherheit: Abmeldung nach Ablauf der Anmeldezeit erzwingen Lokale Richtlinien Diese Richtlinien gelten für einen Computer und enthalten die folgenden Untermengen: Überwachungsrichtlinien. Hiermit wird bestimmt, ob Sicherheitsereignisse im Sicherheitsprotokoll auf dem Computer protokolliert werden. Es wird ebenso bestimmt, ob erfolgreiche Versuche, fehlgeschlagene Versuche oder beide protokolliert werden. (Das Sicherheitsprotokoll ist Teil der Ereignisanzeige.) Zuweisen von Benutzerrechten. Hiermit wird bestimmt, welche Benutzer oder Gruppen über Anmelderechte oder -berechtigungen auf dem Computer verfügen. Sicherheitsoptionen. Hiermit werden Sicherheitseinstellungen für den Computer aktiviert oder deaktiviert. Hierzu zählen z. B. digitale Signaturen von Daten, Namen von Administrator- und Gastkonten, der Zugriff auf Disketten- und CD-ROM-Laufwerke, Treiberinstallation und Anmeldeaufforderungen. Da auf einen Computer mehr als eine Richtlinie angewendet werden kann, kann es bei den Sicherheitsrichtlinieneinstellungen zu Konflikten kommen. Die Vorrangsreihenfolge von oben nach unten ist Organisationseinheit, Domäne und lokaler Computer. Weitere Informationen finden Sie unter Anwenden der Sicherheitsrichtlinien. Arbeitsplatzsicherheit für Dateisystem, Registrierung, Systemdienste Zur Bearbeitung der Sicherheitseinstellungen für Dateisystem, Registrierung oder Systemdienste auf dem lokalen Computer müssen Sie folgende Schritte ausführen. 1. 2. Erstellen oder bearbeiten Sie eine Sicherheitsvorlage. Weitere Informationen finden Sie unter Definieren einer Sicherheitsvorlage. Wenden Sie die Vorlage mithilfe von Sicherheitskonfiguration und -analyse auf den lokalen Computer an. Weitere Informationen erhalten Sie unter So konfigurieren Sie die Arbeitsplatzsicherheit. Einführung in Benutzerrechte Administratoren können Gruppenkonten oder einzelnen Benutzerkonten bestimmte Rechte zuweisen. Durch das Zuweisen dieser Rechte wird Benutzern das Durchführen bestimmter Aktionen gestattet, beispielsweise die interaktive Anmeldung an einem System oder das Sichern von Dateien und Verzeichnissen. Benutzerrechte werden im Unterschied zu Berechtigungen nicht einzelnen Objekten angefügt, sondern für einzelne Benutzerkonten festgelegt. Weitere Informationen zu Berechtigungen finden Sie unter Auswirkungen der Vererbung auf die Datei- und Ordnerberechtigungen. Über Benutzerrechte können auf der lokalen Ebene die Möglichkeiten der Einflussnahme für einzelne Benutzer festgelegt werden. Obwohl Benutzerrechte durchaus einzelnen Benutzerkonten zugewiesen werden können, sollten sie am besten auf der Ebene von Gruppenkonten verwaltet werden. Dies gewährleistet, dass einem Benutzer (durch die Vererbung der Gruppenrechte) automatisch dieselben Rechte wie der Gruppe zugewiesen werden, wenn dieser sich als Mitglied einer Gruppe anmeldet. Durch das Zuweisen von Benutzerrechten zu Gruppen wird der im Zusammenhang mit der Kontenverwaltung entstehende Aufwand (im Gegensatz zu einer individuellen Vergabe der Benutzerrechte) erheblich verringert. Wenn sämtliche Benutzer einer Gruppe dieselben Rechte erhalten sollen, können Sie der Gruppe diese Rechte einmalig zuweisen. Auf diese Weise müssen Sie diese Rechte nicht jedem Benutzerkonto einzeln zuweisen. Einer Gruppe zugewiesene Benutzerrechte gelten für sämtliche Benutzer, die Mitglieder dieser Gruppe sind. Wenn ein Benutzer Mitglied mehrerer Gruppen ist, werden diesem Benutzer auch sämtliche für diese Gruppen angegebenen Rechte zugewiesen. In diesem Fall verfügt der Benutzer über mehrere Sätze von Rechten. Ein Konflikt zwischen den einer Gruppe zugewiesenen Rechten und den Rechten, die für eine andere Gruppe festgelegt wurden, tritt nur bei bestimmten Anmelderechten auf. Normalerweise ist ein Konflikt zwischen den verschiedenen Gruppen zugewiesenen Rechten jedoch nicht zu erwarten. Zum Aufheben der Rechtezuweisung für einen Benutzer braucht der Administrator nur den entsprechenden Benutzer aus der Gruppe zu entfernen. Der Benutzer verliert hierdurch auch die ihm zuvor aufgrund der Gruppenmitgliedschaft gewährten Rechte. Es gibt zwei Arten von Benutzerrechten: Privilegien, wie z. B. das Recht, Dateien und Verzeichnisse zu sichern, und Anmelderechte, wie z. B. das Recht, sich lokal an einem System anzumelden. Weitere Informationen finden Sie unter Privilegien und Anmelderechte. Privilegien Es empfiehlt sich, Privilegien Gruppenkonten und nicht einzelnen Benutzerkonten zuzuweisen, um den Aufwand bei der Kontenverwaltung gering zu halten. Nach dem Zuweisen von Privilegien zu einem Gruppenkonto werden diese Privilegien neuen Benutzern automatisch zugewiesen, wenn diese Mitglied der entsprechenden Gruppe werden. Dieses Verfahren der Privilegienverwaltung ist erheblich einfacher als die Zuweisung individueller Privilegien bei jedem Erstellen eines Benutzerkontos. In der folgenden Tabelle werden sämtliche Privilegien beschrieben, die einem Benutzer gewährt werden können. Privileg Beschreibung Dieses Privileg ermöglicht einem Prozess die Authentifizierung als Benutzer und somit den Zugriff auf sämtliche einem Benutzer zugängliche Ressourcen. Nur Authentifizierungsdienste auf niedriger Ebene sollten dieses Privileg benötigen. Beachten Sie, dass sich der mögliche Zugriff nicht auf den Zugriff beschränkt, der dem Benutzer als Standard gewährt wird; der aufrufende Prozess fordert möglicherweise das Hinzufügen von weiteren Privilegien zum Als Teil des Betriebssystems handeln Zugriffstoken an. Der aufrufende Prozess erstellt möglicherweise auch ein Zugriffstoken, das keine primäre Identität für die Ereignisprotokollierung im Überwachungsprotokoll bietet. Prozesse, für die dieses Privileg erforderlich ist, sollten das Konto LocalSystem (diesem ist das Privileg bereits zugewiesen) anstelle eines anderen Benutzerkontos verwenden, dem dieses Privileg erst zugewiesen werden muss. Standardeinstellung: Keine Ermöglicht dem Benutzer das Hinzufügen eines Computers zu einer bestimmten Domäne. Damit dieses Privileg wirksam ist, muss es dem Arbeitsstationen zu einer Domäne Benutzer als Teil der Standard-Domänencontrollerrichtlinie für die hinzufügen Domäne zugewiesen werden. Ein Benutzer mit diesem Privileg kann bis zu 10 Arbeitsstationen zur Domäne hinzufügen. Es kann Benutzern auch ermöglicht werden, einen Computer zu einer Domäne hinzuzufügen, indem sie die Berechtigung Create Computer Objects für eine Organisationseinheit bzw. für den Container Computer in Active Directory erhalten. Benutzer mit der Berechtigung Create Computer Objects können eine unbegrenzte Anzahl von Computern zur Domäne hinzufügen, unabhängig davon, ob ihnen das Privileg Arbeitsstationen zu einer Domäne hinzufügen zugewiesen wurde. Standardeinstellung: Keine Bestimmt, welche Konten einen Prozess mit Schreibeigenschaftszugriff auf einen anderen Prozess verwenden können, um das diesem Prozess zugewiesene Prozessorkontingent zu erhöhen. Anpassen der Arbeitsspeicherquoten für einen Prozess Dieses Benutzerrecht wird im Gruppenrichtlinienobjekt des Standarddomänencontrollers und in der lokalen Sicherheitsrichtlinie von Arbeitsstationen und Servern definiert. Standardeinstellung: Administratoren Ermöglicht einem Benutzer das Umgehen der Datei- und Verzeichnisberechtigungen für die Sicherung des Systems. Das Privileg wird nur dann ausgewählt, wenn eine Anwendung den Zugriff Sichern von Dateien und Verzeichnissen über die NTFS-Sicherungs-API (Application Programming Interface, Schnittstelle für Anwendungsprogrammierung) versucht. Andernfalls gelten die normalen Datei- und Verzeichnisberechtigungen. Standardeinstellung: Administratoren und Sicherungs-Operatoren. Ermöglicht einem Benutzer beim Navigieren in einem Objektpfad im NTFS-Dateisystem oder in der Registrierung das Durchlaufen normalerweise nicht zugänglicher Ordner. Dieses Privileg lässt nicht zu, dass der Benutzer den Inhalt eines Ordners auflistet, sondern Wechselprüfung umgehen gewährt dem Benutzer nur das Durchlaufen der Verzeichnisse. Standardeinstellung: Administratoren, Sicherungs-Operatoren, Hauptbenutzer, Benutzer und Jeder auf Mitgliedsservern und Arbeitsstationen. Auf Domänencontrollern gilt dieses Privileg für Administratoren, Authentifizierte Benutzer und Jeder. Ermöglicht einem Benutzer das Einstellen der internen Uhr des Computers. Ändern der Systemzeit Standardeinstellung: Administratoren, Hauptbenutzer, Lokaler Dienst und Netzwerkdienst auf Mitgliedsservern und Arbeitsstationen. Auf Domänencontrollern gilt dieses Privileg für Administratoren, ServerOperatoren, Lokaler Dienst und Netzwerkdienst. Ermöglicht einem Prozess das Erstellen eines Tokens, der von diesem anschließend für den Zugriff auf eine beliebige lokale Ressource verwendet werden kann. Hierzu muss der Prozess jedoch mit NtCreateToken() oder anderen APIs für die Tokenerstellung arbeiten. Tokenobjekt erstellen Prozesse, für die dieses Privileg erforderlich ist, sollten das Konto LocalSystem (diesem ist das Privileg bereits zugewiesen) anstelle eines anderen Benutzerkontos verwenden, dem dieses Privileg erst zugewiesen werden muss. Standardeinstellung: Keine Ermöglicht einem Benutzer das Erstellen einer Auslagerungsdatei sowie das Ändern der Größe dieser Datei. Hierzu wird in den Systemeigenschaften auf der Registerkarte Erweitert unter Auslagerungsdatei erstellen Leistungsoptionen eine Größe für die Auslagerungsdatei auf einem bestimmten Laufwerk angegeben. Standardeinstellung: Administratoren Ermöglicht einem Prozess das Erstellen eines Verzeichnisobjekts im Objekt-Manager von Windows XP Professional. Dieses Privileg eignet sich für Kernelmoduskomponenten, die den Objektnamespace Permanent freigegebene Objekte erstellen erweitern. Komponenten, die im Kernelmodus ausgeführt werden, ist dieses Privileg bereits zugewiesen; dieses Privileg muss ihnen nicht zugewiesen werden. Standardeinstellung: Keine Programme debuggen Ermöglicht einem Benutzer das Einbinden eines Debuggers in einen beliebigen Prozess. Dieses Privileg gewährt leistungsstarken Zugriff auf entscheidende Komponenten des Betriebssystems. Standardeinstellung: Administratoren Ermöglicht es einem Benutzer, die Einstellung Für Delegierungszwecke vertraut für ein Benutzer- oder Computerobjekt in Active Directory zu ändern. Der Benutzer oder Computer, dem dieses Privileg gewährt wird, muss auch über Schreibzugriff für die Kontokontrollflags des jeweiligen Objekts verfügen. Die Delegierung der Authentifizierung ist eine von Zuweisen der Vertrauensstellung mehrstufigen Client/Server-Anwendungen verwendete Funktion. Sie für Delegierungszwecke an ermöglicht einem Front-End-Dienst, die Anmeldeinformationen eines Clients Benutzer- und Computerkonten bei der Authentifizierung an einem Back-End-Dienst zu verwenden. Dies ist nur möglich, wenn sowohl Client als auch Server unter Konten ausgeführt werden, denen für die Delegierung vertraut wird. Ein Missbrauch dieses Privilegs oder der Einstellung Für Delegierungszwecke vertraut kann zu einer Gefährdung des Netzwerkes durch trojanische Pferde führen, wenn diese die Identität einwählender Clients übernehmen und die Anmeldeinformationen dieser Clients für einen Zugriff auf Netzwerkressourcen verwenden. Standardeinstellung: Dieses Privileg wird niemandem auf Mitgliedsservern und Arbeitsstationen zugewiesen, da es in diesem Kontext bedeutungslos ist. Auf Domänencontrollern wird dieses Privileg standardmäßig Administratoren zugewiesen. Ermöglicht einem Benutzer das Herunterfahren eines Computers von einem Remotestandort im Netzwerk aus. (Siehe auch Privileg System herunterfahren). Herunterfahren von einem Remotesystem aus Standardeinstellung: Administratoren auf Mitgliedsservern und Arbeitsstationen. Auf Domänencontrollern wird dieses Privileg standardmäßig Administratoren und Server-Operatoren zugewiesen. Sicherheitsüberwachungen generieren Ermöglicht einem Prozess, Einträge im Sicherheitsprotokoll zu generieren. Das Sicherheitsprotokoll wird für die Verfolgung nicht autorisierter Systemzugriffe verwendet. (Siehe auch Privileg Überwachungs- und Sicherheitsprotokoll verwalten.) Standardeinstellung: Lokaler Dienst und Netzwerkdienst. Zeitplanungspriorität anheben Ermöglicht einem Prozess mit Schreibeigenschaftszugriff auf einen anderen Prozess, die Ausführungspriorität für diesen Prozess zu erhöhen. Ein Benutzer mit diesem Privileg kann die Planungspriorität für einen Prozess in Task-Manager ändern. Standardeinstellung: Administratoren Ermöglicht einem Benutzer das Installieren und Deinstallieren von Plug & Play-Gerätetreibern. Dieses Privileg wirkt sich nicht auf die Möglichkeit aus, Treiber für Geräte zu installieren, die Plug & Play nicht unterstützen. Treiber für nicht Plug & Play-fähige Geräte können nur von Administratoren installiert werden. Standardeinstellung: Administratoren. Es wird empfohlen, dieses Privileg keinem anderen Benutzer zuzuweisen. Gerätetreiber werden Laden und Entfernen von Gerätetreibern als vertrauenswürdige (oder sehr privilegierte) Programme ausgeführt. Ein Benutzer mit dem Privileg Laden und Entfernen von Gerätetreibern könnte dieses Privileg unabsichtlich durch Installieren von bösartigem Code, der als Gerätetreiber getarnt ist, missbrauchen. Es wird davon ausgegangen, dass Administratoren sehr sorgfältig vorgehen und nur Treiber mit bestätigten digitalen Signaturen installieren. Seiten im Speicher sperren Ermöglicht einem Prozess, Daten im physischen Speicher zu belassen und damit die Auslagerung in den virtuellen Speicher auf dem Datenträger zu verhindern. Das Zuweisen dieses Privilegs kann zu einer bedeutenden Verschlechterung der Systemleistung führen. Standardeinstellung: Wird niemandem zugewiesen. Bestimmten Systemprozessen ist dieses Privileg bereits zugewiesen. Verwalten von Überwachungsund Sicherheitsprotokoll Ermöglicht einem Benutzer die Angabe von Überwachungsoptionen für den Objektzugriff auf persönliche Ressourcen, beispielsweise Dateien, Active Directory-Objekte und Registrierungsschlüssel. Die Überwachung des Objektzugriffs wird nur ausgeführt, wenn sie in der Überwachungsrichtlinie (unter Sicherheitseinstellungen, Lokale Richtlinien) aktiviert wurde. Die Vergabe dieses Privilegs an einen Benutzer ermöglicht außerdem das Einsehen und Löschen des Sicherheitsprotokolls in der Ereignisanzeige. Die Vergabe dieses Privilegs an einen Benutzer ermöglicht außerdem das Einsehen und Löschen des Sicherheitsprotokolls in der Ereignisanzeige. Standardeinstellung: Administratoren Umgebungswerte für Firmware ändern Ermöglicht sowohl einem Prozess (über eine API) als auch einem Benutzer (über die Systemeigenschaften) das Ändern der Systemumgebungsvariablen. Standardeinstellung: Administratoren Ermöglicht einem Benutzer den Einsatz der Leistungsüberwachungsprogramme von Windows XP Professional für die Überwachung der Leistung von systemfremden Prozessen. Profil eines einzelnen Prozesses erstellen Standardeinstellung: Administratoren und Hauptbenutzer auf Mitgliedsservern und Arbeitsstationen. Auf Domänencontrollern wird dieses Privileg nur Administratoren zugewiesen. Systemleistungsprofil erstellen Ermöglicht einem Benutzer den Einsatz der Leistungsüberwachungsprogramme für die Überwachung der Leistung der Systemprozesse. Standardeinstellung: Administratoren Ermöglicht es dem Benutzer eines tragbaren Computers, den Computer durch Klicken auf PC trennen im Startmenü abzudocken. Entfernen des Computers aus der Dockingstation Standardeinstellung: "Administratoren", "Benutzer" und "Hauptbenutzer". Bestimmt, welche Benutzerkonten einen Prozess initiieren können, um das mit einem gestarteten Unterprozess verknüpfte Standardtoken zu ersetzen. Dieses Benutzerrecht wird im Gruppenrichtlinienobjekt des Ein Prozessebenentoken ersetzen Standarddomänencontrollers und in der lokalen Sicherheitsrichtlinie von Arbeitsstationen und Servern definiert. Standardeinstellung: Lokaler Dienst und Netzwerkdienst. Ermöglicht einem Benutzer, Datei- und Verzeichnisberechtigungen beim Wiederherstellen von gesicherten Dateien und Verzeichnissen zu umgehen Wiederherstellen von Dateien und und außerdem einen beliebigen gültigen Sicherheitsprinzipal als Besitzer Verzeichnissen eines Objekts anzugeben. (Siehe auch Privileg Dateien und Verzeichnisse sichern.) Standardeinstellung: Administratoren und Sicherungs-Operatoren. Ermöglicht einem Benutzer das Herunterfahren des lokalen Computers. Standardeinstellung: Administratoren, Sicherungs-Operatoren, Hauptbenutzer und Benutzer auf Arbeitsstationen. Auf System herunterfahren Mitgliedsservern gilt dieses Privileg für Administratoren, Hauptbenutzer und Sicherungs-Operatoren. Auf Domänencontrollern wird dieses Privileg Administratoren, Konten-Operatoren, SicherungsOperatoren, Druck-Operatoren und Server-Operatoren zugewiesen. Synchronisieren der Verzeichnisdienstdaten Ermöglicht einem Prozess, Verzeichnissynchronisierungsdienste bereitzustellen. Dieses Privileg ist nur auf Domänencontrollern von Bedeutung. Standardeinstellung: Keine Übernehmen des Besitzes an Dateien und Objekten Ermöglicht einem Benutzer, die Besitzrechte für ein zu sicherndes Objekt im System zu übernehmen, beispielsweise für Active Directory-Objekte, NTFSDateien und -Ordner, Drucker, Registrierungsschlüssel, Dienste, Prozesse sowie Threads. Standardeinstellung: Administratoren Einige Privilegien können die für ein Objekt angegebenen Berechtigungen überschreiben. Beispielsweise ist ein als Mitglied der Gruppe Sicherungsoperatoren in einem Domänenkonto angemeldeter Benutzer berechtigt, auf allen Domänenservern Sicherungsvorgänge durchzuführen. Dies erfordert jedoch eine Leseberechtigung für alle Dateien auf diesen Servern, auch wenn die für einige dieser Dateien durch die Benutzer festgelegten Berechtigungen ausdrücklich jeden Benutzerzugriff (auch durch Mitglieder der Gruppe Sicherungsoperatoren) verweigern. Ein Benutzerrecht, in diesem Fall das Recht, eine Sicherung vorzunehmen, hat Vorrang vor allen Dateiund Verzeichnisberechtigungen. Anmelderechte In der folgenden Tabelle werden die Anmelderechte aufgeführt und beschrieben. Diese Standardeinstellungen gelten für Windows XP Professional. Anmelderecht Auf diesen Computer vom Netzwerk aus zugreifen Beschreibung Ermöglicht es einem Benutzer, eine Verbindung mit dem Computer über das Netzwerk herzustellen. Standardeinstellung: Administratoren, Jeder, Benutzer, Hauptbenutzer und Sicherungs-Operatoren. Anmeldung über Terminaldienste zulassen Ermöglicht es einem Benutzer, sich an diesem Computer über eine Remotedesktopverbindung anzumelden. Standardeinstellung: Administratoren und Remotedesktopbenutzer. Ermöglicht einem Benutzer die Anmeldung anhand einer Batchwarteschlange. Anmelden als Stapelverarbeitungsauftrag Standardeinstellung: Keine. Wenn die Internet-Informationsdienste (Internet Information Services, IIS) installiert sind, wird das Recht automatisch einem vordefinierten Konto für den anonymen Zugriff auf IIS zugewiesen. Anmelden als Dienst Gestattet einem Sicherheitsprinzipal die Anmeldung als Dienst. Dienste können so konfiguriert werden, dass Sie unter dem Konto LocalSystem, Lokaler Dienst oder Netzwerkdienst ausgeführt werden, die über ein vordefiniertes Recht zum Anmelden als Dienst verfügen. Jedem Dienst, der unter einem separaten Benutzerkonto ausgeführt wird, muss dieses Recht zugewiesen werden. Standardeinstellung: Keine Ermöglicht es einem Benutzer, sich mithilfe der Tastatur des Computers anzumelden. Lokale Anmeldung Standardeinstellung: Administratoren, Hauptbenutzer, Benutzer, Gast und Sicherungs-Operatoren. Anmelden als Dienst Gestattet einem Sicherheitsprinzipal die Anmeldung als Dienst. Dienste können so konfiguriert werden, dass Sie unter dem Konto LocalSystem, Lokaler Dienst oder Netzwerkdienst ausgeführt werden, die über ein vordefiniertes Recht zum Anmelden als Dienst verfügen. Jedem Dienst, der unter einem separaten Benutzerkonto ausgeführt wird, muss dieses Recht zugewiesen werden. Standardeinstellung: Keine Zugriff vom Netzwerk auf diesen Computer verweigern Verbietet es einem Benutzer oder einer Gruppe, eine Verbindung mit dem Computer über das Netzwerk herzustellen. Standardeinstellung: Keine Verbietet es einem Benutzer oder einer Gruppe, sich direkt mithilfe der Tastatur anzumelden. Lokale Anmeldung verweigern Standardeinstellung: Keine Anmeldung als Batchauftrag verweigern Verbietet es einem Benutzer oder einer Gruppe, sich anhand einer Batchwarteschlange anzumelden. Standardeinstellung: Keine Verbietet es einem Benutzer oder einer Gruppe, sich als Dienst anzumelden. Anmeldung als Dienst verweigern Anmeldung über Terminaldienste verweigern Standardeinstellung: Keine Verbietet es einem Benutzer oder einer Gruppe, sich als Terminaldiensteclient anzumelden. Standardeinstellung: Keine Das spezielle Benutzerkonto LocalSystem verfügt über die meisten dieser Privilegien und Anmelderechte, da sämtliche zum Betriebssystem gehörenden Prozesse mit diesem Konto verbunden sind und ihnen sämtliche Rechte zugewiesen sein müssen. Bei einem Dienst handelt es sich um einen Anwendungstyp, der im Hintergrund ausgeführt wird und mit UNIX-Dämonanwendungen vergleichbar ist. Dienstanwendungen stellen in der Regel Features wie Client-/Serveranwendungen, Webserver, Datenbankserver und andere serverbasierte Anwendungen für Benutzer auf lokaler Ebene sowie im Netzwerk bereit. 2.4 Dienste Sie können Dienste für folgende Aufgaben verwenden: Starten, Beenden, Anhalten, Fortsetzen oder Deaktivieren von Diensten auf Remoteund lokalen Computern. Sie müssen über die entsprechenden Berechtigungen verfügen, um Dienste starten, beenden, anhalten, neu starten und deaktivieren zu können. Verwalten von Diensten auf lokalen und Remotecomputern (nur auf Remotecomputern, auf denen Windows XP, Windows 2000 oder Windows NT 4.0 ausgeführt wird). Einrichten von Wiederherstellungsmaßnahmen, die beim Fehlschlagen eines Dienstes ausgeführt werden, wie z. B. das automatische Neustarten des Dienstes oder des Computers (nur auf Computern unter Windows XP oder Windows 2000). Aktivieren oder Deaktivieren von Diensten für ein bestimmtes Hardwareprofil. Anzeigen des Status und der Beschreibung jedes Dienstes. Berechtigungen für Dienste Jeder Dienst verfügt über bestimmte Berechtigungen, die Sie für jeden Benutzer oder jede Gruppe erteilen oder verweigern können. Sie können die Berechtigungen für einzelne Dienste mithilfe von Sicherheitsvorlagen festlegen. Weitere Informationen zu diesem Thema finden Sie unter Sicherheitsvorlagen. Dienste müssen sich an einem Konto anmelden, um auf die Ressourcen und Objekte des Betriebssystems zugreifen zu können. Einige Dienste sind standardmäßig für die Anmeldung am lokalen Systemkonto konfiguriert. Dieses Konto hat Vollzugriff auf das System. Wenn sich ein Dienst am lokalen Systemkonto auf einem Domänencontroller anmeldet, hat dieser Dienst Zugriff auf die gesamte Domäne. Andere Dienste sind für die Anmeldung an den Konten LocalService oder NetworkService konfiguriert, bei denen es sich um speziell integrierte Konten handelt, die mit authentifizierten Benutzerkonten vergleichbar sind. Diese Konten verfügen über dieselben Zugriffsrechte auf Ressourcen und Objekte wie Mitglieder der Gruppen Benutzer. Durch diesen eingeschränkten Zugriff kann das System geschützt werden, falls einzelne Dienste oder Vorgänge gefährdet sind. Dienste, die mit dem Konto LocalService ausgeführt werden, greifen als Nullsitzung ohne Anmeldeinformationen auf Netzwerkressourcen zu. Dienste, die mit dem Konto NetworkService ausgeführt werden, greifen unter Verwendung der Anmeldeinformationen des Computerkontos auf Netzwerkressourcen zu. Weitere Informationen zum Konfigurieren eines Dienstes finden Sie unter So konfigurieren Sie den Starttyp eines Dienstes. Achtung Durch Ändern des Kontos, mit dem ein Dienst ausgeführt wird, kann möglicherweise der Dienst nicht mehr ordnungsgemäß ausgeführt werden. In der folgenden Tabelle sind die einzelnen Berechtigungen für Dienste aufgelistet, die Sie anwenden können. Berechtigung Vollzugriff Vorlage abfragen Vorlage ändern Status abfragen Abhängigkeiten auflisten Starten Beenden Unterbrechen und Fortsetzen Abfragen Benutzerdefinierte Steuerung Löschen Berechtigungen lesen Berechtigungen ändern Besitz übernehmen Zulässige Aufgaben Durchführen sämtlicher Funktionen. Mit dieser Berechtigung werden dem Benutzer automatisch alle Dienstberechtigungen erteilt. Festlegen der einem Dienstobjekt zugeordneten Konfigurationsparameter. Ändern der Konfiguration eines Dienstes. Zugreifen auf Informationen zum Dienststatus. Ermitteln aller anderen Dienste, die vom angegebenen Dienst abhängig sind. Starten eines Dienstes. Beenden eines Dienstes. Unterbrechen und Fortsetzen des Dienstes. Berichten der aktuellen Statusinformationen für den Dienst. Senden einer benutzerdefinierten Steuerungsanforderung oder einer dienstspezifischen Anforderung an den Dienst. Löschen eines Dienstes. Lesen der dem Dienst zugewiesenen Sicherheitsberechtigungen. Ändern der dem Dienst zugewiesenen Sicherheitsberechtigungen. Ändern eines Sicherheitsschlüssels oder Ändern einer Berechtigung eines Dienstes, der nicht im Besitz des Benutzers ist. 3.0 Benutzerkonten Hier kann man sich ein neues Konto für ein anderen Benutzer oder ein Gast Anlegt oder seinen Aktuelles Konto Bearbeiten oder löschen. 3.1 Benutzerkonten Die Vorteil die sich mit mehren Konten ergib ,insofern es mehrer Benutzer gib. 3.2 Typen Auf dem Bild kann man jetzt sehen welche verschieden Typen von Benutzer es gib der Administrator oder der Begrenzte Nutzer. 3.3 Wechsel Wenn man jetzt von der Position des bild auf Benutzer wechseln geht kann man zwischen den Benutzer wechseln ohne die anderen Programme zu schlissen oder irgendetwas an Daten zu verlieren . 3.4 Datenaustausch Bei diesem Fenster kann man die Daten zwischen den mehreren Benutzer Tauchen oder nur Rüber Kopieren . 4.0 Workstation Eine Workstation wird heute zu Tag mit 2 dingen in Verbindung gebracht 1.Mit einem Hochleistungs- Rechner oder 2.Mit einer Netzwerk Verbindung die einen Server als Steuerungs- Einheit hat bzw. und (Clients) als Benutzer. Diese Verbindung ist wie folgt Aufgebaut: Der Server der allen Benutzer seinen Aufgabe zu teilt ist der Adimistrator (mit den Veränderungs- Rechten )und der Client ist der Benutzer der zugewiesen Daten ( der Benutzer.) 5.0 Desktop Anpassung Unter Design hat man die Möglichkeit zwischen 2 vorgefertigten Windows Models zu Wählen das Alte bzw. Klassik oder das neue XP Model. 5.1 Desktop Hier kann man sich nach belieben ein Hintergrundbild aussuchen. 5.1.1 Desktopelemente Unter Desktopelemente kann man sich das Desktop so gestallten wie man es gerne hätte z.b. Die Standart Icons wie Arbeitsplatz falls man sie gelöscht hat oder sie auf einmal weg sind. Nun ja wenn man zu viel „Müll“ auf dem Desktop haben sollte kann man es Übersichtlichter über „Desktop jetzt bereinigen“ machen. 5.2 Desktopelemente/Web Hier Kann sich der Benutzer nach Lust und laue sein Bildschirmschoner verändern und unter z.B. 3DRohre kann man zwischen mehren Optionen wählten die man dort sieht. Anzeigeeinstellung verändert sich je nach Grafikkarte. 5.3.1 Darstellung Darstellung ist fast das selbe wie Designs nur das man jetzt viel mehr Optionen hat seine eignes Layout zu machen ,insofern es einen interessiert. 5.3.2 Effekte Nun ja dies ist wieder eine Benutzer frage welche vorleiben man hat und ob es ein wirklichen Effekt auf das benutzen des Rechners hat , es mach am meisten sinn wenn man das Kantenglätten bei TFT bzw. Laptops (ClearType) Benutzt, damit die großen Buchstaben oder Zahlen noch immer gut lesbar sind. 5.4 Desktop Anpassung/Einstellung Bei Einstellung kann man sich die Bildschirmauflösung verändern oder die Farbqualität verändern